「ビジネスメール詐欺の実態調査報告書」を公開 JPCERT/CC:最多の手口は「請求書の偽装」

JPCERT/CCは、ビジネスメール詐欺(BEC)に対し組織がとるべき行動などをまとめた「ビジネスメール詐欺の実態調査報告書」を公開した。BECの被害状況や防止策などを解説している。

JPCERTコーディネーションセンター(JPCERT/CC)は2020年3月25日、ビジネスメール詐欺(Business Email Compromise:BEC)に対し脅威の動向や変遷を踏まえ、組織がとるべき行動などをまとめた「ビジネスメール詐欺の実態調査報告書」(以下、報告書)をWebサイトで公開した。

BECとは、取引先などになりすました電子メールを送って送金を促す詐欺行為のこと。2017年以降、独立行政法人情報処理推進機構(IPA)や警察庁などが、BECに関する情報を公開し、注意を喚起している。2018年には日本語のBECが確認されている。

この状況を踏まえ、JPCERT/CCはBECに関するアンケートやヒアリングを2019年7〜11月に実施。日本貿易会や石油化学工業協会など、12の組織から得た117件の回答と、その中の6組織に訪問し、ヒアリングした内容を盛り込んだ。

報告書では、IPAが定義する「ビジネスメール詐欺の5つのタイプ」を基にBECを分類している。

- 取引先との請求書の偽装

例)取引のメールのさなかに割り込み、偽の請求書(振込先)を送る - 経営者等へのなりすまし

例)経営者をかたり、偽の振り込み先に振り込ませる - 窃取メールアカウントの悪用

例)メールアカウントを乗っ取り、取引先に対して詐欺を行う - 社外の権威ある第三者へのなりすまし

例)社長から指示を受けた弁護士といった人物になりすまし、振り込ませる - 詐欺の準備行為と思われる情報の詐取

例)経営層や人事部になりすまし、今後の詐欺に利用するため、従業員の情報を詐取する

調査では「1.取引先との請求書の偽装」に該当する事案が最も多く、全体の約75%を占めた。実際の取引で用いられる請求書が改ざんされ、BECに用いられた事案もあったという。事案ごとに添付ファイルの有無と、ファイル形式や作成日時を尋ねたところ、添付ファイルの形式はPDFが9割を占めており、作成には無料の変換ソフトや変換サイトが多く使用されていたことが分かった。

改ざんされた請求書は、請求内容に不自然な点があるなど、注意深く確認すると被害を未然に防ぐことができる場合があるという。

また、偽装請求書に挿し替える際などに、振込先口座の変更理由として添えられていた例を紹介している。

<口座変更理由>

- 年次監査を受けており口座が利用できない

- 税金の問題によりメイン口座が審査中

- 小切手発行のためメイン口座の財務記録中

- 制度改正による為替レート変更

- 銀行の吸収合併によるもの

「ビジネスメール詐欺の5つのタイプ」のうち、次いで多かったのは「2.経営者等へのなりすまし」だ。CEO(最高経営責任者)やCFO(最高財務責任者)へのなりすましや、一度の攻撃で攻撃者が秘書と経営者の2人を演じたケースもあったという。

被害額の調査では、被害の有無にかかわらずBECによる不正な請求額の合計は、日本円換算で約24億円。

被害に遭った場合も一部のケースでは、送金先口座の凍結により口座残高に応じた配分を受けられたり、犯罪保険による求償により被害額を取り戻したりすることができた場合もあったという。

被害を回避できた理由については、以下の3つを挙げている。

- メールのやりとりの中でBECと気付いた

- 送金先の口座が凍結されていたなどの理由で送金できなかった

- 取引先から督促を受けて気付き、送金を取り消すことができた

特に「1.メールのやりとりの中でBECと気付いた」ケースが最も多く、不審な点を感じた時点でメール以外の電話などの連絡手段を用いて相手先に確認を取り、被害を回避している。

抑止のための対策は?

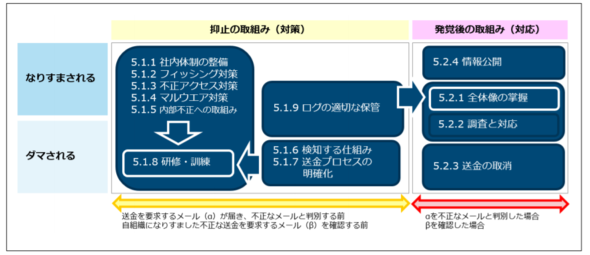

報告書では、BECへの取り組みを「抑止の取り組み(対策)」と「発覚後の取り組み(対応)」に分けて紹介している。

抑止の取り組みとして、報告書では以下のように述べている。

「BECまたはその疑いに気付いた場合の社内体制や、エスカレーションルールが整備されていれば、組織として迅速に対応することができる。BECに狙われる可能性があるとの共通認識の下、送金を金融機関に依頼する経理部門やメールやシステムの運用を担当するIT部門、法的な問題が伴う場合に対応する法務部門、社外取引先との折衝を行う営業部門などが連携する体制を整備しておくことが望ましい」

それ以外にも、フィッシングや不正アクセス、マルウェアなどの対策、内部不正への取り組みを行うことで、BEC被害の抑止につながるとしている。

そして抑止の取り組みの一つとしてログの適切な保管を呼び掛けている。メールやシステムログを適切に保管していない場合、原因特定や状況把握に至らないことがあるため、「JPCERT/CCでは、対応支援経験などを踏まえ、高度サイバー攻撃(APT攻撃)を考慮したログの保管期間は最低1年以上を推奨しており、BECについても同等の保管期間が相当である」としている。

発覚後の取り組みとしては、全体像の把握を速やかに行い、自組織が「BECを受信した」立場なのか、「なりすまされた」立場なのかを確認して、だまされて行った送金の取り消しや注意喚起のための情報公開などの対応を推奨している。

報告書は、「BECは金銭窃取を目的とした詐欺という犯罪行為であり手口も高度化していることから、標的になる組織の努力だけでは減らすことができない。被害を抑止するためには、攻撃者の取り締まりなど犯罪行為の抑制、BECに用いられた不正なメールアカウントの停止や、銀行口座の凍結など法執行機関、メールプロバイダー、金融機関などの協力も必要」と指摘する。

BECの脅威に関する情報交換や手法の分析などをしている海外のコミュニティー「The Business Email Compromise List」のように、日本国内においても、公的機関と民間組織が協力してBECに立ち向かう環境が整うことを期待するという。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Emotetが2冠――「最も危険なマルウェア2019」を発表、ウェブルート

Emotetが2冠――「最も危険なマルウェア2019」を発表、ウェブルート

ウェブルートは「最も危険なマルウェア2019」を発表した。2019年に破壊的な連鎖攻撃を与えたという、3つのマルウェア「Emotet」「Trickbot」「Ryuk」による脅威などが挙げられた。 今後取り組むべきセキュリティプロジェクトのトップ10

今後取り組むべきセキュリティプロジェクトのトップ10

セキュリティやリスク管理のリーダーは、変化するサイバーセキュリティニーズに対応し、リスクを軽減するため、本稿で紹介する10のセキュリティプロジェクトを実行すべきだ。 ビジネスメール詐欺が現実に、取引先を偽装

ビジネスメール詐欺が現実に、取引先を偽装

2017年12月のセキュリティクラスタはメールに始まり、メールで終わりました。「Mailsploit」というメールクライアントの脆弱(ぜいじゃく)性が見つかり、検証サイトが公開されて実際の攻撃があったからです。既に海外では流行している「ビジネスメール詐欺(BEC)」では、とうとう国内でも大きな被害に遭った企業が現れました。セキュリティ人材では斎藤ウィリアム浩幸氏が経歴詐称のために注目を集めました。