依然として高シェアだがサポート終了のWindows 7、脆弱性対策はどうあるべきか:脆弱性対策・管理入門(3)

脆弱性対策の重要性を基本から説明し、脆弱性スキャナー/管理システムの有効性を説く連載。今回は、Windows 7サポート終了における脆弱性対策について。

脆弱(ぜいじゃく)性対策の重要性を基本から説明し、脆弱性スキャナー/管理システムの有効性を説く連載「脆弱性対策・管理入門」。連載第2回の前回は、現在の世界的な危機である新型コロナウイルス感染症(COVID-19)によるリモートワークとセキュリティ上の脅威について説明した。今回も、今日的なテーマである、「Windows 7」のサポート終了における脆弱性対策について説明する。

Windows 7のサポートが2020年1月14日に終了した。この事実はずいぶん前からMicrosoft自身からも、その他、多くのPCメーカーからも通知されており、その日が来たことを知らないIT管理者は一人もいない。サポートが終われば、セキュリティパッチの提供は行われず、その端末の脆弱性は放置される。誰もがその危険性について気付いている。しかし、対策は遅れているのが現実だ。現時点で分かっているのは、Windows 7が当分の間、多くの企業ネットワーク内に残り続けるということだ。

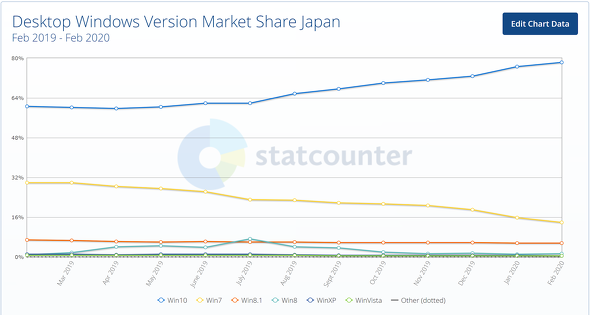

Microsoftのアナウンスによると、2019年12月時点のWindows 7のOSシェアは19%であり、Windows 7のサポートが終了した2020年1月時点でも、Windows 7搭載PCが、法人で753万台残存することになるという。「StatCounter」によるデータでは、2020年2月時点での、日本におけるWindows 7のシェアは13.34%であり、この数字には法人だけではなく個人も含まれているとはいえ、依然としてWindows 7のシェアは高い状況が続いている。

Microsoftは、サポート終了が近づくWindows 7が残存する状況に対応するため、法人ユーザーに対する有償でのWindows 7サポート延長(ESU:Extended Security Updates)を打ち出した。しかし3年間限定であり、そして1台50ドル程度から毎年倍になる金額設定も考えると、全てのWindows 7においてサポート延長が購入されるようなことはなさそうだ。サポート外のOSを使い続けることはもちろん勧められないが、「Windows XP」以前のOSシェアさえ1%近くを保っている現状を思えば、セキュリティパッチが適用されていないWindows 7が残り続ける前提でのセキュリティ対策を考える必要が出てくる。

WannaCryの教訓

WannaCryの騒動を振り返れば、対策のヒントがつかめるかもしれない。WannaCryは世界中で多くの企業がダメージを受けたランサムウェアであり、Windowsファイル共有プロトコルであるSMB(Server Message Block) v1の脆弱性を利用して感染していった。日本でも多くの著名企業が被害に遭っている。WannaCryの大規模な攻撃が開始されたのは、2017年5月13日。この日付に至るまでこの脆弱性に対しどのような動きがあったのかを時系列で見ていきたい。

- 2016年9月16日:MicrosoftがブログでSMB v1の無効化を強く推奨

- 2017年3月14日:MS17-010(Windows SMBサーバ用のセキュリティ更新プログラム)

- 2017年3月16日:CVE-2017-143発行。CVSSベーススコアは8.1

- 2017年3月17日:Microsoftセキュリティ月例品質ロールアップ

- 2017年4月11日:Microsoftセキュリティ月例品質ロールアップ

- 2017年4月14日:Windowsの脆弱性MS17-010を標的とする攻撃ツール公開

- 2017年4月25日:最初の感染例が確認される

- 2017年5月10日:Microsoftセキュリティ月例品質ロールアップ

- 2017年5月12日:感染が拡大

- 2017年5月13日:世界的に大規模な攻撃が開始される

- 2017年5月13日:Microsoftがサポート外の古いOSへ臨時セキュリティパッチを提供

この時、サポート対象外だったWindows XPへの感染も報告されてはいるが、実はWindows 7への感染が最も多かったといわれている。この時点でWindows XPのOSシェアは5%程度まで減っていたとはいえ、被害に遭ったOSの多くがWindows 7だったという事実は、通常のセキュリティアップデートが行われていないWindows 7端末の多さを示している。このことから企業で管理する各端末において、セキュリティパッチの適用が行われているかどうかを確認できる仕組みが必要だと考えられる。

既にサポート対象外であるWindows XPでは感染拡大に至るまでセキュリティパッチはリリースされていなかったが、SMB v1を無効化する、あるいはポート445を閉じる対策をとれば脆弱性の影響は受けなかった。セキュリティパッチがなくとも、その時にできる対策があり、特にサポート外のOSを使い続ける場合は脆弱性の緊急度に応じて何らかの対策をとる必要がある。

対策の遅れも大きかった。以前から指摘されていた問題だったが、Microsoftによるパッチの提供から最初の感染までに42日、感染の拡大までに59日の時間が過ぎている。脆弱性データベースである「NVD(National Vulnerability Database)」で付与された、脆弱性の危険度を表すCVSS(Common Vulnerability Scoring System:共通脆弱性評価システム)のベーススコアは8.1。「Critical」ではない「High」という位置付けだった。もし企業で「CVSSのCritical以上」というルールの下で緊急対策の有無を決定していた場合、看過してしまった可能性もある。CVSSベーススコアは、攻撃コードの有無がスコアに反映されておらず、また一度設定されたスコアが変わることはない。

WannaCryにおける教訓のまとめは、下記の通りだ。

- パッチやサービス停止など脆弱性をふさぐ対策は必須

- 各端末へのパッチ適用の有無を確認できる仕組みが必要

- 脆弱性の緊急度の判断に、CVSSベーススコアだけでは不足

とるべき対策

WannaCryの教訓からWindows 7サポート終了において考えるべきことは、まず社内における全Windows 7端末を把握することになるだろう。社内のネットワークに何が何台つながっているか正確に把握しているIT管理者は、実はとても少ない。

まずは、ネットワーク内にスキャンを実行することで各端末のOS種別、IPアドレスを把握し、これからとるべき対策に向けて正確な情報を得て現状把握を行う。

次に、Windows 7をネットワーク内に残すのであれば、今後Windows 7で発見される脆弱性(※)の緊急度とそのリスクの測定を継続的に行っていく必要がある。WannaCryであれば、SMB v1の脆弱性が突かれたマルウェアなので、SMB v1を無効にする。2019年に話題になったBlueKeepであれば、リモートデスクトップサービスを停止するという具合に、出現した緊急度の高い脆弱性に対し個別の対策をとり続けていく。

※編集部注:脆弱性が公表されるのは、ESUが提供されている3年間(2023年1月まで)です。ESUの提供が終了すると公表されなくなります。

マルウェアが標的とする脆弱性はOSだけではなく、アプリケーションにも存在する。ブラウザ、メールクライアント、PDFリーダーなどさまざまなアプリケーションの脆弱性がマルウェアの標的になり得る。特にサポートの切れたOSでは、各アプリケーションの最新セキュリティパッチが手に入らないケースも出てくる。各アプリケーションの脆弱性とリスクの測定、その対策についても、管理者は継続的に追跡する必要がある。

これらの脆弱性対策を手助けするのが「脆弱性管理(Vulnerability Management)」だ。脆弱性スキャナーにより常にネットワーク内の端末にスキャンをかけ続けることで、ネットワークに接続している全ての端末の洗い出しと、各端末が持つ脆弱性を可視化し各種コンプライアンスに必要となるレポートも作成できる。CVSSだけでは不足しがちな緊急度の把握においても、脆弱性の各種リスクを動的に反映したスコアリングシステムによって脆弱性の緊急度をリアルタイムに把握できるようになっている。各端末へのパッチの適用有無だけではなく、現在その脆弱性にさらされているかどうかを知ることができるので、サポート対象外となるOSに施された個別の対策の有無を含め、OSとアプリケーションにおける脆弱性の可視化を実現できる。

日本国内でも脆弱性管理システムの導入の機運は高まっているが、まだ「脆弱性対策は外部のセキュリティ診断サービスに依存しているだけ」という企業もある。あるいは「脆弱性への定期的な対応は、インターネットに直接つながる外部向けのサーバだけ」という考えを持つセキュリティ管理者もいる。一般に、IT(情報技術)は米国で適用されたものが数年たってから日本に持ち込まれるが、この脆弱性対策の考え方は米国との大きな差が目立つ分野の一つである。連載第2回で説明したリモートワークへの対応や、今回説明したWindows 7が引き続き利用され続ける現実は、今後日本においても脆弱性管理システムの必要性を増していくだろう。

次回は、「脆弱性対策は公開サーバだけでよいかどうか」について

連載第3回となる今回は、Windows 7サポート終了における脆弱性対策について説明した。第4回となる次回は、「脆弱性対策は公開サーバだけでよいかどうか」について説明する。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

なぜ、「脆弱性」はなくならないの?

なぜ、「脆弱性」はなくならないの?

サイバーセキュリティの“基礎の基礎”をおさらいする本連載。今回はソフトウェアに「脆弱(ぜいじゃく)性」が生まれてしまう理由や、開発者/利用者として可能な脆弱性への対処方法について解説します。 SCAP(セキュリティ設定共通化手順)とは何か――CVE、CVSS、CPEについて

SCAP(セキュリティ設定共通化手順)とは何か――CVE、CVSS、CPEについて

本連載では、グローバルスタンダードになっている「SCAP」(セキュリティ設定共通化手順)、およびそれを基にシステム構成や脆弱性の検査を行うためのOSSツール「OpenSCAP」や、その周辺の技術、用語などを紹介する。初回は、SCAPの概要について。 緊急、Windowsの未パッチの脆弱性(ADV200006)回避策をバッチ化する

緊急、Windowsの未パッチの脆弱性(ADV200006)回避策をバッチ化する

2020年1月にWindows 7の延長サポートが終了してからまだ2カ月半ですが、既に全てのWindowsに影響する深刻度の高い脆弱性が2つ明らかになっています。そのうちの1つはセキュリティ更新プログラムが未提供(4月のセキュリティ更新に含める形で提供予定)です。影響を緩和する回避策はありますが、多数のPCを管理している人にとっては手間のかかる作業です。そこで、その回避策を簡単に実施する方法を考えました。