深刻なセキュリティバグの約7割がメモリに由来――Chromiumプロジェクトの調査:リリースコストにも影響

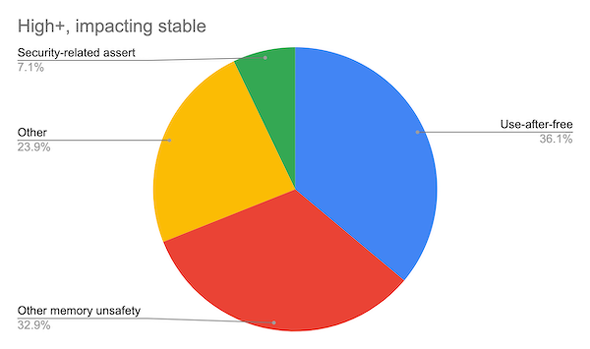

オープンソースWebブラウザ「Chromium」に2015年以来影響した深刻なセキュリティバグのうち70%程度が、メモリ安全性の問題だったことが分かった。

Chromiumプロジェクトは、オープンソースWebブラウザ「Chromium」のStable(安定版)チャネルに2015年以来影響した深刻なセキュリティバグのうち70%程度が、メモリ安全性の問題だったことを明らかにした。

こうしたメモリ安全性のバグの半分強は、解放済みメモリ使用(use-after-free)に関連していた。

Chromiumの安定版チャネルに2015年以来影響したセキュリティバグのうち、深刻度が「Critical」または「High」(それぞれ4段階の深刻度のうち、最も深刻、2番目に深刻な段階を指す)のバグ912件の分析に基づいている(出典:The Chromium Projects)

これらのバグは、ユーザーのセキュリティを危険にさらすだけでなく、「Google Chrome」のリリースコストにも影響を与えている。

サンドボックス化の限界

Chromiumプロジェクトは長年にわたって、コードをサンドボックスで実行することで、ホストマシンが乗っ取られるのを防ぐセキュリティアーキテクチャの強化を進め、Webサイト相互の隔離を図ってきた。この取り組みは一定の成果を挙げてきたが、Chromiumプロジェクトは、サンドボックス化とサイト隔離が限界に到達しつつあると認識している。

プロセスが隔離の最小単位だが、プロセスの隔離は低コストではないことが制約となっている。特にAndroidは、プロセスが増えるとデバイスの健全性全体に影響を与える。バックグラウンドアクティビティー(他のアプリケーションやブラウザタブ)が頻繁に破棄(kill)されるためだ。

複数サイトに関する情報を共有するプロセスは依然としてある。例えば、ネットワークサービスは、C++で実装された大きなコンポーネントだ。任意のネットワークから非常に複雑な入力を解析する。Chromiumプロジェクトはこれを、同プロジェクトの「Rule Of 2」ポリシーの“破滅ゾーン”と呼んでいる。ネットワークサービスは大きなソフトターゲット(攻撃しやすい標的)であり、深刻度が「Critical」な脆弱(ぜいじゃく)性が存在するからだ。

レンダラを特定サイトに結び付けることでサイト隔離が安全性を高めたように、ネットワークサービスも同じようなことが考えられる。多数のネットワークサービスプロセスを作成し、それぞれを特定のサイトまたは起源(こちらの方が望ましい)に結び付けることだ。これにより、ネットワークサービス侵害の深刻度を大幅に軽減できると予想される。ただし、その場合は、Chromiumが必要とするプロセスが爆発的に増え、効率の問題が発生してしまう。

一方、ChromiumプロジェクトがRule Of 2を推進しているため、Chrome開発者はこうした機能をリリースしていない。信頼できないデータを扱うために新しいプロセスを開始すると、コストが高くつく場合があるからだ。

Chromiumプロジェクトの対応方針

Chromiumプロジェクトはこうした現状を踏まえ、次のように考えている。

- 攻撃者はイノベーションを行っており、開発者もイノベーションを行って対応していく必要がある

- プロセスを増やしたり、サンドボックスを強化したりすること(これらは今後も必要)により、十分なイノベーションを実現することはもはやできない

- 後でバグを封じ込めるのではなく、実装の段階でバグをつぶすことが、攻撃に対抗する最も低コストな方法である

Chromiumプロジェクトの取り組み

Chromiumプロジェクトは以下のような取り組みにより、メモリ安全性の問題に対処しているという。

カスタムC++ライブラリ

- メモリの空間安全性として土台作りが進んでいる

- stdとAbseilは、実行速度の観点から呼び出し元が正しいと想定するが、実装変更(Abseil)やコンパイル時のフラグ(LLVM libcxx)により、基本的なチェックをするよう変更を加えることができる

- BlinkのC++ガベージコレクタを生成し、広く使用する

ハードウェア軽減(MTEなど)

- カスタムC++方言

- LLVMプラグインとサブミット前チェックによる定義と強制

適用可能な場合は常に安全な言語を使用する

- JavaとKotlin

- JavaScript

- Rust

- Swift

- その他……?

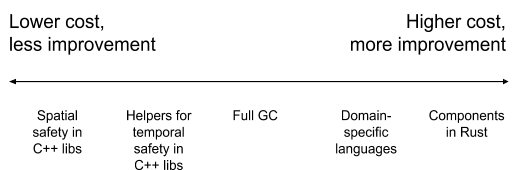

Chromiumプロジェクトは、こうした取り組みの選択肢を以下のように図式化している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

DDoS攻撃がきっかけ――auカブコム証券がセキュリティの側面からOpsDevを推進できた理由

DDoS攻撃がきっかけ――auカブコム証券がセキュリティの側面からOpsDevを推進できた理由

デジタルサービスの継続的な運用には、セキュリティ対策が欠かせない。「最初からアジャイルで作るのは難しい。既に何らかのシステムを持っているのだから、まずはその運用をどうするかを考えなければならず、OpsがDevよりも先になる」と述べるauカブコム証券の石川陽一氏の事例から、デジタルサービスのDevSecOpsに欠かせない「データ活用」の要点を探る。 そもそも「脆弱性」とは何なのか――WannaCry後&リモートワーク時代の脆弱性対策

そもそも「脆弱性」とは何なのか――WannaCry後&リモートワーク時代の脆弱性対策

脆弱性対策の重要性を基本から説明し、脆弱性スキャナー/管理システムの有効性を説く連載。初回は、脆弱性とは何か、今注目すべき理由について。 Morphisec、Zoom会議を勝手に記録するメモリベースの攻撃について解説

Morphisec、Zoom会議を勝手に記録するメモリベースの攻撃について解説

Morphisecは、同社が発見したビデオ会議ツール「Zoom」の脆弱性を悪用した攻撃の仕組みを解説し、同社の「Moving Target Defense」(MTD)技術でこの攻撃を防止できると強調した。