企業はゼロトラスト/SASEという理想をどこから、どこまで目指すべきか――NTTデータ先端技術が一足早く導入した理由:特集:クラウドを用いて「SASE」で統合 セキュリティとネットワーク(2)

コロナ禍をきっかけに、急きょテレワークの拡大に追われたNTTデータ先端技術。既存のVPNを拡張するのではなく、ゼロトラスト/SASEに基づく新しいセキュリティ対策を取り入れた。その理由と利点、導入のポイントを聞く。

新型コロナウイルス感染症(COVID-19)の感染拡大をきっかけに、急きょテレワークの整備や拡大に追われた企業は少なくなかったはずだ。NTTデータ先端技術も例外ではない。2020年1月の時点で、それ以前から導入してきたテレワーク環境を拡大して在宅勤務の比率を上げる方針を示したという。

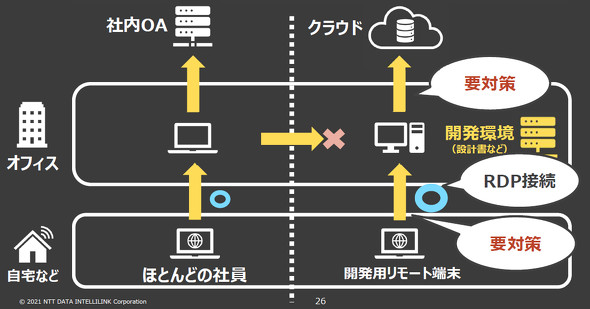

既に同社内で「OA系」と呼ばれているメールなどのシステムについては、NTTデータグループ共通のリモートアクセス環境を整備していた。VPN接続経由で自席のPCにログインした上でRDP(Remote Desktop Protocol)を用いて画面転送することによって、情報を持ち出さなくても業務が可能な仕組みを構築。事務や営業系の従業員なら、それだけで在宅勤務が可能な状態になっていた。

問題は、同社の事業の中心、開発/保守業務だった。知的財産の塊といえる「開発ネットワーク」では、セキュリティの観点から、原則として社外からのアクセスを認めてこなかった。このため「開発/保守担当者は、テレワークに移行するのが難しい状況でした」と、NTTデータ先端技術 セキュリティ事業本部 セキュリティソリューション事業部 ゼロトラストネットワーク担当部長の長田正彦氏は話す。

既存のVPNの仕組みでは間に合わない調達のスピード

在宅勤務比率の向上が必要ならば、素直に考えると、既に整備されているグループ共通のリモートアクセス環境をそのまま拡張する方法が思い付くだろう。だが幾つかの理由からそれは困難だった。

1つはスピード感だ。「1カ月の期限でテレワーク環境を整備しなければなりませんでしたが、OA系と同じようにVPN環境を整備するやり方では間に合わないことが分かっていました」(NTTデータ先端技術 佐藤雄一氏)

一般的なやり方ならば、企業のプライベートネットワークアクセスと外部との境界にVPNルーターを設置して自宅からインターネット回線を通じてVPNルーターにコネクションを張り、このトンネルを経由して社内のリソースにアクセスする。このVPN接続には専用のアプライアンスが必要だ。また、インターネットやクラウドにアクセスする際の出口対策として、プロキシやファイアウォールといったゲートウェイセキュリティ機器も不可欠となる。

「ただハードウェアアプライアンスの調達には、どのくらいの性能が必要かを計るサイジングが必要です。さらに、他のセキュリティ製品との組み合わせも検証する必要があります。それらの検討ができたとしても、そもそも機器の調達自体に2〜3カ月ぐらいの時間がかかってしまいます」(佐藤氏)

もちろん、機器自体も決して安価なものではない。VPNを利用する従業員数に比例して処理性能が高い上位モデルに買い換えたり、負荷分散構成を取ったりしなければならないが、それには相応の投資が必要だ。

加えて「VPNのテレワークには、接続先となるVPNルーターは必ず外部に公開しないといけません。もちろん、接続に当たっては何らかの認証をしますが、公開された出入り口に対するDDoSや脆弱(ぜいじゃく)性を突いた攻撃を受ける恐れもあります」(長田氏)

ゼロトラストセキュリティに着目して製品を導入

こうしたさまざまな課題を解決するには、VPN以外の新たな方法が必要だ――そう考えていたNTTデータ先端技術では、以前から注目してきた「ゼロトラストセキュリティ」という考え方に着目。それに基づいたソリューションを導入することに決定した。

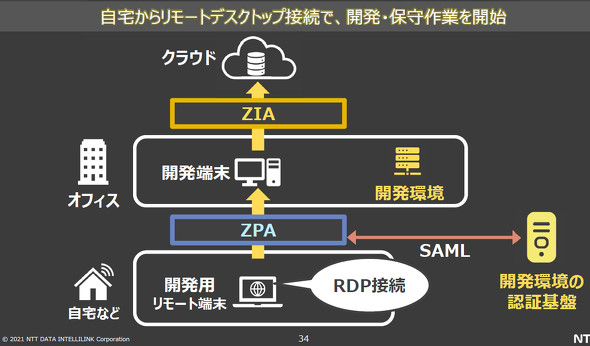

セキュリティ事業本部では、その解決策としてZscalerの「Zscaler Private Access」(ZPA)および「Zscaler Internet Access」(ZIA)を導入してゼロトラストセキュリティの仕組みを構成することにした。

まず、自宅からプライベートネットワークにアクセスするのにZPAを導入。VPN機器を利用せずとも暗号化されたトンネル経由による安全な業務の仕組みを採用した。いったん社内の踏み台サーバ(RDS)を経由して認証した上で、開発ネットワーク内の端末にアクセスする。これにより、自宅からでも開発業務を継続できるようにした。

ZPAは、「SDP(Software-Defined Perimeter)」という概念に基づいた製品であり、利用に当たって、端末をはじめとする社内リソースにエージェントをインストールし、通信先を限定することで、外部からの不正アクセスや攻撃のリスクに備えることができる。

「自宅でのリモートワーク用に払い出した端末に、業務上の資料や開発資産をダウンロードさせて、個人がそれを外に漏えいさせてしまうリスクを防ぐためにこうした構成にしています」(長田氏)

同時に、開発環境からインターネットやクラウドサービスにアクセスする際にはZIAを利用して、業務に不必要なアクセスや、リスクのあるアクセスを排除する仕組みとした。もともと、グループ内で取り扱う話が浮上しており、「自分たちが実験台として利用して、ノウハウをためた上で外部に提供できれば」という思いもあり、Zscalerのソリューションを採用した。

当初は、安全性が確認できている限定されたサービス以外に接続するのを許可しない形から開始した。運用しながら、ZIAの機能を用いてアクセス先のクラウドサービスの統計やログを収集し、「これを使わなければ業務が回らないだろう」と判断したサービスを、しかるべき対策を取った上で追加する形で運用している。「クラウドストレージの『Box』については利用を許可する」「『Microsoft 365』の、この機能だったら使えるようにする」といった具合に、段階的に利用を許可していった。

プロジェクトを担当する従業員はいずれも、本業の合間に空き時間を見つけて作業を進めた。それでも2020年2月から1カ月あまりで開発/保守業務環境のリモート化を実現し、セキュリティ事業本部の開発者の在宅勤務比率を50%から90%に引き上げることに成功したという。

ユーザーからも、これまでのところ特段のクレームはない。「水道やガスと同様、用意されていることが前提のインフラに近い存在なので、『ゼロトラストセキュリティになってよくなった』『すごい』といった感想はありません。『単に、テレワークに移行できてよかった』という意見が共通で寄せられています」(長田氏)。佐藤氏も「インフラなので、特に苦情がないのは一番良いことだと思います。また運用する側としては、これまでのようにVPN装置のお守りをしなくてもよくなり、保守の負担がなくなったことが大きなポイントだと思います」と振り返った。

拡張を見据えたサイジングの手間と時間が不要に

長田氏はZscalerを選択した理由について、「今となってはいろいろなゼロトラストセキュリティ関連製品が出てきていますが、当時、インターネットとプライベートネットワークの両方に、安全にアクセスする機能を持つ製品は、Zscalerしかありませんでした」と話す。

クラウドベースのソリューションなので、VPN方式のネックとなっていた調達のスピードと拡張性、どちらも解決できることもポイントだったという。

「利用者の急増に伴って使用する帯域が増えたときでも、クラウドサービス側で全て面倒を見てくれます。トラフィックの増加に応じてインフラ側でスケールアップする仕組みが入っているので、性能や拡張のことをあまり考えずに利用できます。これが、導入に要する期間の大幅な短縮にもつながっています」(長田氏)

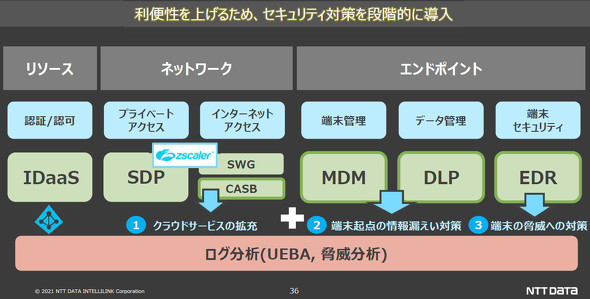

ゼロトラストセキュリティにおいては、『信頼はゼロ』という前提から始め、ユーザーやデバイスの継続的な認証によって適切なアクセス制御がポイントとなる。そのため、既に「Microsoft Azure Active Directory」(Azure AD)を用いたIDaaS(IDentity as a Service)と連携させたり、「Microsoft Intune」を用いたMDM(Mobile Device Management)と連携させたりしている。

「従業員にはセキュリティ教育を実施しています。セキュリティポリシーを順守しているので、会社から貸与された端末なら比較的自由度の高い使い方を許可しています。一方、協力会社の従業員には同等の信頼は置けないという前提で、テレワーク用に貸与した端末以外からは絶対にアクセスさせないというポリシーをガチガチに組んでおり、たとえIDとパスワードが正しくても、会社が貸与した以外の端末からのアクセスはブロックしています」(長田氏)

今後は、CASB(Cloud Access Security Broker)製品の「Microsoft Cloud App Security」と連携させる予定だ。CASB側のデータベースで「安全」と評価されたサービスについては、自動的に接続を許可する形に機能を拡張する計画だ。さらに、UEBA(User and Entity Behavior Analytics)あるいはSIEM(Security Information and Event Management)と連携させることで他のセキュリティ製品のログと付き合わせて相関分析ができる仕組みを整える。同時に、EDR(Endpoint Detection and Response)による端末セキュリティと連携させる予定だという。

こうした取り組みは、同様に開発ネットワークを運用している社内の他事業部の耳にも入っており、2021年以降、他の部署でもゼロトラストセキュリティに移行する話が浮上しているという。

ゼロトラスト/SASEという言葉に惑わされずに「企業として何をやりたいか」から始めることがポイントに

このようにNTTデータ先端技術では、コロナ禍で激変した環境や差し迫った要件に応える上で不可欠なものとして、以前から注目してきたゼロトラストセキュリティの考え方を具現化する手段として、Zscalerのソリューションを採用したが、SASE(Secure Access Service Edge)にもつながるものと考えているという。

ゼロトラストセキュリティは、「内部だから信頼できる、外部だから信頼できないといった境界防御モデルはもう通用しない」という前提に基づく考え方であり、米国の調査会社Forrester Researchが10年ほど前に提唱した。これが基本的な教科書だとすれば、それを拡張して詳しい内容をまとめて7つの原則に整理したのがNIST(米国立標準技術研究所)のセキュリティ標準「SP800-207」といえる。そして、「ゼロトラストセキュリティを構成するCASBやSWG(Secure Web Gateway)、SD-WANといった具体的なコンポーネントを並べたのが、Gartnerが提唱するSASEだ」と、NTTデータ先端技術では整理している。

その中で、世界中に多数のデータセンターを持って冗長性を持ち、グローバルにサービスを利用できる意味でも、またクラウド上に用意されたさまざまなセキュリティ機能を経由してインターネットやクラウドサービスにアクセスできる意味でも、ZscalerはSASEの要件を満たしているという。

一方で長田氏は、「この世界は非常に競争が激しく、半年もたてばこれまでのものをしのぐ新たなサービスがリリースされることも珍しくありません。お客さまの声や市場動向を踏まえながら、SASEを構成するさまざまなソリューションをチェックしたい」とも述べている。

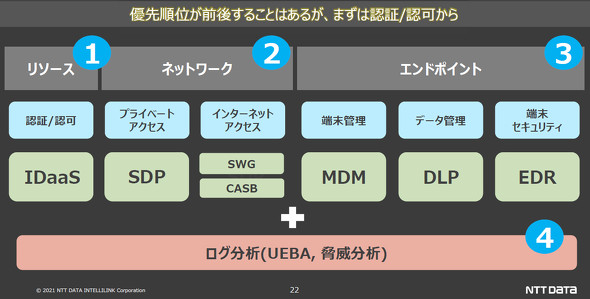

「何よりもポイントは、『企業がどういうことをやりたいのか、何を目指すのか』から押さえることです。セキュリティは、事業における本質的な内容ではありません。事業を継続するためにテレワークをする、そのテレワークをするためにセキュリティ、さらにゼロトラスト/SASEを組み入れていくという順序になります。そのため、まずはゼロトラスト/SASEという理想をどこまで目指すかを、自社なりに考えることが重要です」(佐藤氏)

そして、新規に立ち上げた企業ならばともかく、何らかのリソースを既に持っている企業にとっては、完全にゼロトラスト/SASEで構成された「ピュアゼロトラストアーキテクチャ」は非現実的だという。「今までの境界型防御モデルに、必要なゼロトラスト/SASEの要素を組み合わせていくハイブリッドなアーキテクチャが、目指すべき形ではないでしょうか」(佐藤氏)。

自らゼロトラスト/SASEに取り組んだ経験も踏まえ、「自社が実現したいもの、足りないものに合わせて、IDaaSやCASB、EDRといった要素を段階的に導入するやり方」が、無理なく、かつ重要だとした。

特集:クラウドを用いて「SASE」で統合 セキュリティとネットワーク

ガートナーが2019年に提唱したセキュリティフレームワーク「SASE」(サッシー)では、ネットワークとセキュリティを包括的に扱うことを目指している。クラウドの利用が必要不可欠になった現在、ネットワークとセキュリティを別々に管理、運用することはもはやできないからだ。ユーザー企業が自社のネットワークをSASE対応にするメリットは何か、どうすればSASE対応にできるのか、SASEサービスを選択する際に注目すべきポイントは何だろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

WAN&セキュリティに関する「ラディカルな」概念、SASEとCato Networks

WAN&セキュリティに関する「ラディカルな」概念、SASEとCato Networks

Gartnerが2019年より提唱している「SASE」は、組織のネットワークとネットワークセキュリティに関する、ラディカルな概念だ。本記事ではあらためてSASEを紹介し、「現時点で唯一の完全なSASEベンダーと主張する、Cato Networksの創業者兼CEO、シュロモ・クレイマー氏へのオンラインインタビューの内容をお届けする。 ネットワークエッジでセキュリティを固める「SASE」――導入準備を適切に進めるには

ネットワークエッジでセキュリティを固める「SASE」――導入準備を適切に進めるには

企業は、自社のネットワークを保護する新しい方法を必要としている。「SASE(Secure Access Service Edge)」はその回答になるかもしれない。CISOが今、SASEについてどのようなアクションをとるべきかを紹介する。 VMwareがデータセンター用EDR、SASE、ゼロトラストなどセキュリティで多数の発表、Menlo SecurityやZscalerと提携

VMwareがデータセンター用EDR、SASE、ゼロトラストなどセキュリティで多数の発表、Menlo SecurityやZscalerと提携

VMwareが年次イベント「VMworld 2020」で、データセンターアプリケーション用EDR、ゼロトラストネットワークアクセス、SASEなど、セキュリティ関連の製品やソリューションを多数発表した。Menlo SecurityやZscalerとの提携も注目される。