「内から外へ」を背景に広がるSASE、次の一手とは?:特集:ゼロトラスト/SASEが問うIT部門の役割(1)

企業システムを守る境界防御には限界がある。拠点オフィスやリモートユーザー、パートナーがさまざまな場所からクラウドにアクセスする使い方が一般化したからだ。そこで脚光を浴びているのがSASEやゼロトラストセキュリティだ。自社の従業員、さらには顧客がセキュアにアクセスできる仕組みを実現できるという。IT部門が現在のセキュリティを改善する際、まずはどこから着手して、何を目指せばよいのだろうか。ガートナーのアナリストに聞いた。

新型コロナウイルス感染症(COVID-19)の対策として一気に広がったテレワークをはじめ、この数年で企業のITシステムの姿は激変した。クラウドサービスやモバイルデバイスの活用も相まって、オンプレミスのサーバを中心としたシステムから、新しいアーキテクチャへの模索が始まっている。

これとともに「企業システムとインターネットの間でネットワークを多層で見張り、不正アクセスやウイルスの侵入を阻止する」という境界防御に限界が感じられるようになった。新たに「SASE」(Secure Access Service Edge)や「ゼロトラストセキュリティ」といった考え方が採用されるようになった理由だ。

ニューノーマル、そしてその先を見据えてどのように向き合うべきなのかを、ガートナー ジャパンの礒田優一氏(リサーチ&アドバイザリ部門 インフラ&オペレーションズ セキュリティ担当バイス プレジデント兼アナリスト)に尋ねた。

インサイドアウトを背景に加速するSASEへの注目

礒田氏によると、新しいセキュリティの在り方の模索が始まった背景には「インサイドアウト(内から外へ)」というキーワードがあるという。

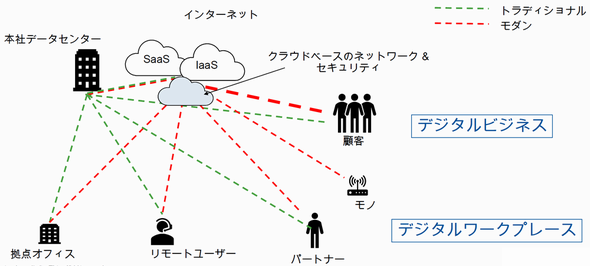

「ワークプレース、つまり人の働く場所やサーバのワークロード、そして結果的にネットワークのトラフィックも、内から外へ向かうインサイドアウトという動きがこの数年で進行しています。COVID-19の流行がその傾向に拍車を掛けました。こうした動きの中で、従来の境界型のセキュリティモデルが適していないと分かったのです」(礒田氏)

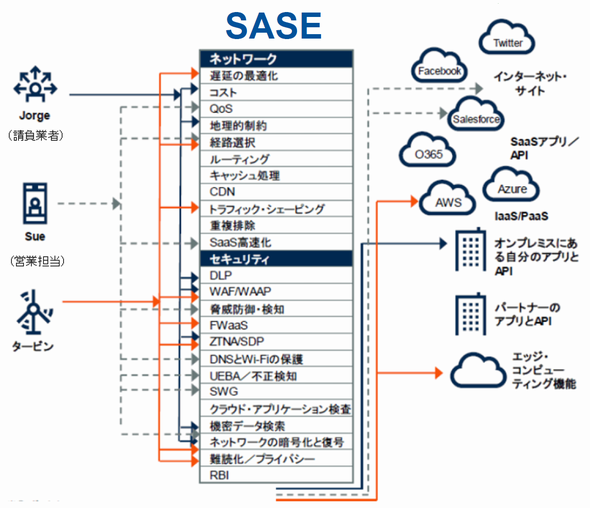

こうした背景から生まれてきた考え方がSASEだ。「必要なときに必要な場所で作成されるクラウドベースの統合セキュリティ機能として、Gartnerが提唱しているのがSASEです」(礒田氏)

それも概念的な話ではなく、今すぐにでも部分的に導入可能な実用的なモデルとして提唱していることが特徴だ。具体的には、クラウドベースの「セキュアWebゲートウェイ」(SWG)や「ゼロトラストネットワークアクセス」(ZTNA)、「Cloud Access Security Broker」(CASB)といったコンポーネントがSASEに含まれている。

SASEの概念モデル セキュリティ境界がデータセンターのエッジに組み込まれるのではなく、あらゆる場所に動的に作成されることが特徴だ。図中央のSASEはポリシーベースの「セキュアアクセスサービスエッジ」として機能する(出典:ガートナー ジャパン)

ゼロトラストかSASEかではなく、「継続的な可視化と検証」を目指せ

ただ、SASEは特にこの1〜2年、ゼロトラストセキュリティとともに一種のはやり言葉、バズワードのようになっており、ベンダーの宣伝文句として使われることも少なくない。これに対し礒田氏は「本来Gartnerが提唱しているアーキテクチャとしてのSASEは、もっと広い範囲に適用できるものです」と指摘した。

よくSASEと並んで語られるゼロトラストセキュリティについては、「この2つは決して対立するコンセプトとは考えていません。背景も共通しています」(礒田氏)という。

そもそも「安易に信頼(トラスト)してはいけない」というゼロトラストの考え方自体は、ゼロトラストという言葉が生まれる前から、セキュリティの世界では重視されてきたものであって、決して目新しいことではないと指摘した。

「真のイシューはインサイドアウトが進行している世の中の実情を踏まえた上で、『安易にトラストしてはいけない』ということ、より具体的には、継続的な可視化と検証を実施することにあります」(礒田氏)

可視化と検証の対象となる要素は2つある。「アイデンティティー」と「コンテキスト」だ。

アイデンティティーとは「誰が」や「どんなものが」を指し、コンテキストは前後の状況を指す。礒田氏は「誰があるいは何が、いつ、どのようにアクセスしているか、あるいはアクセスすべきなのかを動的にコントロールし、しかもそれを継続的に可視化し、検証していくことがSASEであり、ゼロトラストです」と説明した。

具体的な実装例をイメージしてみると、例えば請負業者のAさんの場合はアクセス先を制限する一方、営業のBさんならば営業システムをはじめ、広範なアプリケーションへのアクセスを許可する。工場に設置された機器であれば、IoT向けサービスを構築している「Amazon Web Services」(AWS)や「Microsoft Azure」といったクラウドへのアクセスのみを許可するといった具合に、アイデンティティーに基づいて制御する。同時に、間に挟まるSASEで常に必要なネットワーク機能やセキュリティ機能を提供していく、という形だ。

「このようにアイデンティティーとコンテキストに基づいた動的なアクセスコントロールを、一貫した形で一元的なセキュリティポリシーの下で適用するのがSASEのアーキテクチャとなります」(礒田氏)

最初のアクセス時に1回だけ確認して十分とするのではなく、「継続的」に実行することもポイントだ。

Gartnerが提案する「CARTA」(Continuous Adaptive Risk and Trust Assessment)というセキュリティ手法には「Continuous」(継続的)という単語が含まれている。「GartnerはゼロトラストをCARTAの第一歩、と捉えています」と礒田氏は説明した。

顧客とのつながりを意識した「デジタルビジネス」におけるSASEを視野に

このようにSASEやゼロトラストといっても、いまだかつて存在しなかった全く新しいアプローチではなく、過去のセキュリティの知見を下敷きにした、古くて新しいコンセプトと捉える方がよさそうだ。ただ、礒田氏によるとSASEは、もっと先を見据えた議論を含んでいるという。

「今までSASEは『デジタルワークプレース』、いわば従業員の働く環境のセキュリティという文脈で議論されてきました。テレワークを効率的に行うためにレガシーなVPNを置き換えようといった具合に、今は従業員向けのセキュリティを刷新するという文脈でSASEが取り上げられています」(礒田氏)

だが礒田氏は、将来は「顧客」とデジタルでつながる「デジタルビジネス」におけるSASEを検討していく必要があると述べた。

デジタルビジネスにおけるSASEでは、これまでのネットワークレイヤーでの対策に加え、アプリケーションレイヤーの対策も視野に入れる必要があるという。

礒田氏は「顧客がアクセスする先は、クラウド上に構築されたデジタルビジネスの提供基盤です。従って、そこで提供されるアプリケーションレイヤーのセキュリティも重要になってきます」と指摘し、例えばWAF(Web Application Firewall)やWAAP(Web Application and API Protection)といったアプリケーションレイヤーの対策も必要になってくると説明した。

「デジタルビジネスの中でアプリケーションの在り方も様変わりしています。かつてはモノリシックな、つまり1つの巨大なアプリケーションを作る形でしたが、今のトレンドはマイクロサービスです。小さな単位のワークロードをたくさん作ってそれらを連携させていくのがモダンな分散型のアプリケーションであり、SASEはこのアーキテクチャにも適用できます」(礒田氏)

Gartnerは「クラウドかオンプレミスか」という議論から脱却し、オンプレミス上のレガシーアプリケーションからクラウド上のワークロード、マイクロサービス、さらにはエッジコンピューティングといったさまざまな要素がメッシュ状につながり、連携していく時代に入りつつあるとみている。

「こうしたメッシュの中でバラバラにセキュリティを実装していくのは困難です。SASEのようなアーキテクチャで、一元的なポリシーの下、動的なコントロールを行っていく方が現実的で、そうあるべきだと思います」(礒田氏)。そしてSASEの延長線上の新たなコンセプトとして、メッシュの世界においても継続的に可視化し、検証するアーキテクチャを適用する「サイバーセキュリティメッシュ」という在り方を提唱している。

現状を評価し、短期・中長期に分けて段階的なステップでSASEの実現を

礒田氏によると、今はまだ多くの企業がデジタルワークプレースの実現に向けたSASEを模索する段階にある。

SASEを考える際には短期、中長期に分けて考えなければいけないという。短期的には、限られた従業員や拠点を対象に「テレワークをどうしよう」「まずレガシーのVPNを置き換えていこう」という段階が主流だ。例えばリスクの高いユースケース向けにレガシーなVPNをZTNAで強化できる

それを全社員、全拠点に適用していくというのが中長期の視点だ。ハイリスクユースケースだけではなく全ての場所にいる全ユーザーにZTNAを導入する。そしてその先のステップとして、顧客に対するデジタルビジネスの展開を計画に入れたSASEを目指していくべきだとした。

こうした一連の流れを段階的に進めていくことが合理的なアプローチだという。一気にSASEを導入するとコストの問題がある上、特に大手企業の場合はオンプレミス環境で稼働中のサーバなど、レガシーな資産がまだまだ存在する。企業文化の違いもあり、こうした事情を無視して全てを一気に変えていくのは現実的ではない。

「全てのリソース、全ての人やモノに、場所を問わずSASEアーキテクチャを適用した状態が目指すべき姿でしょう。しかし、少し長い目で見て、今、自分たちの成熟度はどの程度かという現状を把握し、理想とのギャップを確認した上で、そのギャップをどう埋めるかという計画を立てていくのが正攻法です」(礒田氏)

つまり、大事なのは現状の評価や把握であり、製品やソリューション選定はその次の話だ。ギャップを把握する上では、コンサルティングやアセスメントサービスのような外部の目を借りるのも一つの手だという。

「ベンダーの提案にただただ従うのではなく、自分たちできちんと戦略を立てて選ぶことが重要です。短期的には自分たちが抱える直近の課題を直接解決できることを訴求しているベンダー製品を採用する形でもいいでしょう。ただ中長期的にSASEベンダーには、統合に向かう流れにあります。将来、ベンダーが路線変更したときに縛られないよう、あまり長期の契約は結ばず、2〜3年契約で考えておくのがいいでしょう」(礒田氏)

特集:ゼロトラスト/SASEが問うIT部門の役割

ビジネスに一層の効率と「場所を問わない働き方」が求められ、クラウドがビジネスインフラの軸となっている現在、ビジネスを遂行するユーザー一人一人にとっての安全性と快適性をどう保証するかが問われている。これを受けて、SD-WAN、ZTNA(ゼロトラストネットワークアクセス)、CASBなどを組み合わせて、ユーザー中心のセキュリティ環境を構築するSASEが注目を集めている。だが、SASEは“製品”ではないだけに、実装の在り方には各社各様のアプローチが求められる。これはIT部門としてビジネス、ユーザーをどう見ているか、自身の役割をどう捉えているかが、如実に表れる鏡ともいえるのではないだろうか。SASE実装に対するあるべきアプローチと、現実的な取り組み方から、ゼロトラスト/SASE時代のIT部門の役割を考える。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「SASE」(サッシー)の効果はテレワークのトラフィック改善だけではない――DX実践にも欠かせない

「SASE」(サッシー)の効果はテレワークのトラフィック改善だけではない――DX実践にも欠かせない

ガートナーが2019年に提唱したセキュリティフレームワーク「SASE」(サッシー)では、ネットワークとセキュリティを包括的に扱うことを目指している。クラウドを利用してネットワークトラフィックの負荷分散ができることはもちろん、「従業員が快適に仕事をする環境を整える」という情報システム部門本来のミッションを果たしやすくするものだという。ユーザー企業が自社のネットワークをSASE対応にするメリットは何か、どうすればSASE対応にできるのか、SASEサービスを選択する際に注目すべきポイントは何だろうか。 Gartner、2021年のセキュリティとリスク管理における「8つのトレンド」を発表

Gartner、2021年のセキュリティとリスク管理における「8つのトレンド」を発表

Gartnerは2021年3月23日、セキュリティやリスク管理のリーダーが対応する必要のある8つの主要なトレンドを発表した。セキュリティスキルを持った人材の不足やエンドポイントの爆発的な多様化といった課題に沿ったトレンドだ。 企業はゼロトラスト/SASEという理想をどこから、どこまで目指すべきか――NTTデータ先端技術が一足早く導入した理由

企業はゼロトラスト/SASEという理想をどこから、どこまで目指すべきか――NTTデータ先端技術が一足早く導入した理由

コロナ禍をきっかけに、急きょテレワークの拡大に追われたNTTデータ先端技術。既存のVPNを拡張するのではなく、ゼロトラスト/SASEに基づく新しいセキュリティ対策を取り入れた。その理由と利点、導入のポイントを聞く。