2020年度、200倍に急増した迷惑メールとパスワード付きZIP対策【IIR Vol.51】:Inside-Out

株式会社インターネットイニシアティブ(IIJ)の技術情報誌「Internet Infrastructure Review(IIR)Vol.51」より、迷惑メールと暗号化ZIPファイルについてのレポートを転載してお届けします。

本記事は、株式会社インターネットイニシアティブの許可をいただき、「Internet Infrastructure Review(IIR)Vol.51」の「定期観測レポート」(2021年6月30日発行)を転載したものです。そのため、用字用語の統一ルールなどが、@ITのものと異なります。ご了承ください。

執筆者プロフィール

古賀 勇(こが いさむ)

IIJ ネットワーク本部 アプリケーションサービス部 運用技術課 課長

2007年IIJ入社。メールサービスの運用業務に従事し、現場でメールに関する動向を調査。お客様のメールボックスを守るため、最新の攻撃手法や、迷惑メールのトレンド、対策情報などを発信中。

1. 定期観測レポート

■記事内目次

1.1 はじめに

1.2 2020年度の迷惑メール・ウイルス集計

1.3 暗号化ZIPファイルの廃止論

1.4 オンライン会議システムの注意点

1.5 送信ドメイン認証の普及状況

1.6 おわりに

1.1 はじめに

新型コロナウイルス感染症対策を発端に、自宅やサテライトオフィスで業務を遂行する「テレワーク」が急速に広まって1年が経ちました。この1年間で世の中は様変わりしましたが、企業における電子メールの重要性は変わっていないことでしょう。

本稿では2020年度におけるメッセージングイベントを振り返ってみたいと思います。

1.2 2020年度の迷惑メール・ウイルス集計

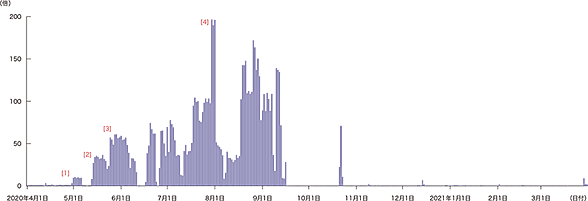

図-1は、2020年4月〜2021年3月における、IIJ管理のハニーポットに着信した迷惑メールの数を集計したものです。

2020年度上半期は、これまでに類を見ない量の迷惑メールを断続的に観測しました。縦軸を最大値に合わせているため確認しづらくなっていますが、4月の平均を1としたとき、5月上旬の第1波で約10倍[1]、5月中旬の第2波で約40倍[2]、5月下旬から6月の上旬で約60倍[3]規模の迷惑メールを集中的に受信しました。この状況が断続的に続き、7月末には約200倍[4]もの迷惑メールを受信しています。一般的な組織の設備設計で平常時の200倍の規模に耐えられる設備投資をすることは稀だと思いますので、DDoS攻撃と言っても過言ではないでしょう。

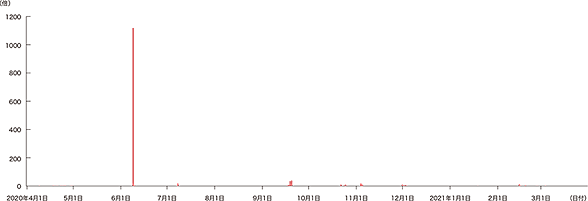

ウイルスの集計も見てみます。図-2は同期間における、IIJ管理のハニーポットに着信したウイルスの数を集計したものです。

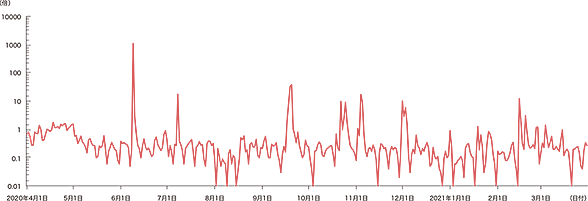

こちらも同様に4月の平均を1としたときのグラフで、6月に1000倍を越えるウイルスを受信していたことが分かります。しかし、年間の変化量が大きすぎて他が確認しづらいため、同じデータの対数グラフを図-3に作成しました。

常時、何らかの活動が認められますが、迷惑メールとは異なり、年間に数回、短い時間に集中して着信している様子がうかがえます。

6月頃に着信した検体を調査すると、"Look at this photo!"のような件名で、IMG135123.jpg.js.zipのように画像ファイルを思わせるようなZIPファイルが添付されており、展開するとマルウエアをダウンロードするJavaScriptが入っていました。このファイル自体に悪性はないものの、ユーザがJavaScriptを実行してしまうと、マルウェアをダウンロードしてしまいます。画像ファイルとユーザに思わせて開かせる、知っている人から見れば古典的な手法ですが、過去の攻撃と思わず、認識しておく必要があります。

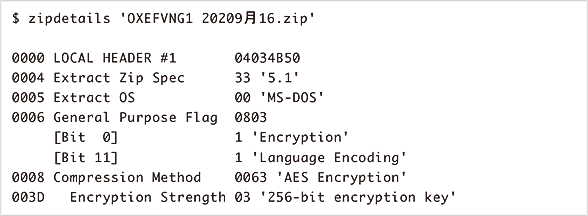

また、9月に2番目に大きいピーク値が見えます。このときに観測したウイルスはEmotet(エモテット)と呼ばれるものでした。2020年に猛威をふるったEmotetは、自分自身をパスワード付きZIPファイルで暗号化するという特徴がありましたが、9月のものは、従来にない特徴がありました。図-4の出力は、受信したEmotet(ZIPファイル形式で暗号化されたもの)の構造を詳細に表示したサンプルの一部です。暗号化方式がZIPファイル標準のZipCryptoから、AES 256-bitに変化していました。

AESとはZIP標準のものよりも暗号を強化した方式で、7-ZIPをはじめとした一部のアーカイバが対応していますが、Windows標準の圧縮フォルダは対応していません。ウイルスを拡散する目的から見れば、多くのターゲットに開かせたいのですから、わざわざ暗号強度を上げる必要はないように思えます。では、なぜ、こんなことをしたのでしょう。

これは推測ですが、サンドボックスによる検出回避と考えられます。一部のセキュリティ製品・サービスには、メール本文からパスワードと考えられる文字列を読み取り、サンドボックス上で展開を試みる機能を有しているものがあります。しかし、Windows標準ではAESで暗号化されたZIPファイルに対応していません。仮に運良くメールからパスワードを正しく抽出することに成功したとしても展開することができませんので、有害な挙動が確認できずサンドボックスを回避できてしまいます。

このように、同じように見える攻撃でも、少しずつ手法を変えていることが分かります。

1.3 暗号化ZIPファイルの廃止論

2020年11月、平井デジタル改革担当大臣が定例会見で「暗号化ZIPファイル(通称、PPAP)の廃止」について言及しました(注1)。

(注1)内閣府、「平井内閣府特命担当大臣記者会見要旨 令和2年11月17日」(https://www.cao.go.jp/minister/2009_t_hirai/kaiken/20201117kaiken.html)。

ここで言う「暗号化ZIPファイル」とは、メールでファイルを送信するときに、差出人は添付したいファイルをパスワード付きZIPファイルとして暗号化しておき、その展開パスワードを別送するといった手法のことです(注2)。国内ではよく見かける一方で、国外ではほとんど見られない、日本特有な文化です。

(注2)2021年6月30日の本稿発行時点でIIJスタッフがやり取りするメールでも、この手法をとっているものがあります。業務やお客様のご都合もあり、全面的にすぐ廃止はできませんが、準備ができたところから順次、暗号化ZIPファイルを廃止していく方針です。

このような手法を採用する目的は誤送信対策や経路暗号化であるとされ、個人で実施できる、(専用のアプリケーションを必要としないという観点で目先の)コストが低い、といった理由で、主に組織の情報セキュリティポリシーとして策定されていることが多いようです。

1.3.1 暗号化ZIPファイルの問題点

なぜ暗号化ZIPファイルを廃止するべきなのでしょうか。それは、この手法が見込める効果よりも、多くのリスクを抱えていることにあります。

最も深刻なのは、メール受信時にウイルススキャンを実施できない点です。1.2項で説明したとおり、誰もが送受信できるメールは、攻撃者にとって依然として有用な攻撃ベクターです(注3)。そのため多くの組織では、メールに添付されたウイルスから感染しないよう、ゲートウエイやWebメールなどでウイルス対策を施すことが一般的です。

(注3)国民のための情報セキュリティサイト(総務省)、「ウイルスの感染経路」(https://www.soumu.go.jp/main_sosiki/joho_tsusin/security/basic/risk/02-1.html)。

しかしながら、添付ファイルを暗号化してしまうと、この機能を容易に回避することができてしまいます。なぜなら、ウイルス対策製品は暗号化されたファイルの中身を解析することができないからです(注4)。他人に読まれないように中身を暗号化しているわけですから当然の結果と言えます。

(注4)中身を解析することはできませんが、暗号化されたまま該当のファイルをウイルスとして判定することはあります。しかし、判定に必要な情報がファイルのハッシュやファイル名といった、かなり限られた条件しかありませんので、非暗号化状態と比較すると判定難易度は高めです。

この弱点を突くかのように、IIJが提供しているメールサービスでは、2012年頃から特定の組織や人物、窓口を狙った「標的型攻撃(注5)」を観測しています。こうしたメールは何度か無害なやり取りを繰り返して受信者を信用させた後に、最終的に「質問を添付ファイルにまとめました」といった手口でマルウエアを仕込んだファイルをZIPで暗号化し、ウイルススキャンを回避して受信者にメールを届けていました。

(注5)攻撃者が機密情報を盗み出したり、侵入経路を確保するために、組織の窓口や特定個人を狙った攻撃のことを指します。ウイルスを送りつけて感染させたり、フィッシングサイトに誘導する従来の方法と技術的には変わりませんが、他組織やアンチウイルスベンダーのハニーポットに着信しないため、事象の検出が困難であることが特徴です。

また、2020年のEmotetはWordやExcelのマクロ付きファイルとして自分自身をZIPで暗号化してメールに添付し、感染した端末のアドレス帳やメールを読み取って、その端末の返信を装って感染を広げるウイルスでした。

そしてEmotetがとても洗練されているのは、その亜種が大量にあり、日本人をターゲットにした「請求書」「発注書」といった日本語の件名や月末・月初のタイミングで感染を広げたことです。暗号化ZIPのやり取りは日本国内では良く見かける手法でしたから、かなりの注意を払っていないと何の疑問も持たずに開いてしまうことでしょう。この繰り返しが、爆発的に感染を広げていった理由と考えられます。

このように、差出人がセキュリティ対策として実施したはずの手法が、受信者のメールシステムでは無条件に無害なファイルとして扱われてしまい、かえって受信者を危険に晒してしまっているのです。

なお、米国CISA(Cybersecurity & Infrastructure Security Agency)は、Emotetに対する緊急声明を発表しました(注6)。文章には、ウイルススキャンできない暗号化ZIPファイルは受信拒否することがリスクの緩和策であるとしています。

(注6)CISA、「Alert (AA20-280A)Emotet Malware」(https://us-cert.cisa.gov/ncas/alerts/aa20-280a)。

1.3.2 暗号化ZIPファイルの代替策は何か

私たちは暗号化ZIPファイルを廃止し、どのような手法でファイルを送受信するべきでしょうか。

政府では共有ストレージを活用する動きが見られます(注7)。添付ファイルを送信する代わりに、共有ストレージへ格納したファイルのパスや、ワンタイムURLを送信すれば良いというものです。

(注7)方針を発表した当初、どのようなシステムを採用したか公表されていませんでした。しかし折り悪くも、その後の共有ストレージへの不正アクセス事案で、内閣府内に設置したファイル受け渡し専用アプライアンスを利用していることが明らかになりました。内閣府、「内閣府職員等が利用する「ファイル共有ストレージ」に対する不正アクセスについて」(https://www.cao.go.jp/others/csi/security/20210422notice.html)。

この手法はファイルのウイルススキャンをメールではなく共有ストレージ側で実施すれば良い点(注8)や、誤送信に気づいた時点でファイルを削除できる点、メールでは扱えないような大容量のファイルを送受信したいケースにも活用できる点で優位性があります。

(注8)近年のアンチウイルス技術は、検出率を高めるためにパターンをリアルタイムでアップデートしているのが一般的です。メール受信時にウイルスを検出できなくても、受信者がファイルをダウンロードまたは閲覧するときにスキャンすれば、時間差で検出できることがありますので、これも大きなアドバンテージです。

一方で、内部統制の観点では、これが弱点になり得ますので両手を上げて飛びつくのは禁物です。例えば、多くの組織では、送受信されたメールをアーカイブして証跡保存することが一般的です。万が一、メールのやり取りが後日、訴訟対応などで争点となったときに、重要な証拠として提出できるからです。しかし、添付ファイルがURLになってしまうと、どのようなファイルが送受信されたか追跡しにくくなる恐れがあります。

また、内部犯行によって重要な書類を共有ストレージにアップロードされて、ワンタイムURL1つで持ち出され、その後、共有ストレージからファイルを削除されるなどで、情報漏えい対策の抜け穴となってしまうリスクもあります。管理者がすべてのメールに目を通して確認することは現実的に不可能ですから、組織のメール監査システムでは添付ファイルがあることを条件にメールを保留し、チェックすることがあります。しかし、本文にURLのみが記載されたメールは普通のメールと変わりませんので、このような犯行を見つけ出すのは極めて困難です。

結局のところ、どのようなシステムを利用しても、それぞれ一長一短ですので、どのリスクをどこまで受容するかがポイントになるだろうと思われます。

筆者としては、今まで無駄なことをしていたのだから、単純にそれをやめれば良い、つまり、本当にその情報を添付ファイルとして送る必要があるのか再考し、それでも必要であるのならば、そのまま添付ファイルとして送信し、リスクに応じて一時保留システムや監査システムと組み合わせるのが現実的な落としどころになると考えています。いずれにしても、今回の暗号化ZIPファイルの廃止論は、今後のメールシステムやポリシーを検討する際の重要なターニングポイントとなったのは間違いないでしょう。

1.4 オンライン会議システムの注意点

冒頭にも示したとおり、2020年は「テレワーク」が急速に普及した年になりました。1年前は一部のユーザでしか利用されていなかったオンライン会議システムもあっという間に浸透し、誰もがそのツールを使いこなせるレベルに至っていますが、こうしたオンライン会議システムには共通した仕組みがあります。それは主催者が発行したワンタイムURLをクリックして入室するシステムであることです。オンライン会議に参加するメンバーは、主催者からメールなどで知らされたワンタイムURLをクリックするのみで良いので、とても便利です。

しかし、もし何者かがオンライン会議の主催者になりすまし、代わりにフィッシングサイトのURLを記載していたらどうなるでしょう? ユーザはワンタイムURLをクリックすることに慣れてしまっていますので、受信メールのURLを漫然とクリックしてしまう姿は想像に難くありません。本物と区別がつかないような偽物のログイン画面で、IDやパスワードといった認証情報を盗まれて社内情報を持ち出されたり、パスワードの使い回しをしていると他サービスへの侵入を許してしまいます。

幸い、Eメールには差出人ドメインを認証できる、DMARC(ディーマーク)という強力なフレームワークがあります。企業や組織のドメイン管理者は、送信ドメイン認証を確実に実施し、なりすまし対策を万全にしておきましょう。

また、仕組みの対策と共に、「メールに記載されたURLから始まる攻撃がある」ことを定期的にユーザに周知・教育することで、よりセキュリティ対策の効果を高めることが期待できます。

1.5 送信ドメイン認証の普及状況

2020年4月〜2021年3月で、IIJが提供するメールサービスで集計した送信ドメイン認証の結果の割合を図-5〜図-7に示します。

自社ドメインになりすましたメールへの対策や、有名ブランドを騙ったフィッシング対策に送信ドメイン認証技術が効果的であるのは間違いありませんが、ここに示すデータは受信メールの総数を母数としたときに対する送信ドメイン認証の結果の割合を示したものであり、例えば、メール配信事業者が送信するようなボリュームの大きいメールを受信すると、その数がデータに対して支配的になる傾向があることに留意してください。また、迷惑メールを送信する者も迷惑メール送信用のドメインを取得して送信ドメイン認証に対応してきますので、一概にpassだから非迷惑メールとは限らない点に注意する必要があります。

本レポートのVol.47(https://www.iij.ad.jp/dev/report/iir/047.html)で報告した前回の集計結果と比較すると、SPF、 DKIM、DMARCいずれにおいても認証成功を示すpassの割合が数ポイント上昇し、SPF、DMARCは認証情報なしのnoneの割合が減少していることが読み取れます。ヘッダFromドメインを認証するという意味では、その役割はDMARCに取って代わりましたので、DKIMはSalesforceやメール配信事業者のように、自社管理下にないSaaSから自社ドメインで送信するメールを認証するのみの用途となったと言っても過言ではないでしょう。

1.6 おわりに

現在の電子メールプロトコルSMTPが規定されたRFC822の発行は1982年。SMTPはSimple Mail Transfer Protocolですが、「シンプルなメール」としつつ、約40年の歳月を経た今でも、なお同じプロトコルで動作しているアプリケーションというのには驚きを隠せません。

オンライン会議システムや、文字ベースのチャットなど、様々なコミュニケーションツールが生まれています。しかし、そのすべてを電子メールに代替するには至っていないのが現状で、今後もしばらくはそのような状況が続くことでしょう。

IIJでは、安全な電子メールの世界を実現するために、今後も取り組んでまいります。

Copyright© Digital Advantage Corp. All Rights Reserved.