「GitHub Enterprise」のユーザー管理機能が強化、外部者の招待をより厳密に:セキュリティを確保し、ユーザーを安全に管理できる

GitHubは「GitHub Enterprise」の新しいサイバーセキュリティとユーザー管理機能を公開した。外部コラボレーターの制限や保留中のメンバー招待の取り消しなどが可能になった。

GitHubは2022年6月2日(米国時間)、「GitHub Enterprise」の幾つかの新しいサイバーセキュリティとユーザー管理機能を公式ブログで紹介した。

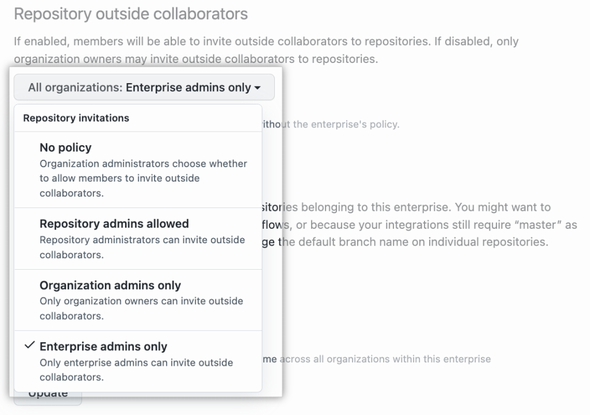

外部コラボレーターを招待できる人をEnterprise管理者に限定できる

EnterpriseオーナーはOrganizationオーナーに対して、外部コラボレーターを企業内リポジトリに招待させないようにすることが可能になった。具体的には「Repository outside collaborators」(リポジトリ外部コラボレーター)ポリシーのドロップダウンリストに新たに追加された「Enterprise admins only」(Enterprise管理者のみ)というオプションを選択すればよい。このオプションは、外部コラボレーターの招待をEnterprise管理者だけができるようにするものだ。

保留中のメンバー招待の取り消し

もう1つの新機能(パブリックβ段階)は、Enterpriseオーナーが保留中のメンバー招待を取り消せるようになったことだ。

保留中のメンバーを確認し、招待を取り消すには、Enterpriseアカウントの「Pending invitations」(保留中の招待)ページに移動する。

GitHub Enterprise Cloudの監査ログでアクターのIPアドレスを確認できる

GitHub Enterpriseアカウントのオーナーが、プライベートリポジトリに関連するイベントの監査ログで、アクターのIPアドレスを確認できる機能もパブリックβ段階になった。

アクターはGitHub Enterprise内でイベントを開始したユーザーと定義されている。監査ログ内におけるアクターのIPアドレスの開示は、GitHub Enterpriseの利用企業が待望していた機能だ。これによってセキュリティとコンプライアンスのニーズを満たせるからだ。

IPアドレスが共有されるのは、GitHub Enterpriseが所有する資産に対してEnterpriseメンバーがアクションを起こした場合に限られる。

こうした資産には、企業内のプライベートリポジトリやプロジェクトボード、イシュー、GitHub Actionsなどが含まれる。誰かが公開リポジトリにコードをプッシュした場合や、GitHub EnterpriseメンバーがEnterpriseのOrganizationに属さないプライベートリポジトリにコードをプッシュした場合には、報告されない。

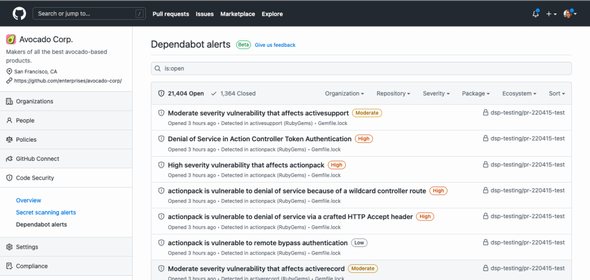

DependabotアラートをEnterpriseレベルで表示できる

GitHub Advanced Securityを利用する顧客は、脆弱(ぜいじゃく)性のある依存関係を示すDependabotアラートを、Enterpriseレベルで表示できるようになった。

パブリックβ段階にあるこの新しいUI機能では、アプリケーションセキュリティリスクのリポジトリを中心とするビューの他、全てのシークレットスキャンのアラート中心のビューや、Dependabotアラートを表示できる。近い将来、コードスキャンのアラートを中心とするビューも表示可能になる見込みだ。

カスタムシークレットスキャンパターンを試行できる

GitHub Advanced Securityを利用する顧客は、カスタムシークレットスキャンパターンを試行できる。管理者は試行により、Enterprise全体にわたるパターンの影響を理解し、アラートを公開、生成する前にパターンに磨きをかけることができる。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「DevSecOps」って何? GitHubが考える全ての組織が開発スタイルとして取り入れるべき理由

「DevSecOps」って何? GitHubが考える全ての組織が開発スタイルとして取り入れるべき理由

企業のビジネスにソフトウェアが欠かせない今、ソフトウェアの開発スピードを迅速化させられるかどうかが重要になる一方、セキュリティも欠かせない要素です。そこで最近目にするのが「DevSecOps」というキーワードです。 バグを修正するには「3ステップ」が必要、なぜか

バグを修正するには「3ステップ」が必要、なぜか

GitHubのセキュリティ研究者、ケビン・バックハウス氏は同社の公式ブログで、ソフトウェアのバグ修正の際に踏むべきステップを解説した。バグの起きた箇所を修正しなければならないのは当然だが、それ以外にも2ステップの作業が必要だという。 APIセキュリティについて学習できるオープンソースラボ環境「vAPI」、なぜ必要なのか

APIセキュリティについて学習できるオープンソースラボ環境「vAPI」、なぜ必要なのか

「OWASP API Security Top 10」に含まれるAPIの脆弱性の挙動を観察できるオープンソースツール「vAPI」が登場した。どのように役立つのだろうか。