ゼロトラストは今どうなっているのか? セキュリティとネットワークの最前線:羽ばたけ!ネットワークエンジニア(52)

2020年の春、コロナ禍の始まりとともに「ゼロトラスト」がバズワードとなり、注目を集めた。それから2年たった2022年の今、ゼロトラストとそれに関連する企業のネットワークはどう変わったのか。現状と今後について述べたい。

2020年当時、コロナ禍でテレワークが増える中、VPN装置のセキュリティパッチの不備を突いたセキュリティインシデントが多発し、「従来の境界防御型のセキュリティ対策ではだめだ。これからはゼロトラストだ。ネットワークは閉域網である必要はなくインターネットにしてしまえばよい」などと声高に叫ばれた。閉域型のネットワークサービスで大きな利益を上げている通信事業者さえ、「近い将来はインターネットだけになる」と語っていた。

あれから2年。ゼロトラストという言葉をIT関係のニュースで見ることが少なくなったと感じる。ゼロトラストはどうなっているのだろう。

本論に入る前にゼロトラストという言葉を復習しておきたい。ゼロトラストの定義としてよく参照されるのは米商務省のNIST(National Institute of Standards and Technology)の定義だ。かなり内容が多いのだが、要点は次の3つだ。

(1)アクセスリクエストの場所にかかわらず、セキュリティ要件を満たすか、同じ条件で認証する

たとえ企業ネットワークの内部にあるデバイスからのアクセスであっても、自動的には信頼しない。外部からのアクセスと同じ条件で認証する。

(2)企業リソース(データやアプリケーション)へのアクセス権はセッション単位で付与する

VPNのように一度認証されて社内ネットワークに接続されたからといって、どのようなリソースにも無制限にはアクセスさせない。あるアプリケーションで認証、認可されても、別のアプリケーションにアクセスするときはあらためて認証、認可する。

(3)リソースへのアクセスはクライアントのアイデンティティー情報だけでなく、行動属性や環境属性などコンテクストに基づいて決定する

「境界防御型」セキュリティ対策が不要になったわけではない

IPA(情報処理推進機構)が2022年1月に発表した「情報セキュリティ10大脅威 2022」によると、組織が被害を受けた脅威として「ランサムウェアによる被害」「標的型攻撃による機密情報の窃取」「サプライチェーンの弱点を悪用した攻撃」「テレワーク等のニューノーマルな働き方を狙った攻撃」が上位に入っている。

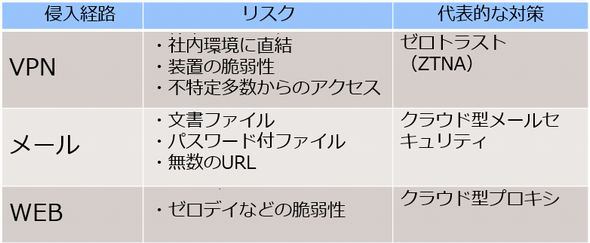

これらの脅威について主な侵入経路が3つある。図1に挙げた「VPN」「メール」「Web」だ。ゼロトラストはこれら3つの中では主にVPNの弱点への対策といえる。逆にいえば、ゼロトラストはセキュリティ対策として万能なわけではなく、数あるセキュリティ対策の一つということだ。

このため、「境界防御型は不要」という主張はおかしい。メールやWebのセキュリティ対策は外部と内部の間の防御壁であり、広い意味で境界防御型だ。セキュアSD-WANで使われる「IPsec VPN」も、インターネットに境界を作って通信を保護する境界防御型の仕組みといえる。境界防御型が不要になったわけではなく、境界防御型に加えてゼロトラストが必要になったのだ。

クラウドシフトとテレワークの進展がSD-WANとゼロトラスト普及の契機に

SD-WANという用語は2014年ごろに米国で使われるようになった。本家の米国と同様、日本でも高価な閉域回線サービスだけでなくインターネット回線を併用して負荷分散することで「回線コストを削減」することが目的とされた。しかし、米国と比較して閉域回線サービスが安価な日本ではなかなか受け入れられなかった。

ところが、クラウドシフトの進展で企業のデータセンターからインターネット経由でクラウドに流れるトラフィックが急増したことで、データセンターの負荷軽減に役立ち、レスポンスを速くできるローカルブレークアウトへのニーズが高まった。これがSD-WANの導入が増え始めた理由だ。その後、コロナ禍による在宅勤務の増加で、クラウドへのアクセスを社内環境、テレワーク環境にかかわらず安全に行うため、SASE(Secure Access Service Edge)や「セキュアSD-WAN」を使ったゼロトラストの利用も広がり始めた。SASEは2019年にGartnerが唱えたネットワークセキュリティモデルであり、セキュリティとネットワークの機能をクラウドで提供する。

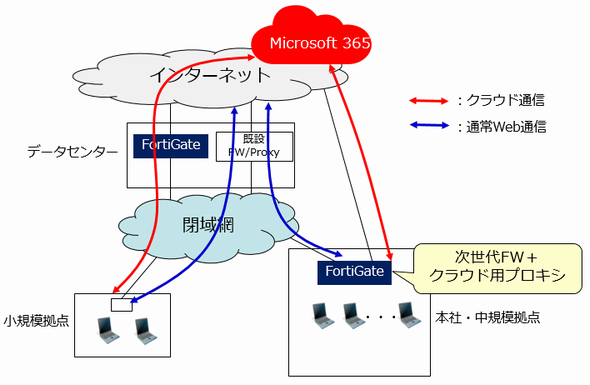

図2はFortinetの「FortiGate」を用いたセキュアSD-WANの事例だ。FortiGateはSD-WANとセキュリティの機能が一体化された製品で次世代ファイアウォールやクラウドプロキシを備えている。SD-WANとしては多数のアプリケーションのトラフィックを見える化できる、ローカルブレークアウトするアプリケーションを指定できる、といった特徴がある。

図2において本社・中規模拠点にはFortiGateを設置し、ローカルブレークアウトやクラウド通信のセキュリティ制御を行っている。クラウド通信は直接インターネットからクラウドに接続し、通常のWeb通信は既にあるデータセンターのプロキシを使用している。トラフィックの少ない小規模拠点はFortiGateを設置せず、ローカルブレークアウトしていない。

この事例の良いところは2つある。1つは既存の閉域網を生かしていること、もう1つは本社・中規模拠点と小規模拠点の構成やトラフィックフローを区別してニーズと費用のバランスを取っていることだ。

「防御」から「予防」へSOMPOグループの脆弱性対策

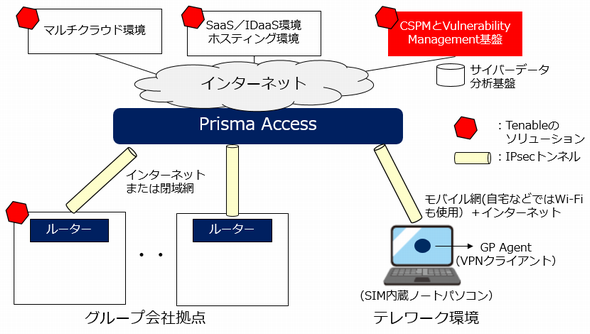

SOMPOホールディングスは2022年5月、セキュリティ脆弱(ぜいじゃく)性対策の高度化を行ったと発表した。図3のようにSASEとしてPalo Alto Networksの「Prisma Access」を採用している。IPsecを張る拠点のルーターは、インターネットまたは閉域網でPrisma Accessに接続する。テレワーク環境で使うノートPCは4G/5GのSIM内蔵型でPrisma AccessのVPNクライアントを搭載して、モバイル網(自宅などではWi-Fi)とインターネット経由で接続する。

図3 SOMPOグループのセキュリティとネットワークの構成イメージ CSPM:Cloud Security posture management、IDaaS:IDentity as a Service、SaaS:Software as a Service(出典:SOMPOホールディングスの資料を基に筆者が作成)

SOMPOホールディングス IT企画部 セキュリティエバンジェリストの小中俊典氏は、将来、全PCを4G/5Gで接続したいと言う。もしそうなれば、有線を使ったWANもオフィス内の有線LANや無線LANも一切不要になる。筆者は2015年に社内のPCの8割が常時4Gで閉域モバイル網につながっている企業ネットワークを構築した。当時はPCで使えるSD-WANクライアントが一般的ではなかったが、今なら閉域モバイル網ではなく、SD-WANクライアントを使い、普通のモバイル網で簡単にセキュアなモバイル・イントラネットが構築できる。小中氏の構想が実現するのが楽しみだ。

小中氏によるとNISTが定義したゼロトラストを実現するにはPrisma Accessに加えて別の製品が必要だそうだ。そのため「Microsoft Azure Active Directory」を使ったSAML(Security Assertion Markup Language)認証を行っている。SAML認証はユーザー認証だけでなく属性情報も認証できるため、ユーザーのアクセス範囲を制限できるという特徴がある。

脆弱性対策の強化にはTenableの製品を使っている。Tenableの製品はゼロトラストのようにセキュリティ攻撃を防御する仕組みではなく、攻撃される脆弱性(クラウドやネットワーク機器の設定不備など)を検出し、リスクの大きさを評価して対応の優先度を提示する。危険性の高さに応じた脆弱性対策の絞り込みができるため、以前よりも少ない負担で的確な脆弱性対策ができるようになったという。

小中氏が特に重視しているのが「Microsoft Active Directory」(AD)のセキュリティ対策だ。ADサーバに侵入されて乗っ取られると被害が広範囲、甚大になるからだ。そのため「要塞(ようさい)化」と呼べるほどの防御を施すだけでなく、不正侵入による異常なオブジェクトの変化がないかどうか、常時監視している。

小中氏の話を通じて分かったことは企業のセキュリティ対策としてゼロトラストのような攻撃を「防御」する仕組みを構築することはもちろん重要だが、それ以上に攻撃を「予防」する日々の活動が大事になっているということだ。

セキュリティとネットワークのこれから

ゼロトラストが大きな話題になってから2年、今では「ゼロトラスト的」なものも含め普通に使われていることが分かった。企業はこれからもゼロトラストを含む多様な防御の手段を的確に選択し、組み合わせて堅牢(けんろう)なセキュリティシステムを構築するとともに、効率良く効果的な予防活動ができる仕組み作りが重要だ。

ネットワークはモバイルシフトを進めるべきだ。ほとんどのPCが5G/4Gで直接クラウドセキュリティであるSASEに接続される形態を目指すのだ。固定回線を使ったWANやオフィス内の有線LAN、無線LANを構築・運用する費用より、SIMを全従業員に提供する費用の方がはるかに安価になる。働く場所を選ばない「スマートワーク」にも適している。

固定回線は工場などモバイル化が適さない端末がある拠点に限って使用する。ローカルブレークアウトを主目的とするSD-WANは固定回線の残る場所だけで使う。

以上は筆者の考える企業ネットワークの将来像だ。皆さんも自社のセキュリティとネットワークの将来像を描いてみてはどうだろう。

筆者紹介

松田次博(まつだ つぐひろ)

情報化研究会(http://www2j.biglobe.ne.jp/~ClearTK/)主宰。情報化研究会は情報通信に携わる人の勉強と交流を目的に1984年4月に発足。

IP電話ブームのきっかけとなった「東京ガス・IP電話」、企業と公衆無線LAN事業者がネットワークをシェアする「ツルハ・モデル」など、最新の技術やアイデアを生かした企業ネットワークの構築に豊富な実績がある。本コラムを加筆再構成した『新視点で設計する 企業ネットワーク高度化教本』(2020年7月、技術評論社刊)、『自分主義 営業とプロマネを楽しむ30のヒント』(2015年、日経BP社刊)はじめ多数の著書がある。

東京大学経済学部卒。NTTデータ(法人システム事業本部ネットワーク企画ビジネスユニット長など歴任、2007年NTTデータ プリンシパルITスペシャリスト認定)、NEC(デジタルネットワーク事業部エグゼクティブエキスパート等)を経て、2021年4月に独立し、大手企業のネットワーク関連プロジェクトの支援、コンサルに従事。新しい企業ネットワークのモデル(事例)作りに貢献することを目標としている。連絡先メールアドレスはtuguhiro@mti.biglobe.ne.jp。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Zoom Phoneで「脱・PBX」はできるか?

Zoom Phoneで「脱・PBX」はできるか?

脱・PBX(構内電話交換機)の流れは10年ほど前から続いている。音声クラウドサービスはそのための手段だ。新しい音声クラウドサービス「Zoom Phone」が日本でも2021年から使えるようになった。Zoom Phoneで「脱・PBX」はできるのだろうか? 「Microsoft Teams+FMC」で、PCは電話を飲み込んでしまうのか?

「Microsoft Teams+FMC」で、PCは電話を飲み込んでしまうのか?

携帯大手3社はMicrosoft TeamsとFMCを連携させたクラウド電話サービスに注力している。TeamsがあればPBXが不要になり、固定電話機がなくてもPCが電話機代わりになる。今後、PCは電話を飲み込んでしまうのだろうか? 2022年の企業ネットワークは「プライベート5G」に注目!

2022年の企業ネットワークは「プライベート5G」に注目!

2021年にソフトバンクとNTTドコモは5Gの最終形であるSA(Stand Alone)のサービスを開始した。2022年にはSAを生かしたプライベート5Gが始まる予定だ。今回は2022年の企業ネットワークを展望するとともに、プライベート5Gへの期待について述べる。