発注するなら気を付けたい 取引先ITベンダーが抱える7つのリスクとは:日本企業はサステナビリティリスク対策が不十分

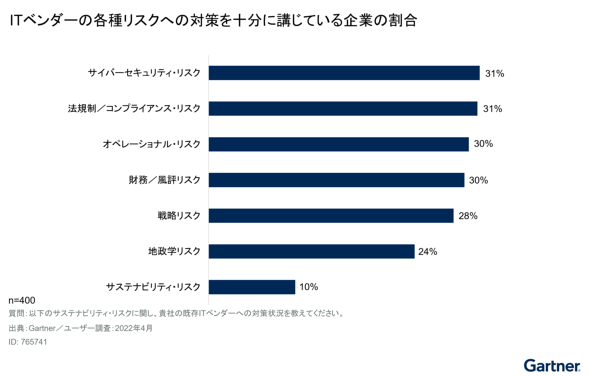

ガートナージャパンは、国内企業の取引先ITベンダーに内在するリスクへの対策状況に関する調査結果を発表した。サステナビリティリスクに関する対策を十分に講じている国内企業の割合は10%で、各種リスクの中で最も低かった。

ガートナージャパンは2022年8月22日、(国内企業の取引先の)ITベンダーに内在するリスクへの対策状況に関する調査結果を発表した。調査したリスクは次の7つ。

- 財務リスク(ITベンダーの倒産や経営悪化によってベンダーの提供サービスが停止、劣化する)

- オペレーショナルリスク(稼働率低下や障害発生、事業継続計画の不備によってビジネスが止まる)

- サイバーセキュリティリスク(セキュリティの脆弱<ぜいじゃく>性によってインシデントが発生する)

- コンプライアンスリスク(法令や規制違反によってユーザー企業も規制当局から罰せられる)

- 戦略リスク(ビジネス戦略によって強制的にサービスが終了される、ロックインされてしまいサービスを止められなくなる)

- 地政学リスク(サービスを実施する国や地域の要因によって提供サービスが不安定になる)

- サステナビリティリスク(サステナビリティの低下によってユーザー企業の企業価値の低下やビジネス継続に支障が出る)

これらの各リスクに対して対策を十分に講じていると回答した企業の割合は、サイバーセキュリティリスクとコンプライアンスリスクが最も高く、どちらも31%。次点がオペレーショナルリスクと財務リスクで、どちらも30%。そしてサステナビリティリスクが10%で最も低かった。

「取引先のサステナビリティ」の影響を受けやすい

ガートナージャパンの土屋隆一氏(アナリスト シニアディレクター)は次のように述べている。

「国内企業はIT業務の外部依存率が高いため、取引先のサステナビリティが低下することによって、自社のサプライチェーンへの対応が不十分と見なされ、結果的に企業価値が低下し、企業側のビジネス継続に重大な支障が出る恐れがある」

ガートナージャパンは、ITベンダーのサステナビリティリスクへの対策が低迷している理由として、次の3つを挙げる。

1つ目は、ステークホルダーを意識した経営への優先度が低く、サステナビリティへの対応そのものを実施していないこと。2つ目は、経営レベルではサステナビリティの重要性を認識しているものの、取り組み対象となるステークホルダーにITベンダーが含まれていないこと。そして3つ目は、サステナビリティリスクと他のリスク項目の管理内容に一部重複する部分があるため、他のリスクへの対策を採ることで充足させていることだ。

土屋氏は「アウトソーシングや調達、ベンダー管理を担うリーダーは、まずは自社のサステナビリティガイドラインの存在の有無と、ステークホルダーの一員としてITベンダーを全社活動の対象に含めるなどの必要な対策を確認すべきだ」と指摘している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

SaaS利用やテレワークの拡大で高まるセキュリティリスク、どう対応すべきかをMenlo Securityに聞いた

SaaS利用やテレワークの拡大で高まるセキュリティリスク、どう対応すべきかをMenlo Securityに聞いた

国内外問わずさまざまな組織が被害を受けるランサムウェア。被害が多発する背景には、どのような攻撃手段があるのか、それらの攻撃にどう対処すればよいのかをMenlo SecurityのAmir Ben-Efraim氏とPoornima DeBolle氏にインタビューした。 日本企業が覚悟すべきITシステムの「地政学的リスク」、ガートナーが挙げる3つのポイントとは

日本企業が覚悟すべきITシステムの「地政学的リスク」、ガートナーが挙げる3つのポイントとは

ガートナー ジャパンはIT調達において「地政学リスクが重大な影響を及ぼす」という見解を発表した。ソフトウェアやクラウドサービスを調達する際には、自社に及ぼす影響をあらかじめ評価し、ベンダーと必要な交渉をすべきだとしている。 「脅威ベースアプローチ」のリスク評価とは何か――MITRE ATT&CKとNavigatorで攻撃グループと対策を特定してみた

「脅威ベースアプローチ」のリスク評価とは何か――MITRE ATT&CKとNavigatorで攻撃グループと対策を特定してみた

ここ数年一気に注目度が高まり進化した「脅威ベースのセキュリティ対策」。その実現を支援する「MITRE ATT&CK」(マイターアタック)について解説する連載。今回は、リスク評価における「脅威ベースアプローチ」と「ベースラインアプローチ」の違い、攻撃グループと対策を特定するプロセスを例にATT&CKとNavigatorの実践的な使い方を紹介する。