ランサムウェアの分析にATT&CKとNavigatorをどう使えばいいのか? その効果や注意点は?:MITRE ATT&CKで始める脅威ベースのセキュリティ対策入門(4)

ここ数年一気に注目度が高まり進化した「脅威ベースのセキュリティ対策」。その実現を支援する「MITRE ATT&CK」(マイターアタック)について解説する連載。今回は、ランサムウェアを例にATT&CKとNavigatorを使った具体的な分析手順を紹介する。

ここ数年一気に注目度が高まって進化した「脅威ベースのセキュリティ対策」。その実現を支援する「MITRE ATT&CK」(マイターアタック。以下、ATT&CK))について解説する本連載「MITRE ATT&CKで始める脅威ベースのセキュリティ対策入門」。前回、「MITRE ATT&CK Navigator」(以降、Navigator)を使ったリスク対策のユースケースとして、攻撃グループを特定して対策を検討する手法を紹介しました。

第1回からここまで、本連載をご覧いただいている方は、自システムのセキュリティを担当されている方が多いと思います。日々の業務において現場のシステム担当者や経営層などから、次のようなセキュリティ対策の問い合わせを受けることもあるのではないでしょうか。

- 当社では最近話題になっているマルウェアの対策はできているのか?

- 当社では最近話題になっている〇〇の脆弱(ぜいじゃく)性の影響はないのか?

今回は、上記のような問い合わせに対して、ATT&CKでどのようなことが分析できるのか、ユースケースとして攻撃グループが使うツールの一つ、ランサムウェアについて紹介します。

ATT&CKでランサムウェアを分析する際の注意点

初めに、ランサムウェアを分析する際の注意点から記載します。それは、ATT&CKにおけるランサムウェアを用いた攻撃手法、テクニックへの対策は、何かしらの手段によって“システムに侵入されている”(ランサムウェアに感染している)ことを前提とした、感染拡大を防止する防御策(緩和策)&検知策を中心とした考え方であることです。つまり、侵入を防ぐ(感染させない)ための対策に重きを置いているわけではないことを意識する必要があります。

ランサムウェアを含むマルウェア感染の代表的な侵入経路は、フィッシングによる添付ファイル経由やWebサイトからのダウンロードなどであり、ランサムウェア自身が保持するテクニックとは別の攻撃手法です。ランサムウェアは侵入後の目的を達成するためのツールとして利用されます。

ランサムウェアの最初の感染、侵入に対する防御手段は、ATT&CKの戦術(Tactics)では「初期アクセス」(Initial Access)を参照する必要があります(ランサムウェアによってはInitial Accessまで対応していることもあります)。

一般的なランサムウェア対策の考え方とは

次に、ランサムウェアについて整理しておきます。そもそも、ランサムウェアとは、PCやサーバなどユーザーのデバイスに対して、悪意のある影響を及ぼすソフトウェアの総称「マルウェア」の一種です。マルウェアの中でも、ユーザーのデバイスに対して暗号化などの制限を課し、身代金を要求するような挙動のソフトウェアを「ランサムウェア」といいます。ランサムウェアによっては、あるPCに感染後、同じネットワークに存在するその他のPCにも感染を拡大するものも存在します。

「ランサムウェアの一般的な対策とはどのようなものか」を簡単に触れておきます。参考として、JPCERT/CCが提示するランサムウェア対策を紹介します。

- ファイルやシステムの定期的なバックアップを実施する

定期的にバックアップを取ることで、万一ランサムウェアに感染しても、データを復旧できるようにする。耐性を高めるために、定期的なバックアップと世代管理によって、オリジナルとは別のネットワークにバックアップデータを保管することを推奨する - メールの添付ファイルの開封やWebページなどのリンクをたどる際には注意する

メールやSNSにおいては送信者、文面、添付ファイルなどに細心の注意を払い、心当たりがない場合や内容に不自然な点がある場合は安易に開いたり、クリックしたりしない - ファイアウォールやメールフィルターを適切に設定し、不審な通信をブロックする

ファイアウォールで外部との不審な通信を制限し、スパムメールの判定やメール送信ドメインの検証によってメールをフィルターにかけ、不審な通信をブロックし、ネットワーク経由の感染リスクを低減する - 不要なサービスを無効化し、使用しているサービスについてはアクセスを制限する

SMB(Server Message Block)やRDP(Remote Desktop Protocol)など、使用していないサービスを無効化する。またはサービスへのアクセスを制限する - OSやアプリケーション、ソフトウェアを最新の状態にアップデートする

OSやアプリケーション、ソフトウェアを最新の状態にすることで、脆弱性を解消し、感染するリスクを低減する - セキュリティソフトを導入し、定義ファイルを常に最新の状態に保つ

セキュリティソフトを活用し、最新の定義ファイルに保つことで、感染するリスクを低減する - パスワードの設定を見直す

各サービスのログインに必要なパスワードを適切に設定する。特にリモートからPCを操作できる設定にしている場合などは、パスワードが弱いと侵入を受ける可能性があるので、適切にパスワードを設定、管理する

上記は、PCやサーバの感染防止における一般的なランサムウェア対策です。上記対策は、導入ソリューションや手法に差はあれ、既に実施済みの事業者も多いのではないでしょうか。しかし、どんなに対策しても、ランサムウェアを含むマルウェアは新たな攻撃手法や巧妙なフィッシングメールが生み出される状況では完全に感染を防げないのが実情です。そのため、感染防止だけでなく、感染した後の感染拡大の観点でも対策を考えることが必要です。

では、ATT&CKにおけるランサムウェアのテクニックや防御策、検知策はどういった特色があるかを見てみましょう。

ATT&CKでランサムウェアを検索してみる

ATT&CKでは、ランサムウェアごとでも攻撃手法や防御策と検知策がまとめられています。冒頭の紹介と重複しますが、感染後の防御策や検知策を検討するのに有効です。今回は、数あるランサムウェアの中から、一時猛威を振るった「Conti」を対象として分析します。

MITRE ATT&CKのページの見方

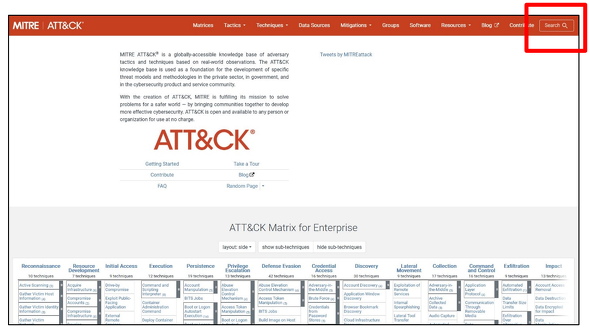

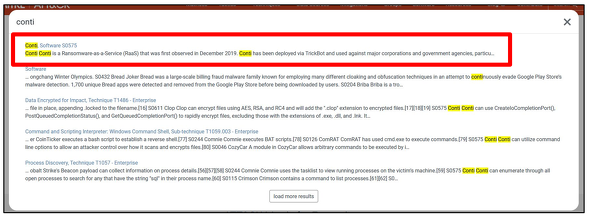

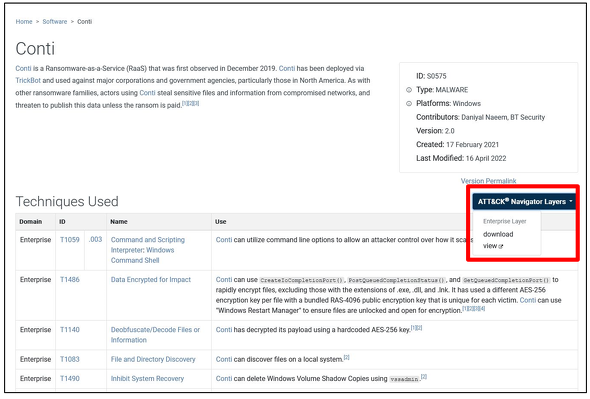

図1の赤枠で示しているWebページ右上の検索バーからContiを検索すると、図2の通りソフトウェアを示す「S0575」であることを確認できます。

「Conti, Software S0575」のリンクを押下し、Contiのページに遷移します。

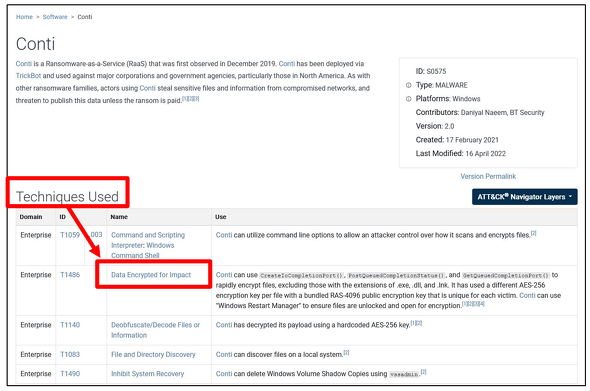

ATT&CKのContiのページはシンプルな構成で下記情報を確認できます。

- Contiの概要

- Contiで使用されたテクニック

- Contiを使った攻撃グループ

対策検討の流れとしては、図3の赤枠で示した「Techniques Used」のテクニックの一覧から各テクニックのリンクを参照します。

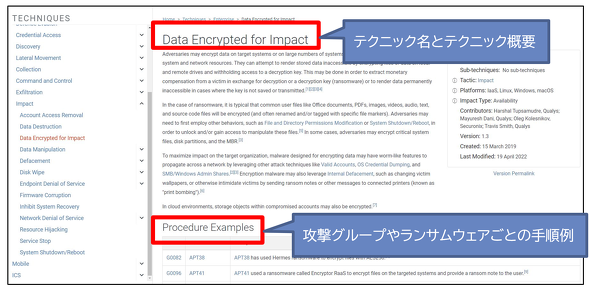

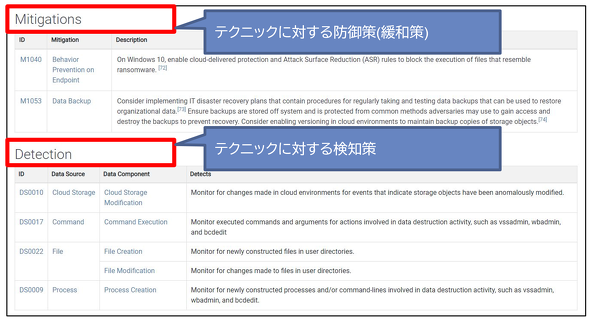

各テクニックのリンク先を開くと、図4のように、各テクニックの説明のページに遷移します。

テクニック説明ページの下部(図5)には防御策と検知策についての説明があります。現状の自システムの状況を分析したり、追加対策の要否について検討したりすることができます。

Navigatorで戦術情報を取得してみる

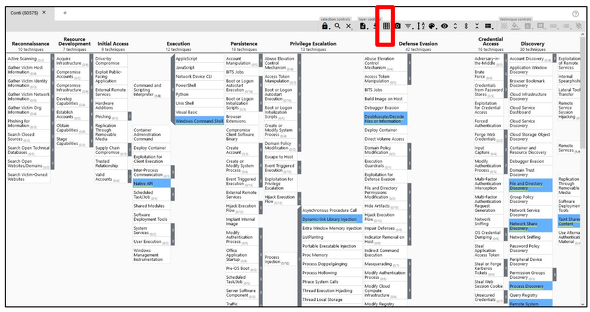

Contiのページの「Techniques Used」のテクニック一覧は、「戦術」(Tactics)のフェーズ順に並んでいないので、「各テクニックがどの戦術でのテクニックなのか」を把握しにくいのが難点です。

そこで、戦術の情報も一覧化したい場合は、前回紹介しているNavigatorで一覧化できます。Navigatorにアクセスするには、図6の赤枠で示したボタンを押下します。すると、Contiの情報を反映した状態でNavigatorのレイヤー情報(json)のダウンロードもしくはページに遷移できます。

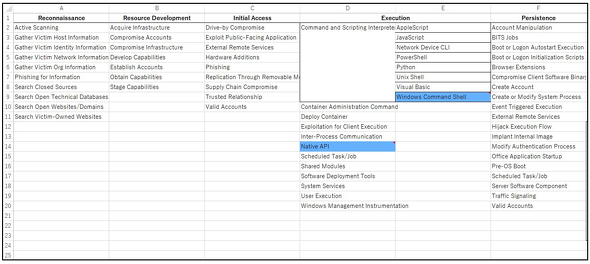

図7の赤枠を押下し、Excel形式でダウンロードしておきます。

ダウンロードしたExcelファイルを開くと、Navigator同様に各列に戦術が配置され、Contiが使用するテクニックが青く色付けされていることが分かります。

Contiはどのようなランサムウェアなのか

ATT&CKのContiの概要を見ると、次のような情報を確認できます。

Contiは2019年12月ごろに確認され、主にWindows環境の脆弱性を突いて侵入し、機密情報を暗号化、窃取します。さらに、「身代金の要求と身代金が支払われない場合はデータを公開する」と脅迫するランサムウェアです。

Contiを使う攻撃グループは医療機関を標的に含めることや、身代金を支払った後も復旧しないなど悪意の目立つ攻撃グループとされています。

ATT&CKで見るContiのテクニックとは

ATT&CKのContiの情報には16のテクニックが関連付けられています。下記表に戦術ごとに16のテクニックを割り当てました。

| 戦術(Tactics) | ID | Techniques(Sub-Techniques) |

|---|---|---|

| 実行(Execution) | T1106 | Native API |

| T1059.003 | Command and Scripting Interpreter(Windows Command Shell) | |

| 権限昇格(Privilege Escalation) | T1055.001 | Process Injection(Dynamic-link Library Injection) |

| 防衛回避(Defense Evasion) | T1140 | Deobfuscate/Decode Files or Information |

| T1027 | Obfuscated Files or Information | |

| T1055.001 | Process Injection(Dynamic-link Library Injection) | |

| 探索(Discovery) | T1083 | File and Directory Discovery |

| T1135 | Network Share Discovery | |

| T1057 | Process Discovery | |

| T1018 | Remote System Discovery | |

| T1016 | System Network Configuration Discovery | |

| T1049 | System Network Connections Discovery | |

| 水平展開(Lateral Movement) | T1021.002 | Remote Services(SMB/Windows Admin Shares) |

| T1080 | Taint Shared Content | |

| 影響(Impact) | T1486 | Data Encrypted for Impact |

| T1490 | Inhibit System Recovery | |

| T1489 | Service Stop |

表1にまとめたテクニックの特色を見ると、Contiは感染を拡大するランサムウェアの中でも、「認証情報アクセス」(Credential Access)に該当するテクニックがないことが示すように、独自でOSなどの認証を突破して拡散するタイプのランサムウェアではなく、「探索」(Discovery)のテクニックによって同一ネットワーク帯をスキャンし、「水平展開」(Lateral Movement)のテクニックによってSMBを介して共有されているファイルの暗号化を狙うことが分かります。

その他、「防衛回避」(Defense Evasion)のテクニックとして実行ファイルをメモリに書き込むことによって、検出を困難にさせる機能も保有しています。最終的な損害として、Contiは主に「影響」(Impact)にある次の3つの損害をもたらすランサムウェアです。

- Data Encrypted for Impact(機密データの暗号化)

- Inhibit System Recovery(システム回復の妨害)

- Service Stop(起動しているWindowsサービスの停止)

一般的な対策以外に活用できる対策とは?

JPCERT/CCで提唱されている対策以外にATT&CKを使うことで得られる対策にどのようなものがあるかを見てみましょう。

まず、感染拡大に起因する水平展開(Lateral Movement)の対策を見てみましょう。

| テクニック名 | ATT&CKにおける緩和策 | 一般的な対策(参考:JPCERT/CC) |

|---|---|---|

| Remote Services: SMB/Windows Admin Shares(SMB/Windows管理共有) | ・ネットワークのセグメンテーションによる、SMBなどのファイル共有通信の制限 ・Windows管理共有の無効化 ・ローカル管理者のパスワード再利用の禁止 ・ローカル管理者のリモート接続の制限 |

・不要なサービスを無効化し、使用しているサービスについてはアクセスを制限する ・パスワードの設定を見直す |

| Taint Shared Content(共有ネットワークドライブを介した感染) | ・「AppLocker」やソフトウェアポリシーによるブロック ・「Windows Defender Exploit Guard」といったツールによるエクスプロイトからの保護 ・共有フォルダのアクセス権制御 |

・不要なサービスを無効化し、使用しているサービスについてはアクセスを制限する |

| ※赤字:一般的な対策に加えることができる対策 | ||

ご覧の通り、一般的な対策でもある程度対応されていることが分かります。JPCERT/CCが公開しているランサムウェア対策は、最も基本的かつ効果的な対策です。しかし、基本的であるが故に、「自システムに対策をどのように実装していくか?」については、さらに検討が必要な記載です。対して、ATT&CKの緩和策の場合は、一般的な対策から一歩詳細化された記述となっており、「どのように実装していくか?」を検討するヒントとして活用できます。

次に、前項で取り上げたテクニックのうち、損害をもたらす戦術である影響(Impact)の緩和策を表3にまとめました。

| テクニック名 | ATT&CKにおける緩和策 | 一般的な対策(参考:JPCERT/CC) |

|---|---|---|

| Data Encrypted for Impact(データの暗号化) | ・EDR(Endpoint Detection and Response)などの導入 ・定期的なデータバックアップ |

・セキュリティソフトを導入し、定義ファイルを常に最新の状態に保つ ・ファイルやシステムの定期的なバックアップを実施する |

| Inhibit System Recovery(システム回復の妨害) | ・システム外への定期的なバックアップ ・サービスの無効化、ファイルの削除に対する技術的な制御 |

・ファイルやシステムを定期的にバックアップする ・不要なサービスを無効化し、使用しているサービスについてはアクセスを制限する |

| Service Stop(Windowsサービスの停止) | ・ネットワークのセグメンテーションと監視 ・サービスの無効化、ファイルの削除に対する技術的な制御 ・ユーザーアカウントの制限 ・適切なレジストリ権限の設定 |

・不要なサービスを無効化し、使用しているサービスについてはアクセスを制限する |

影響(Impact)のテクニックは、一般的な対策でも、ある程度の対応が可能なことが分かります。ATT&CKの中で、防御策(緩和策)として有効な対策がない場合、検知策を参照することで監視の観点を得ることができます。

注意点

今回は近年話題となっている脅威からランサムウェアを取り上げ、感染拡大防止の観点でランサムウェアが使用するテクニックへの対策検討をユースケースとして見てみました。ランサムウェアの場合はInitial Accessの情報が不足しているケースがあるので、最初のランサムウェア感染防止の観点では個別の分析が必要になることに注意してください。

次回(最終回)は、クラウド環境でのATT&CKのユースケースと、ATT&CK利用上の注意点を紹介します。

筆者紹介

戸田 勝之

NTTデータ先端技術株式会社 セキュリティ事業本部 セキュリティイノベーション事業部 セキュリティコンサルティング担当 担当課長

CISSP、情報セキュリティスペシャリスト、CEH、CISA

リスクアセスメント、個人情報保護、NIST対応、脅威インテリジェンス、セキュリティ監査など、多様な案件に従事。技術とマネジメント両面の視点で企業のセキュリティ課題解決を支援している。

永澤 貢平

NTTデータ先端技術株式会社 セキュリティ事業本部 セキュリティイノベーション事業部 セキュリティコンサルティング担当 チーフセキュリティコンサルタント

CISSP

プラットフォームに対するセキュリティ診断の経験を生かし、システムの技術面を重視したセキュリティコンサルティングを提供している。直近では、お客さまのシステムのセキュリティ監査や、脅威インテリジェンスを活用したリスクアセスメントなどの案件に従事。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「MITRE ATT&CK」とは何か? どう利用すべきか?

「MITRE ATT&CK」とは何か? どう利用すべきか?

MITREは、Gartnerがよく問い合わせを受けるトピックだ。本稿では、MITRE ATT&CKのフレームワークについて説明する。 「Log4j」の脆弱性についてセキュリティリーダーが知っておくべきこと、すべきこと

「Log4j」の脆弱性についてセキュリティリーダーが知っておくべきこと、すべきこと

「Log4j」の脆弱(ぜいじゃく)性がもたらすリスクを理解し、関連する潜在的な脅威から企業システムを保護するための対策を把握する。 OSがCentOS 7かどうかを判定するサンプルで、SCAPの構成要素XCCDFとOVALの構造を理解する

OSがCentOS 7かどうかを判定するサンプルで、SCAPの構成要素XCCDFとOVALの構造を理解する

本連載では、グローバルスタンダードになっている「SCAP」(セキュリティ設定共通化手順)、およびそれを基にシステム構成や脆弱性の検査を行うためのOSSツール「OpenSCAP」や、その周辺の技術、用語などを紹介する。今回は、OSがCentOS 7かどうかを判定するサンプルで、SCAPの構成要素XCCDFとOVALの構造を理解する。