ATT&CKは内容が濃過ぎる――無料で誰でもすぐ使える「ATT&CK Navigator」でサイバー攻撃の防御策、検知策を見てみた:MITRE ATT&CKで始める脅威ベースのセキュリティ対策入門(2)

ここ数年一気に注目度が高まって進化した「脅威ベースのセキュリティ対策」。その実現を支援する「MITRE ATT&CK」(マイターアタック)について解説する連載。今回は、ATT&CKをより効果的に活用するための手段「Navigator」の使い方を解説する。

ここ数年一気に注目度が高まって進化した「脅威ベースのセキュリティ対策」。その実現を支援する「MITRE ATT&CK」(マイターアタック。以下、ATT&CK))について解説する本連載「MITRE ATT&CKで始める脅威ベースのセキュリティ対策入門」。前回は、概要や6つの使用方法について、具体例を挙げて解説しました。

ATT&CKには多くの攻撃テクニックが登録されています。現在のバージョン11(2022年6月現在)では、戦術が14、テクニックが191、サブテクニックが386、そして攻撃グループが134、ソフトウェアが680です。ATT&CKは素晴らしいナレッジベースですが、これらを全て確認して対処を考えるのは大変です。

そこで、これら膨大な攻撃テクニックなどを効率的に可視化するツールがあります。「MITRE ATT&CK Navigator」です。今回は、ATT&CKをより効果的に活用するための手段であるNavigatorの使い方を解説します。

MITRE ATT&CK Navigatorとは

MITRE ATT&CK Navigator(以下、Navigator)は、「MITRE ATT&CK Matrix」(以下、Matrix)の基本的なナビゲーションの機能を提供するものです。無料で誰でも利用できます。

このNavigatorでは、特定のプラットフォームの手法のみを表示することや、特定の攻撃グループが使用するテクニックを強調して表示できます。また、Navigatorの機能として、マトリクス色分け、コメントの追加、スコアリングなどがあり、Matrixを可視化できます。

Navigatorにアクセスする

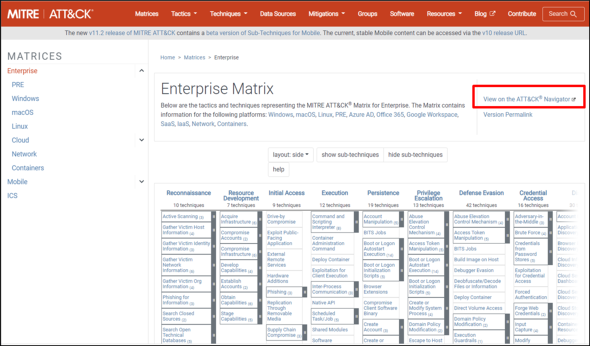

Navigatorを使用するには、次のURLにアクセスするだけです(最も一般的となる 「Enterprise」を例としています)。

- https://mitre-attack.github.io/attack-navigator/v2/enterprise/

Matrixの画面の右上部のリンクをクリックして上記URLの初期画面に移動することもできます。

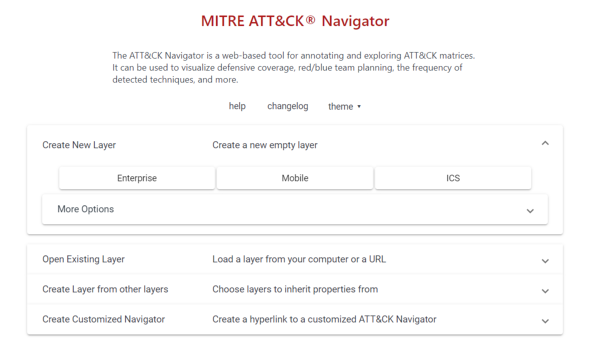

Navigatorの初期画面が表示されたら、レイヤーを選択します。ここでは「基本」の位置付けの「Enterprise」を選択しています。

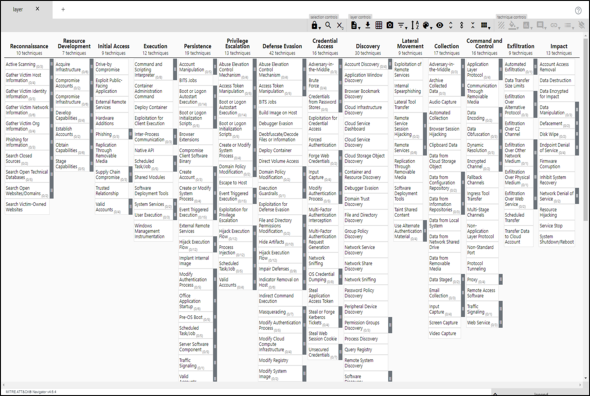

Navigatorを操作する画面が表示されました。

Navigatorのメニューには何があるか

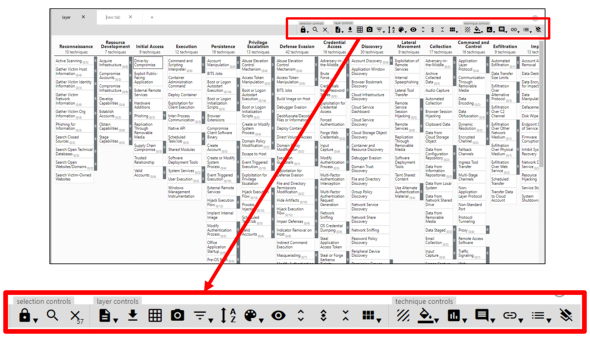

Navigatorは、右上のメニューを利用して、目的に応じたテクニックなどを選択することができます。Navigatorは、1つの攻撃シナリオに対して1つの名前を付けることができます。

Navigatorの右上のメニューを示します。

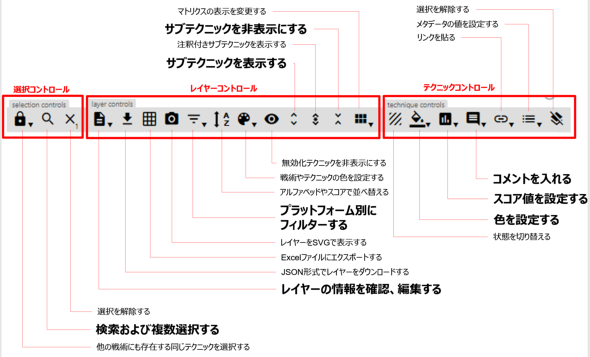

Navigatorのメニューは、大きく次の3つのコントロールに分かれています。

- 選択コントロール:レイヤーが対象とする攻撃グループ(Groups)、攻撃ソフトウェア(Software)などを絞り込む

- レイヤーコントロール:レイヤーに対して選択した機能を操作する

- テクニックコントロール:レイヤーに対して選択したテクニック(Techniques)の色付け、重み付けなど

Navigatorの使い方の例(攻撃グループを指定する場合)

ここでは有名な攻撃グループの一つである「Dragonfly(ドラゴンフライ)」を例に、Navigatorを操作してみましょう。

Dragonflyは、ATT&CKの中で次のように説明されている攻撃グループです。

Dragonflyは、ロシアの連邦セキュリティサービス(FSB)センター16に帰属するサイバースパイグループです。

Dragonflyは、少なくとも2010年から活動しており、サプライチェーン、スピアフィッシング、drive-by compromiseを通じて、防衛および航空会社、政府機関、産業用制御システムに関連する会社、および世界中の重要なインフラストラクチャセクターを標的にしています。

選択コントロール(selection controls)メニューの「検索と複数選択(search & multiselect)」をクリックし、検索バーに「Dragonfly」を入力して検索します。(「Threat Groups」からDragonflyを選択することも可能です)Dragonflyが出てきたら「select all」のボタンを押下します。

技術コントロール(technic controls)メニューの「背景色(background color)」をクリックし、任意の色を選択します。今回は薄い赤色を選択します。

サブテクニック も表示したいときはレイヤーコントロール(layer controls)メニューの「サブテクニックの展開(expand sub-techniques)」をクリックします。

結果は下図の通りです。

攻撃グループDragonflyが攻撃に使う初期アクセス(Initial Access)からC&C(Command and Control)までに使用されるテクニックが明示されました。なお、抽出できたテクニックは用途に応じてJSON形式やExcel、SVGでダウンロードするといった方法で活用できます。

任意のテクニック(例えば「Spearphishing Attachment」)を選択し、「view technique(攻撃テクニックを見る)」を選択します。

Spearphishing Attachmentに関する画面に遷移します。

画面下部に移動すると、防御策(Mitigations)や検知策(Detection)が書かれています。

Navigatorの結果の利用方法

ここまでで、Navigatorで攻撃グループDragonflyのサブテクニックSpearphishing Attachmentを確認した結果、この攻撃に対する5つの防御策および4つの検知策にたどり着きました。

防御策には、おおむね表1の内容が書かれています。

| ID | 緩和策 | 説明 |

|---|---|---|

| M1049 | アンチウイルス/アンチマルウェア | アンチウイルスは、疑わしいファイルを自動的に隔離することもできる |

| M1031 | ネットワーク侵入防止 | ネットワーク侵入防止システムおよび悪意のある電子メールの添付ファイルをスキャンして削除するよう設計したシステムを使うことで、活動をブロックできる |

| M1021 | Webベースのコンテンツを制限する | .scr、.exe、.pif、.cplなどの一部のベクトルを防ぐためのベストプラクティスとして、電子メールで送信されるべきではない不明または未使用の添付ファイルをデフォルトでブロックできる 一部の電子メールスキャンデバイスは、悪意のある添付ファイルを隠すために使用される可能性のあるzipやrarなどの圧縮および暗号化された形式のファイルを開いて分析できる |

| M1054 | ソフトウェア構成 | スプーフィング防止および電子メール認証メカニズムを使用して、送信者ドメインの有効性チェック(SPFを使用)およびメッセージの整合性(DKIMを使用)に基づいてメッセージをフィルタリングする 組織内で(DMARCなどのポリシーを介して)これらのメカニズムを有効にすると、受信者(組織内およびドメイン間)が同様のメッセージフィルタリングと検証を実行できるようになる場合がある |

| M1017 | ユーザー訓練 | ユーザーは、ソーシャルエンジニアリング技術やスピアフィッシングメールを識別するようトレーニングする |

検知策には、おおむね表2の内容が書かれています。

| ID | 検知の情報源 | データコンポーネント | 検知 |

|---|---|---|---|

| DS0015 | アプリケーションログ | アプリケーションログの内容 | 被害者のシステム(この場合、標的とされているシステムのこと)にアクセスしようとして、悪意のある添付ファイルを含むスピアフィッシングメールを送信する可能性のあるサードパーティーのアプリケーションログ、メッセージ、その他の生成物を監視する DKIM+SPFまたはヘッダ分析に基づくフィルタリングは、電子メールの送信者がなりすましていることを検知するのに役立つ アンチウイルスは、スキャンされて電子メールサーバまたはユーザーのコンピュータに保存されるときに、悪意のあるドキュメントや添付ファイルを検出する可能性がある Microsoft Officeおよびその他の生産性のあるソフトウェアから発生する疑わしい後継プロセスを監視する |

| DS0022 | ファイル | 生成したファイル | 被害者のシステム(この場合、標的とされているシステムのこと)にアクセスするために悪意のある添付ファイルが付いたスピアフィッシングメールから新しく生成されたファイルを監視する |

| DS0029 | ネットワークトラフィック | ネットワークトラフィックのコンテンツ | 期待されるプロトコル標準およびトラフィックフローに準拠していないプロトコルに関連するSSL/TLSトラフィックパターンおよびパケット検査を監視して分析する(例えば、確立されたフローに属さない無関係なパケット、不当または異常なトラフィックパターン、異常な構文、または構造) プロセス監視およびコマンドラインとの相関を考慮して、トラフィックパターンに関連する異常なプロセス実行およびコマンドライン引数を検知する(例えば、通常はそれぞれのプロトコルの接続を開始しないファイルの使用における異常の監視) DKIM+SPFまたはヘッダ分析に基づくフィルタリングは、電子メールの送信者がなりすましていることを検知するのに役立つ |

| ネットワークトラフィックのフロー | 珍しいデータフローがないかどうかネットワークデータを監視する。通常はネットワーク通信が行われない、またはこれまでに見たことのないネットワークを利用するプロセスは疑わしい |

防御策の多くは技術的対策ですが、ユーザー訓練のような管理的対策も記載されています。検知策には、検知対象となる情報源やデータコンポーネントに対して、どのような観点で監視するのかが書かれています。

このようにして導き出した防御策および検知策について、現状のセキュリティ対策とのギャップを評価することで、自社のセキュリティ課題の特定や対策の方向性決定に活用できます。また、サイバー攻撃によってセキュリティインシデントが発生した場合は、その後の再発防止策の検討に活用することもできます。

このように、攻撃グループを指定してNavigatorを利用する方法は、次のケースで有効です。

- 知名度の高い攻撃グループや、最近発生したサイバー攻撃の攻撃グループをモデルケースとする場合に有効である

- 脅威インテリジェンスの結果やCSIRTの分析、EDRからの報告などによって攻撃グループが推察できる場合に有効である

なお、ATT&CKで導出した防御策および検知策は、必ずしも全て実施しなくてはならないわけではありません。ATT&CKは攻撃者の行動観点を理解し、それをベースに必要な対策を考えることを想定しています。これら防御策および検知策は、それを助ける推奨策として登録されているので、自社のシステムや組織の状況に応じて必要な対策を検討することが望ましいでしょう。

まとめ

今回はNavigatorのメニューおよび基本的な使用方法を紹介しました。このようにNavigatorを使うことによって、ATT&CKの膨大なナレッジから必要なデータを可視化しながら抽出できることが理解できたと思います。

次回はもう少し具体的な例を用いてATT&CK およびNavigatorを組み合わせた効果的な使用方法について解説します。

筆者紹介

戸田 勝之

NTTデータ先端技術株式会社 セキュリティ事業本部 セキュリティイノベーション事業部 セキュリティコンサルティング担当 担当課長

CISSP、情報セキュリティスペシャリスト、CEH、CISA

リスクアセスメント、個人情報保護、NIST対応、脅威インテリジェンス、セキュリティ監査など、多様な案件に従事。技術とマネジメント両面の視点で企業のセキュリティ課題解決を支援している。

永澤 貢平

NTTデータ先端技術株式会社 セキュリティ事業本部 セキュリティイノベーション事業部 セキュリティコンサルティング担当 チーフセキュリティコンサルタント

CISSP

プラットフォームに対するセキュリティ診断の経験を生かし、システムの技術面を重視したセキュリティコンサルティングを提供している。直近では、お客さまのシステムのセキュリティ監査や、脅威インテリジェンスを活用したリスクアセスメントなどの案件に従事。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「MITRE ATT&CK」とは何か? どう利用すべきか?

「MITRE ATT&CK」とは何か? どう利用すべきか?

MITREは、Gartnerがよく問い合わせを受けるトピックだ。本稿では、MITRE ATT&CKのフレームワークについて説明する。 「Log4j」の脆弱性についてセキュリティリーダーが知っておくべきこと、すべきこと

「Log4j」の脆弱性についてセキュリティリーダーが知っておくべきこと、すべきこと

「Log4j」の脆弱(ぜいじゃく)性がもたらすリスクを理解し、関連する潜在的な脅威から企業システムを保護するための対策を把握する。 OSがCentOS 7かどうかを判定するサンプルで、SCAPの構成要素XCCDFとOVALの構造を理解する

OSがCentOS 7かどうかを判定するサンプルで、SCAPの構成要素XCCDFとOVALの構造を理解する

本連載では、グローバルスタンダードになっている「SCAP」(セキュリティ設定共通化手順)、およびそれを基にシステム構成や脆弱性の検査を行うためのOSSツール「OpenSCAP」や、その周辺の技術、用語などを紹介する。今回は、OSがCentOS 7かどうかを判定するサンプルで、SCAPの構成要素XCCDFとOVALの構造を理解する。