執拗にウクライナを狙うロシアの攻撃グループ 「シンプルだからこそ検知されにくい」その手口とは:パロアルトネットワークスが解説

パロアルトネットワークスは、執拗にウクライナを狙っている「Trident Ursa」の動向に関する情報を公開した。ウクライナのサイバーセキュリティリサーチャーに対する脅迫やHTMLファイルを使ったフィッシングの手口などが明らかになった。

パロアルトネットワークスは2022年12月20日、「Trident Ursa」(別名:Gamaredon、UAC-0010、Primitive Bear、Shuckworm)の動向について同社のブログで公開した。Trident Ursaは、執拗(しつよう)にウクライナを狙うAPT(Advanced Persistent Threat:持続的標的型攻撃)グループの一つで、パロアルトネットワークスによるとその活動は深く浸透し、侵襲的かつ継続的だという。

パロアルトネットワークスの脅威分析チーム「Unit 42」は、Trident Ursaの活動指標を積極的に監視しており、過去10カ月間に使われた500個以上の新しいドメインと、200個のサンプル、その他の「IoC」(Indicators of Compromise:侵害指標)をマッピングしたとしている。パロアルトネットワークスによると、Trident Ursaはこれらをフィッシングやマルウェアなどの目的に利用していたという。

「逃げてみろよ、迎えに行くぞ」と脅迫

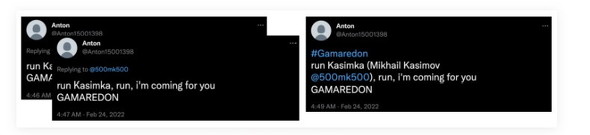

Trident Ursaの攻撃は多岐にわたっており、最近ではSNSなどを使ってサイバーセキュリティリサーチャーに脅迫するといった手口も確認されている。サイバーセキュリティリサーチャーグループへの脅迫をUnit 42が発見したのは、ロシアのウクライナ侵攻と同日の2022年2月24日。脅迫した人物は、Trident Ursaと関係するとみられる「Anton」。Twitterを使って脅迫していた。

最初のツイートは、侵攻が進む中でAntonがウクライナ在住の脅威リサーチャーMikhail Kasimov氏に対して行った。Antonは、「run, I'm coming for you.(逃げてみろよ、迎えに行くぞ)」と発言している。最初のツイートがあまりに気付いてもらえていないと考えたのか、最後のツイートにはハッシュタグ「#Gamaredon」を付け、他のリサーチャーに発見されやすいようにしていた

さらに2022年2月26日には、Mikhail Kasimov氏のフルネーム、生年月日、住所とともに、「We are already in the city, there is nowhere to run. You had a chance(もう市内にいる。逃げ場はない。逃げられるうちに逃げておくんだったな)」というメッセージを送信した。これが最後のメッセージだった。

これらのメッセージは、戦地で活動するリサーチャーのKasimov氏など、受信者を不安にさせたに違いない。だがUnit 42によると、標的とされたリサーチャーたちは気後れすることなく、これらの脅迫メッセージを受信した後の数週間もTrident Ursaに関するIoCをツイートしており、現在もこのAPT攻撃グループの新たなIoCを日常的に発信し続けている。

リンクを介することでセキュリティチェックを回避

Trident Ursaが頻繁に利用しているマルウェアも明らかになった。HTMLファイルや「Microsoft Word」文書を使っており、ランダムに生成された変数名を持つ「VBScript」や文字列の連結によって難読化されていることが特徴だ。

HTMLファイルを使ったフィッシングの手口では、フィッシングメールに直接添付するか、リンクを介してHTMLファイルを配信し、電子メールの脅威スキャンを回避しようとしていた。HTMLファイルには、Base64エンコードされたRARアーカイブファイルが含まれており、その中には、悪意のある「.lnk」ファイル(Windowsのショートカットファイル)が含まれている。ユーザーがそれをクリックすると、.lnkファイルに記載されたURLを経由し、RTFファイル(Rich Text Formatファイル)をダウンロードする仕組みだ。

その際、Trident Ursaは利用者の位置情報を利用してダウンロードする地域を限定していた。Unit 42が確認した例ではウクライナに限定されており、ウクライナ内の「ExpressVPN」と「NordVPN」のノードをブロックすることで、脅威リサーチャーを妨害しようとしているようだ。

ダウンロードされたRTFファイルには、VBScriptのコードを含む「HTAファイル」(HtmlApplicationファイル)が格納されている。このHTAファイルは中に埋め込まれた2つのBase64エンコード済みVBScriptをデコードする。1つは「%USERPROFILE%\josephine」に保存し、もう1つは「Execute」を使って実行する。このVBScriptは、Windowsに「Autorunレジストリキー」を作成して、ユーザーがログオンするたびにjosephineファイルに保存したVBScriptを実行する。josephineファイルに保存したVBScriptは、Windowsのスケジュールタスクとレジストリキーを作成し、システムへの永続的アクセスを確保する。Unit 42によるとこの手法は、Trident Ursaがよく使う技術だという。

josephineスクリプトはバックドアの役割を果たす。攻撃者はこれを使ってC2(コマンド&コントロール)サーバから、追加のVBScriptコードを実行する。C2のIPアドレスを決め、そのIPアドレスに対して独自に作成した「HTTP GETリクエスト」で、C2サーバと通信する。josephine内のスクリプトは、このHTTPリクエストに対するレスポンスを読み込み、レスポンス内のBase64データをデコードしてVBScriptとして実行する。なおUnit 42では、今のところjosephineスクリプトのHTTPリクエストに応答してVBScriptを返すアクティブなC2サーバは観測していないという。

攻撃を防ぐには「予防第一のセキュリティ態勢」が重要

パロアルトネットワークスは、こうしたTrident Ursaの攻撃に対する最善の防御として以下の4つの対策を推奨している。

1.ネットワークログやエンドポイントログを検索し、脅威グループと関連するIoCの有無を確認する

2.自社のサイバーセキュリティソリューションが一連のIoCを効果的にブロックできていることを確認する

3.DNSセキュリティソリューションを導入し、既知のC2インフラに対するDNSリクエストを検出、緩和する。Telegramやドメイン検索ツールなどのサービスを自社環境で使う特段の理由がなければ、それらのドメインをブロックリストに追加する。ゼロトラストネットワークの場合は、これらのサービスを許可リストに追加しない

4.「AS197695」(ウクライナへの攻撃のためのインフラが集約されているAutonomous System)と通信する全てのネットワークトラフィックを精査する

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

サイバーセキュリティ市場シェア調査 高成長分野を制するベンダーは?

サイバーセキュリティ市場シェア調査 高成長分野を制するベンダーは?

Canalysによると、2022年第3四半期のサイバーセキュリティ市場の世界売上高は、前年同期比15.9%増の178億ドルとなった。 「サプライチェーン攻撃」とは何か? 弱点を発見する方法は? どう対策すべきか?

「サプライチェーン攻撃」とは何か? 弱点を発見する方法は? どう対策すべきか?

あらゆる業種、あらゆる規模の組織が“自分事”として捉えられるよう「サプライチェーン攻撃」の現状と対策を整理する特集『日本のIT課題の集大成「サプライチェーン攻撃」に立ち向かう術はあるのか』。初回は、日本ハッカー協会 代表理事の杉浦隆幸氏の講演「サプライチェーン攻撃の実態」をレポートする。 セキュリティ人材不足、日本は「過去10年間改善が見られない」 NRIセキュアテクノロジーズ

セキュリティ人材不足、日本は「過去10年間改善が見られない」 NRIセキュアテクノロジーズ

NRIセキュアテクノロジーズは、日本、米国、オーストラリアの3カ国で実施した「企業における情報セキュリティ実態調査2022」の結果を発表した。それによるとCISOを設置している企業の割合は、米国の96.2%、オーストラリアの96.0%に対して日本は39.4%と大幅に低かった。