「IT訴訟 徹底解説」連載の細川氏が明かす、サプライチェーンリスクから組織を守る「契約」の極意:日本のIT課題の集大成「サプライチェーン攻撃」に立ち向かう術はあるのか(3)

サプライチェーン攻撃の対策は自社のセキュリティ体制の構築だけでは不十分だ。パートナー企業のセキュリティ対策がしっかりとしていないと、そこを足掛かりにされ、被害に遭うことがある。そこで有効となるのが、提携先とのセキュリティに関する「契約」だ。本稿では、契約や法律の専門家による講演から、具体的なサイバーセキュリティ対応契約のポイントを探る。発注元はもちろん、発注先となる企業は、「こういうことが求められるようになる」という参考にしてほしい。

2023年2月28日に開催された「ITmedia Security Week 2023 春」の「サプライチェーン攻撃だけじゃない、新たな脅威」ゾーンにおいて、ITプロセスコンサルタントの細川義洋氏が「サプライチェーンリスクから組織を守る契約とは」と題して講演した。@ITで「『訴えてやる!』の前に読む IT訴訟 徹底解説」を連載する細川氏は、「日本でも頻発するサプライチェーンの弱い部分を狙うセキュリティインシデント発生時においても“契約”をもって被害を最小限に食い止める」という視点を提供する。実例や裁判例を基にした組織の守り方を考えてみよう。

「サプライチェーンリスク」が目の前に

サプライチェーンのリスクはもはや無視できない状況だ。情報処理推進機構(IPA)が毎年公開する「ITセキュリティ10大脅威」においても、「サプライチェーンの弱点を悪用した攻撃」が2023年は2位に入った。年々順位が上がってきており、「関心が高まっているだけでなく、攻撃も増えてリスクが大きくなっている」と細川氏は話す。今回はそのサプライチェーンリスクのうち、特に「サイバーセキュリティ」に注目してみる。

サイバーセキュリティにおけるサプライチェーンリスクは、例えばある組織を攻撃しようとしたときに、大手企業の本社だと既にセキュリティ対策が高いレベルにあり、直接攻撃するのは困難な状況にある。しかしその本社につながる地方支社やパートナー企業はまだセキュリティレベルが十分ではないことがある。攻撃者はセキュリティの甘い地方支社やパートナー企業のシステムから侵入し、そこを足掛かりに本社のシステムに侵入し、マルウェアをばらまいたり、機密情報を奪ったりする。

「あるいは海外の委託先のうち、セキュリティが甘いところを狙う。保守運用業者やサービス事業者を攻撃し、そこから侵入することもある。また、サイバー攻撃ではなく、保守運用を担当する従業員をソーシャルエンジニアリングでリアルに狙ったり、悪意を持った運用担当者が情報を盗むといった内部不正が起こったりすることもサプライチェーンリスクの一つだ」(細川氏)

サプライチェーンを狙った攻撃の事例は枚挙にいとまがない。例えば米国子会社経由でランサムウェア被害に遭ったことで、国内の光学機器メーカーの財務情報や顧客情報が人質になった事例や、委託先ベンダーが構築した通信販売用サイトにSQLインジェクションがあったことで、顧客の個人情報が流出した事例もサプライチェーンリスクが顕在化したものと考えていいだろう。また、「システムの保守管理、業務委託の従業員が悪意を持ち、管理業務のための権限を悪用した上で偽造キャッシュカードを作った事例すらある」と細川氏は述べる。

細川氏が注目するのは、細川氏自身もコンサルタントとして事後処理に関わった事案だ。医療機関が持つ患者の医療情報について、本来は匿名になるように加工するはずのデータを、患者本人に通知することなく、取得して利用していた上に、その匿名化にもミスがあった。さらに、データを収集して匿名化する業者と、それを受け取り国で管理する委託業者を分離して安全性を高めるはずが、両方とも同じ業者によって運用されていたという問題も判明した。プログラミングのミス、システム構成のミス、運用のミスが重なったことになる。

細川氏はこれらの事案を総括し「自社がいくら頑張って守っても、外部の対応が問題となって被害に遭ってしまう。しかし、外部がやっていることなので、直接手を出すことができない。後はもう信じるしかないのだが、何をどう信じればよいのか――。それこそが、しっかりと契約を結ばなくてはならない理由だ」と述べる。

「しっかりとした契約」とは?

「契約によってお互いが認識レベルを合わせ、契約に違反したら多大な損害賠償が発生することを認識し、そうならぬように組織の改善やセキュリティの強化を自主的にやってもらうことが重要だ」(細川氏)

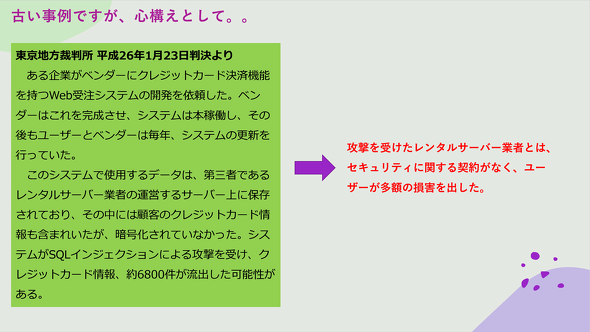

細川氏は2014年1月23日の、東京地方裁判所判決を例に挙げる。この事例では、ある企業がベンダーにクレジットカード決済機能を持つWeb受注システムの開発を依頼し、それを第三者のレンタルサーバ業者が運営するサーバに保存した。そこにSQLインジェクション脆弱(ぜいじゃく)性があり、クレジットカード情報が漏えいしている。その際、攻撃を受けたレンタルサーバ事業者(IaaSベンダー)にも責任があるとして訴えた事例だ。

「この判決では、レンタルサーバ屋はレンタルサーバ屋でしかないので、守る責任はユーザー企業が持つべきだという結果になった。ただ、この時にいわれていたのは、『そういう契約をちゃんと結べ』ということ。サーバの置き場所や運用の仕方によって最大限守れるようにちゃんと運用するという契約があれば、それはレンタルサーバ屋のせいになる」(細川氏)

細川氏はこの一件を、「契約」の存在有無が大きく結果を変えた事例とする。では、どのような契約が必要だったのだろうか。細川氏はサイバーセキュリティを意識した業務委託契約を、通常のもの、クラウドサービスを対象としたものの2つに分けて解説する。

サイバーセキュリティを意識した業務委託取引契約、12のポイント

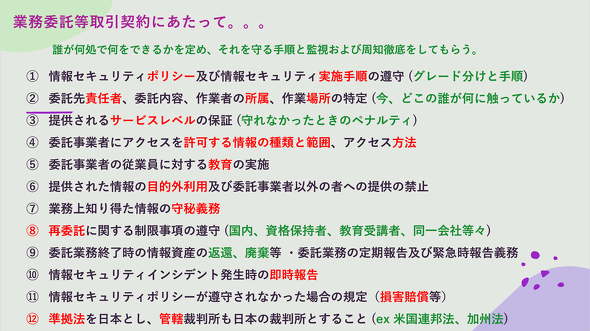

細川氏はまず、サイバーセキュリティを意識した業務委託取引契約を解説する。ポイントは下記の12の項目だ。

- 提供された情報の目的外利用および委託事業者以外の者への提供の禁止

- 業務上知り得た情報の守秘義務

- 情報セキュリティポリシーおよび情報セキュリティ実施手順の順守

- 委託先責任者、委託内容、作業者の所属、作業場所の特定

- 委託事業者にアクセスを許可する情報の種類と範囲、アクセス方法

- 委託事業者の従業員に対する教育の実施

- 再委託に関する制限事項の順守

- 委託業務終了時の情報資産の返還、廃棄など、委託業務の定期報告および緊急時報告義務

- 情報セキュリティインシデント発生時の即時報告

- 情報セキュリティポリシーが順守されなかった場合の規定

- 提供されるサービスレベルの保証

- 準拠法を日本とし、管轄裁判所も日本の裁判所とすること

特にサイバーセキュリティに関しては、3の「情報セキュリティポリシー及び情報セキュリティ実施手順の順守」が実施されているかどうかが、「インシデント発生時に大きく影響してくる」と細川氏は述べる。

「情報の機密度合いに合わせ、L1、L2、L3などのグレードを分ける。特に機密性が高いものはクラウドに置かない、それ以外はプロジェクト内に限るなどと定義し、アカウントに関しても二要素認証を行い、アクセス権限の管理を徹底する。そういったポリシーと手順を、ベンダーや運用業者に求めることになる」(細川氏)

4の「委託先責任者、委託内容、作業者の所属、作業場所の特定」では、かつて大きな話題となったベネッセの事例を細川氏は取り上げる。ベネッセの事案で流出原因となったのは、委託先の運用業者だった。「再々委託先など、本社から見たらどこの誰か分からない人が、うちのサーバに入っていじっているといった状態だと問題だ。どんな人が、どんな所属で、どんな作業を、どんな権限を持ってやっているか明確にしなければならない。それを、契約の下で行う必要がある」と細川氏は指摘する。

再委託先にも契約が有効になっていなければならない。再委託の場合もこれらの項目がはっきりと定義されていること、さらには例えば有資格者や教育を受けているメンバーに限定する、グループ会社所属の従業員に限るなど、気を使う必要がある。

9「情報セキュリティインシデント発生時の即時報告」および10「情報セキュリティポリシーが順守されなかった場合の規定」については、契約としてはごく当たり前の項目だ。「明記されない場合でも民法上で定義されているが、ペナルティーをしっかりと決めておいた方がよい」と細川氏は述べる。「これをしっかりと書いておいた方が、よいけん制になると考えている」(細川氏)

さらに、「準拠法が日本のもので、管轄裁判所も日本の裁判所とすることも明記しておいた方がよい」と指摘する。準拠法が海外の法律だと日本の個人情報保護法がカバーできないといった問題が発生するからだ。

「自分たちもこれらを守れる必要がある。自分たちがやっているレベルと同じレベルのセキュリティを保ってもらうための契約。まずは自分たちができているかどうかを確かめることから考えてほしい」(細川氏)

クラウドサービス利用時における7つのポイント

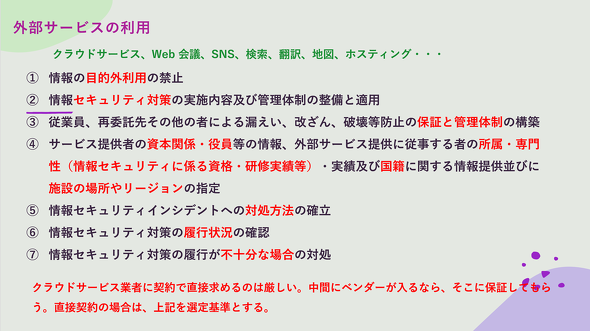

クラウドサービスをはじめ、各種SaaSツールなどに関しては、契約ではなく「約款」レベルで対応していることが多い。細かな個別対応はできないので、不特定多数に向けた約款をそのまま受け入れている場合が多い。

「まずはその約款をしっかりとチェックするところから始めてほしい」と細川氏は述べる。また、約款が提示されていた場合でも、個別に調整が可能なベンダーも存在する。そのため、まずはサービス事業者にこちら側の希望を出してみることも重要だ。

その上で、細川氏は下記の7項目をポイントとして挙げた。

- 情報の目的外利用の禁止

- 情報セキュリティ対策の実施内容および管理体制の整備と適用

- 従業員、再委託先その他の者による漏えい、改ざん、破壊などの防止の保証と管理体制の構築

- サービス提供者の資本関係、役員などの情報、外部サービス提供に従事する者の所属、専門性(情報セキュリティに関わる資格、研修実積など)、実積および国籍に関する情報提供ならびに施設の場所やリージョンの指定

- 情報セキュリティインシデントへの対処方法の確立

- 情報セキュリティ対策の履行状況の確認

- 情報セキュリティ対策の履行が不十分な場合の対処

1.「情報の目的外利用の禁止」については、何も言わなければ情報の目的外利用を前提としたサービスもある。しかし、特に日本法人が存在するような企業では、ある程度の交渉が可能な場合も多いという。

「もしも小さな企業で、GoogleやMicrosoft、Amazon Web Servicesが相手にしてくれないと思っても、間にITベンダーが入っていて、その先のクラウドサービスを使うならば、ベンダーと一緒に交渉することも可能だ。どうしても目的外利用を外せないというならば、そのサービスは諦めて別のサービスを利用するしかない場合もある」(細川氏)

保証と管理体制の状況に関しても、サービス運営者に話を聞き、どこまで保証するか「言質を取って」サービスを得ることを考える。また、資本関係や役員構成に関しては、運営する組織の背後にいる国家や別組織に懸念があるかどうかをチェックしたい。この点に関して細川氏は「変えてくれといっても変わるものではないので、重要な情報を取り扱う場合は納得のいく、別のベンダーにお願いするしかない」と述べる。

これらのサービスは、ここ4〜5年で大きく利用の仕方、考え方が変化している。

「以前ならば『便利だ、便利だ』と言ってすぐに活用していたかもしれないが、昨今の状況を考えるとこれくらい神経をとがらせていないと、本当の意味で組織を守ることができないと考えている。いろいろと検討してみてほしい」(細川氏)

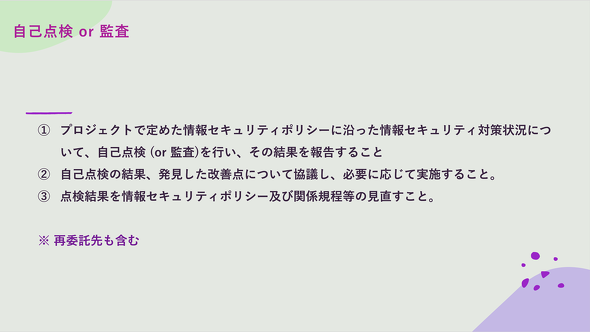

加えて、これらの契約が締結された後も「自己点検、監査が必要」と指摘する。

法務部が嫌がったとしても「サイバーセキュリティ対応契約」を

細川氏は「契約で100%守れるわけではない」と前置きしつつも、これらの契約があることで「何かあったときに、どこに責任を置くか。委託先やクラウド事業者との緊張感を高めてもらうためにも、契約は有効だ」と述べる。関連する組織と一体となって対策しないと、情報を守れない時代になっている。「日本人は奥ゆかしいが、情報を守るためと契約もアグレッシブに定め、勇気を持って、交渉してほしい」(細川氏)

残念ながら、日本においてはまだこの意識が浸透しておらず、「特にユーザー企業の意識が低いと感じている」と細川氏は述べる。契約のひな型も企業内に「一般」のものはあっても、サイバーセキュリティを意識した形にはなっていないことが多い。

最後に細川氏は、「一度サイバー攻撃を受けて個人情報が流出すると、裁判を経て1件につき500〜3万円。1件1000円になったとして、10万人分漏れたらいくらになるかを計算してほしい。10万人分の個人情報など、今では中小規模の企業でも持っている。経営が危ぶまれる数値になるということに対し、ぜひ真剣に考えてほしい」とまとめた。

特集:日本のIT課題の集大成「サプライチェーン攻撃」に立ち向かう術はあるのか

コロナ禍を経て、私たちのビジネスの“弱い部分”が明確に狙われるようになりました。“サプライチェーンを狙う攻撃”は製造業をイメージするものだけではなく、企業と企業が協業しビジネスを行う、全ての業種における課題です。いまではむしろ中小規模の企業に狙いが定められ、その規模の企業であれば総合的なセキュリティ力の向上を、それを束ねる大企業はサプライチェーン全体を守るためにガバナンスを効かせなければなりません。これは果たして“ひとごと”なのでしょうか。本特集ではサプライチェーン攻撃が当たり前のように行われる現状を基に、あらゆる業種、あらゆる規模の組織が“自分事”として捉えられるよう、「サプライチェーン攻撃」の現状と対策を整理します。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

経済産業省が「企業に対するサイバー攻撃の特徴と今後の取り組みに関する報告書」を公開

経済産業省が「企業に対するサイバー攻撃の特徴と今後の取り組みに関する報告書」を公開

経済産業省は、最近のサイバー攻撃の特徴や具体的事例と、今後の取り組みの方向性についての報告書を取りまとめた。サイバー攻撃が高度化しており、継続的なサイバーセキュリティ対策の点検が重要だとしている。 「『自組織が誰にどのような情報が狙われているか』を知る必要がある」 トレンドマイクロ

「『自組織が誰にどのような情報が狙われているか』を知る必要がある」 トレンドマイクロ

トレンドマイクロは「国内標的型分析レポート2021年版」を公開した。7つの標的型攻撃者グループによる攻撃を国内で観測し、サプライチェーンの弱点を悪用した攻撃を確認した。内部活動時の環境寄生型攻撃がより巧妙になっているという。 自社だけでできる、コストとリソースを最小限にした「CSIRT」構築レシピ&鉄則

自社だけでできる、コストとリソースを最小限にした「CSIRT」構築レシピ&鉄則

広く一般的な言葉として使われるようになった「CSIRT」。中堅・中小企業にも必要な理由と、コストとリソースを最小限にした、自組織で構築する際の鉄則や具体的な方法を紹介する。