身代金を支払うことはサイバー攻撃者を育てることにつながる WithSecure:脅威アクターが攻撃をアウトソースする時代に

WithSecureは、サイバー犯罪に関する調査レポートを発表した。サイバー攻撃はプロ化の傾向にあり、低いスキルや少ないリソースしか持たない脅威アクターでも、企業や団体を攻撃するための専門知識とリソースを利用しやすくなっているという。

WithSecureは2023年5月26日、サイバー犯罪に関する調査レポートを発表した。これは2022年1月〜2022年12月に観測したサイバー攻撃についてまとめたもの。それによると、サイバー犯罪グループが専門的なサービスを開発し、それらを互いに提供し合っていることが明らかになったという。

スキルが低い脅威アクターでも大規模な攻撃が可能に

WithSecureによると、最近のランサムウェアは「多重脅迫型」が主流になっているという。多重脅迫とは、企業のデータを暗号化し、利用できなくした上で、企業の非公開データを搾取して「金を払わなければデータは復号しないし、外部に公開する」と被害者に身代金の支払いを促すといった攻撃方法だ。

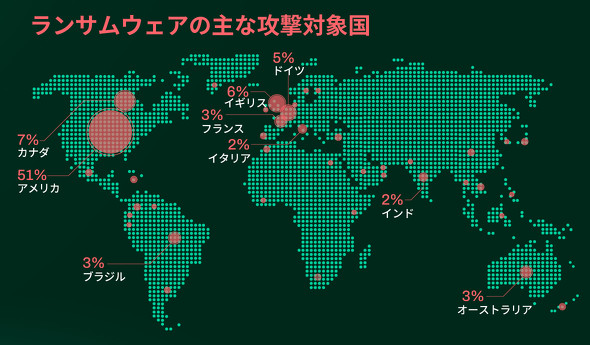

多重脅迫型ランサムウェアグループによる3000件以上のデータ漏えいをWithSecureが分析したところ、最も被害が多かった国は米国(51%)。次いで、カナダ(7%)、英国(6%)、ドイツ(5%)、フランス(3%)、オーストラリア(3%)だった。

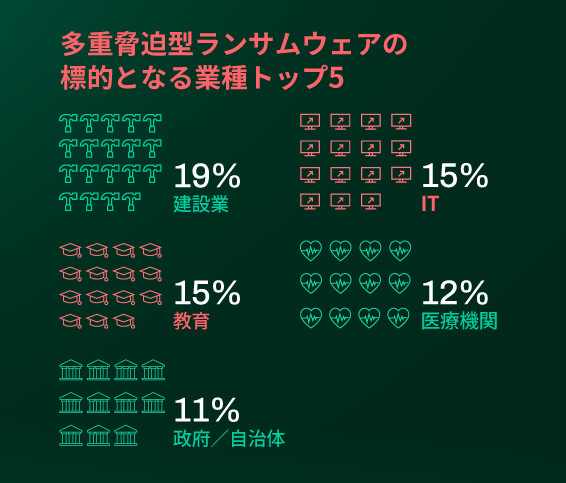

業種別に見ると、建設業(19%)が最も多く、次いで、IT(15%)、教育(15%)、医療機関(12%)、政府/自治体(11%)だった。

攻撃対象はランサムウェア犯罪グループによって異なり、それぞれグループが必ずしも同じ業界を攻撃しているわけではない。ただ、単一の企業が異なる5つの犯罪グループによって攻撃を受けたこともあった。

WithSecureによると、サイバー攻撃は“プロ化”の傾向にあり、低いスキルや少ないリソースしか持たない脅威アクターでも、企業や団体を攻撃するための専門知識とリソースを利用しやすくなっているという。「これは企業が利益を上げるために業務を外注することと同じだ。今後数年間は、攻撃者の数とサイバー犯罪産業の規模がともに拡大する恐れが高い」と予測している。

WithSecureのTim West氏(脅威インテリジェンス部門 責任者)は「ランサムウェアの被害者が身代金を支払ってしまうことで攻撃者はより多くのリソースを得ることになる。それがサイバー攻撃のプロ化という傾向を助長しているという事実は、あまり認識されていない。近い将来、このようなエコシステムの変化によって、防御側はより多様な種類の攻撃に直面することが予想される」と述べている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

約1200人のセキュリティ担当者に聞いた、「今、ランサムウェア対策するならどの部分から?」

約1200人のセキュリティ担当者に聞いた、「今、ランサムウェア対策するならどの部分から?」

Cybereasonは、セキュリティオペレーションセンターに関する調査の結果を発表した。最大の脅威として身代金要求型マルウェア「ランサムウェア」を挙げた人が49%を占め、30%以上が「ランサムウェアの脅威に対処するために、より多くの人材やサービスが必要」と回答した。 2023年は企業ではなく「個人」が主役? IDC Japanが国内セキュリティ市場予測を発表

2023年は企業ではなく「個人」が主役? IDC Japanが国内セキュリティ市場予測を発表

IDC Japanは、セキュリティ市場について産業分野、企業規模別の予測を発表した。2023年の全世界の支出額は対2022年比12.1ポイント増の2190億米ドル、日本は対2022年比7.1ポイント増の9336億円と予測している。 ランサムウェア、サプライチェーン攻撃の増加でEDRは中堅企業でも普及期に――サイバーリーズン

ランサムウェア、サプライチェーン攻撃の増加でEDRは中堅企業でも普及期に――サイバーリーズン

サイバーリーズンは2023年3月28日、同社の2023年事業戦略を発表した。代表執行役員社長の山野氏は、同社が展開する「Cybereason EDR」などの導入が成長しており、「中堅企業においてもEDRが普及期に入った」と述べた。