Google、SLSAコミュニティーと提携してコンテナベースの「SLSA 3ビルダー」を開発:機密コンピューティング研究プロジェクト「Oak」に適用した例を紹介

Googleは、SLSAコミュニティーと協力して、SLSA 3のビルド来歴(Provenance)を生成可能なコンテナベースのビルダーを開発、公開したと発表した。

Googleは2023年6月16日(米国時間)、公式セキュリティブログで、同社のセキュリティチームがSLSA(Supply Chain Levels for Software Artifacts:「サルサ」と発音)コミュニティーと協力してSLSA 3のビルド来歴(Provenance)を生成可能なコンテナベースのビルダーを開発、公開したと発表した。

SLSAは、ソフトウェアサプライチェーンの完全性を保証するためのセキュリティフレームワーク。ソフトウェアパッケージの作成に使用されているソースコードやビルドシステムが信頼できるかどうかを評価するのに役立つ指標であり、セキュリティの厳格さを示す4つのレベルで構成されている。SLSA 3はソースコードプラットフォームとビルドプラットフォームが、特定の基準を満たし、強力に改ざんを防止していることを示すものだ。

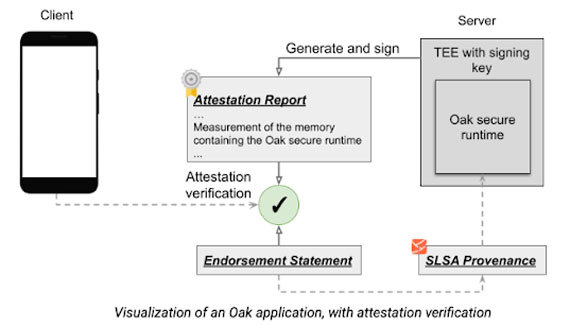

Googleは、同社のセキュリティチームが推進する機密コンピューティングプロジェクト「Oak」にSLSA 3ビルダーを適用した事例を紹介した。Oakは、ユーザーのデバイスとクラウドサービス間でやり取りされる位置情報、画像、テキストクエリなどの個人データを保護するためのインフラを研究、開発するオープンソースプロジェクトであり、2023年6月時点で、セキュアランタイムとリモート認証プロトコルを開発している。

SLSA 3ビルダーにより、Oakセキュアランタイムのリリースバージョンごとに、Oakチームだけがアクセス可能なキーを利用して、バイナリのAttestation(証明)を生成する。この証明は、悪意のある攻撃者が偽造できない仕組みのため、Oakが提供するソフトウェアバイナリが安全に生成され、信頼性が確保されていることを証明できるという。

これにより、Oakでリリースされたバイナリが信頼できるビルドプロセスを使ってビルドされたかを確認したり、改ざんされたりしていないかを検証可能になったとし、以下のような質問にも回答できるとしている。

- そのアーティファクトは私が知っている信頼できるツールチェーンで作られているか

- そのアーティファクトは、私が信頼するコマンドで作られているか

- ビルドコマンドは、脆弱(ぜいじゃく)性の影響を受けるツールを使用していたのか

- どうすればアーティファクトを再現できるのか

さらに、クライアントがサーバに接続する際に、この来歴や証明情報を使用することで、ユーザー自身のプライバシーデータがオープンソースのOakセキュアランタイムで保護されており、SLSA 3に準拠していることを確認できるとしている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

OpenSSF、ソフトウェアサプライチェーンのセキュリティ強化フレームワーク「SLSA v1.0」を公開

OpenSSF、ソフトウェアサプライチェーンのセキュリティ強化フレームワーク「SLSA v1.0」を公開

OpenSSFは、「Supply-chain Levels for Software Artifacts」(SLSA)のVersion 1.0を公開した。 セキュリティを高める「SBOM」、なぜ利用が進んでいるのか

セキュリティを高める「SBOM」、なぜ利用が進んでいるのか

The Linux Foundationはソフトウェアの再利用に関する課題について調査したレポート「The State of Software Bill of Materials(SBOM) and Cybersecurity Readiness」(ソフトウェア部品表《SBOM》とサイバーセキュリティへの対応状況)を発表した。SBOMは最近のアプリケーションのおよそ90%がオープンソースソフトウェアを利用しているという状況に沿った解決策だ。 「協力会社のOSS利用、把握する必要なんかあるんですか?」

「協力会社のOSS利用、把握する必要なんかあるんですか?」

OSSコンプライアンスに関するお悩みポイントと解決策を具体的に紹介する連載「解決! OSSコンプライアンス」。今回からは、ソフトウェア開発企業X社の開発者である新城くんが、協力会社も巻き込んだ大規模な開発に取り組む中で直面する、OSSコンプライアンス問題とその解決策を解説していきます。