「トラステッド起動」が既定になり、Azure VMはデプロイ時点で“安全”に:Microsoft Azure最新機能フォローアップ(203)

Azure仮想マシンの「トラステッド起動」は、2021年11月から一般提供されているセキュリティオプションです。このオプションが数カ月前からAzureポータルでのAzure VMデプロイ時の既定になっていましたが、2023年8月末に一般提供開始が発表されました。

トラステッド起動が既定、すなわちGen2 VMが既定に

Azure仮想マシン(Azure VM)の「トラステッド起動(Trusted Launch)」は、VMのハードウェアのセキュリティ仕様を左右するオプションであり、第2世代(Gen2)のセキュリティのベースラインを向上させるものです。

トラステッド起動を利用すると、そのハードウェアとゲストOSが備えるセキュリティ機能の組み合わせによって、高度で永続的な攻撃手法から多層で保護することができます。トラステッド起動はAzure VMのデプロイ時に選択する必要があり、デプロイ後のAzure VMで後から有効化することはできません。

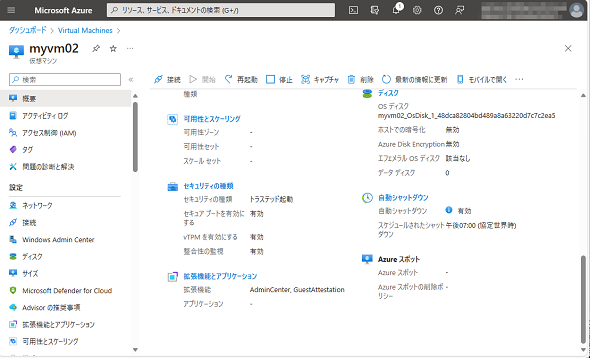

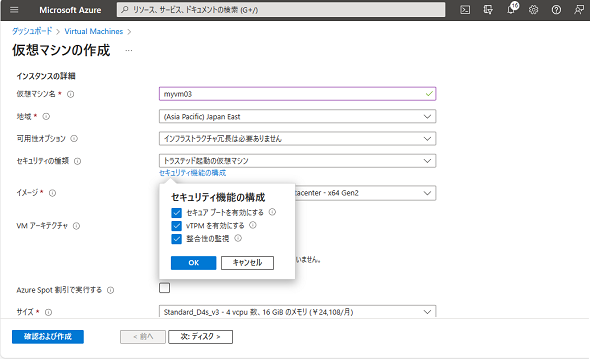

このトラステッド起動のオプションが、Azureポータルを使用したAzure VMデプロイ時の既定の選択になりました(画面1)。つまり、第2世代(Gen2)が既定になったということもできます(ゲストOSがGen2対応のWindowsおよびLinuxに制限されます)。従来の既定である第1世代(Gen1)のAzure VMをデプロイする場合は、セキュリティの種類として「Standard」を明示的に選択する必要があります。

- Generally Available: Trusted launch as default for VMs deployed through the Azure portal[英語](Microsoft Azure)

- Azure Virtual Machinesのトラステッド起動(Microsoft Learn)

画面1 AzureポータルからAzure VMをデプロイする場合、「トラステッド起動の仮想マシン」が既定で選択される。「セキュアブートを有効にする」と「vTPMを有効にする」は既定で有効。「整合性の監視」はオプション

トラステッド起動が有効なAzure VMは、UEFIベースのGen2のAzure VMであり、以下のセキュリティ機能が利用可能です。

- (1)セキュアブート:マルウェアベースのルートキットやブートキットのインストールから保護し、署名されたOSコードとドライバを使用してブートします。

- (2)仮想TPM(vTPM):トラステッドプラットフォームモジュール(TPM)2.0対応のセキュリティチップとして機能し、キーや証明書、シークレットを格納して保護します。

- (3)メジャーブート(Measured Boot):ファームウェアからブート開始ドライバまでの各コンポーネントを測定し、その測定値をTPMに格納して、ブート状態を検証します。

- (4)整合性の監視: Azure VMにAzure Attestationサービス対応の拡張機能(GuestAttestation)をインストールし、プラットフォームの信頼性とその内部で実行されているバイナリの整合性をリモートで検証します。リモートでの構成証明が失敗した場合、Azure Security CenterやMicrosoft Defender for Cloudを通じてアラートを生成し、推奨事項や緩和策を示します。

- Microsoft Azure Attestation(Microsoft Learn)

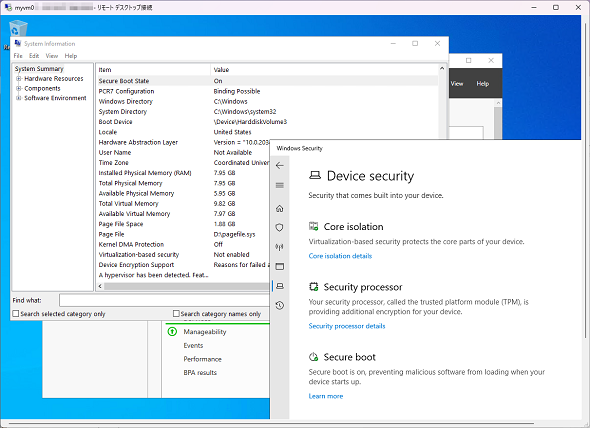

上記(1)〜(3)の機能は既定で有効になり、ゲストOS側で追加の設定は必要ありません。「整合性の監視」は、デプロイ時に選択するか、デプロイ後に有効化することもできます。トラステッド起動の各機能の有効化状態は、Azure VMの「概要」ページで確認できます(画面2)。ゲストOS側では、「システム情報(msinfo32.exe)」や「Windowsセキュリティ」の「デバイスセキュリティ」で確認できます(画面3)。このハードウェア仕様は、「Windows Server 2022」のセキュアコアサーバの要件の多くを満たすものであり、「Windows 11」のハードウェア要件を満たすものでもあります(Azure Virtual DesktopのAzure VMとして)。

仮想化ベースのセキュリティ(VBS)の有効化はOS側で

トラステッド起動が有効なAzure VMでは、ゲストOS側のオプションで以下の機能を利用できます。

- 仮想化ベースのセキュリティ(Virtualization-Based Security《VBS》):ハードウェア仮想化とHyper-Vハイパーバイザーを使用して、カーネルが侵害される可能性があることを前提としたOSの信頼のルートとなる分離された仮想環境を作成します。この仮想環境では、セキュアカーネルと一部の重要なシステムサービスが動作します。VBSを有効にすると「資格情報ガード(Credential Guard)」でシークレットが保護されます。そのために必要なTPMやセキュアブートなどのハードウェア要件はトラステッド起動が満たしています。また、オプションでHVCIを有効にすることができます。VBSは、通常のカーネルとセキュアカーネルを分離することから、「コア分離」とも呼ばれます。

- ハイパーバイザー強制のコード整合性(HyperVisor-protected Code Integrity《HVCI》):VBSの分離された仮想環境内でカーネルモードのコード整合性を実行することで、カーネルを悪用しようとするマルウェアから保護します。この機能は「メモリ整合性」とも呼ばれ、古くは「デバイスガード」とも呼ばれていました。

VBSを有効にするには、ゲストOSに「Hyper-Vの役割」をインストールする必要があります。ただし、Azure VMの全てのシリーズがHyper-Vに対応しているわけではありません。「Nested Hyper-V」(入れ子になった仮想化)をサポートするAzure VMのシリーズについては、以下のAzureコンピューティングユニット(ACU)の一覧で、***(ハイパースレッド化されており、入れ子になった仮想化を実行できます)マークが付いているシリーズを選択してください。

- Azureコンピューティングユニット(ACU)(Microsoft Learn)

HVCIを有効にするには、VBSを有効にした上で「Windowsセキュリティ(Windows security)」の「デバイスセキュリティ(Device security)」を開き、「コア分離(Core Isolation)」の「メモリ整合性(Memory Integrity)」を有効にします。

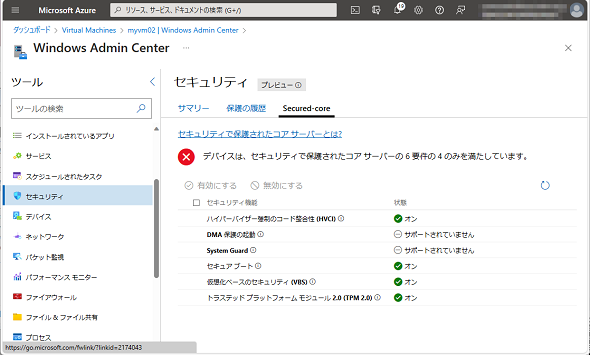

なお、ゲストOSがWindows Serverの場合、トラステッド起動を有効にしてAzure VMをデプロイし、さらにVBSおよびHVCIを有効にすることで、セキュアコアサーバの6つの要件のうち、4つを満たすことができました(画面4)。

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP 2009 to 2024(Cloud and Datacenter Management)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『Windows版Docker&Windowsコンテナーテクノロジ入門』(日経BP社)、『ITプロフェッショナル向けWindowsトラブル解決 コマンド&テクニック集』(日経BP社)。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Windows 11一般提供開始、企業での導入/展開時に注意すべきポイントは?

Windows 11一般提供開始、企業での導入/展開時に注意すべきポイントは?

MicrosoftはWindowsデスクトップOSの最新バージョンである「Windows 11」を正式にリリースし、Windows 11対応ハードウェアを搭載したWindows 10デバイスに対して、無料アップグレードの段階的なロールアウトを開始しました。 Windows 11登場! 11で変わること、思ったほど変わらないこと

Windows 11登場! 11で変わること、思ったほど変わらないこと

新しいWindows OS「Windows 11」の正式出荷が2021年10月5日に開始された。Windows 10からの無償アップグレードが可能であるため、どのような新機能が実装されたのか気になる人も多いのではないだろうか。そこで、本稿ではWindows 11の新機能、削除された機能などを簡単にまとめてみた。 買って、試して分かったWindows 365(契約・セットアップ編)

買って、試して分かったWindows 365(契約・セットアップ編)

Microsoftからクラウド上でWindows 10が動く「クラウドPC」の利用可能なサブスクリプションサービス「Windows 365」の提供が開始された。早速、サブスクリプションを契約し、クラウドPCの設定を行ってみた。契約からセットアップまでで見えてきた便利な点、不便な点などをまとめてみた。 いよいよ完全終了へ。Internet Explorer(IE)サポート終了スケジュール

いよいよ完全終了へ。Internet Explorer(IE)サポート終了スケジュール

長らくWindows OSに標準装備されてきたInternet Explorer(IE)。その「寿命」は各種サポートの終了時期に左右される。Windows OSごとにIEのサポート終了時期を分かりやすく図示しつつ、見えてきた「終わり」について解説する。