攻撃者は脆弱性公開から約5日で攻撃開始、パッチ適用できるか? フォーティネット、セキュリティレポート:「Nデイ攻撃」に注意

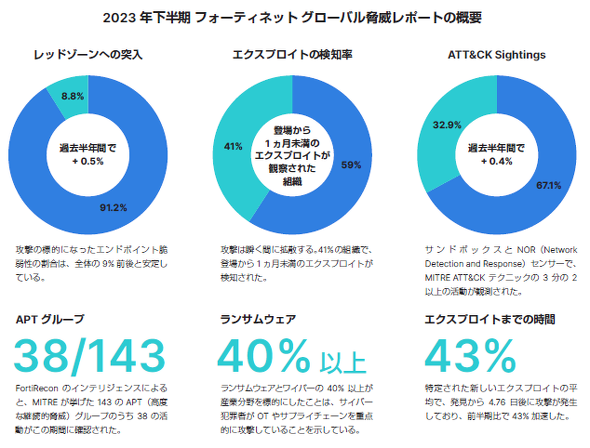

フォーティネットジャパンは「フォーティネット グローバル脅威レポート 2023年下半期版」を発表した。新しい脆弱性の公開から攻撃者がそのエクスプロイトを利用して攻撃するまでの日数が2023年上半期と比べて43%短縮していた。

フォーティネットジャパンは2024年6月19日、「フォーティネット グローバル脅威レポート 2023年下半期版」を発表した。同社が運営するFortiGuard Labsが2023年7〜12月の脅威動向を分析したもので、産業/OT(Operational Technology)分野に対する標的型ランサムウェアやワイパー活動の台頭などについて言及している。

15年以上前の脆弱性を使った攻撃も観測

FortiGuard Labsの分析によると、新しい脆弱(ぜいじゃく)性の公開から攻撃者がそのエクスプロイトを利用して攻撃するまでの日数は平均4.76日。2023年上半期と比べて43%短縮していた。フォーティネットジャパンは「ベンダーはプロアクティブかつ透明性のある方法で脆弱性を顧客に開示し、サイバー攻撃者による『Nデイ脆弱性』(発見されてから修正プログラムが適用されるまでの間<N日間>に存在する脆弱性)のエクスプロイトが可能になる前に、資産の効果的な保護に必要な情報を確実に入手できるようにする必要がある」としている。

フォーティネットジャパンは「警戒すべきは新たに特定された脆弱性だけではない」と指摘する。同社の観測によると、作成から1カ月未満のシグネチャによってエクスプロイトが検知された組織の割合は41%。少なくとも5年前から存在するNデイ脆弱性が検知された組織は98%に上った。脅威アクターによる15年以上前の脆弱性のエクスプロイトも引き続き観測しているという。

一方、FortiGuard Labsが検知したランサムウェアの数は、2023年上半期と比べて70%減少した。ランサムウェアが減少した理由をFortiGuard Labsは、攻撃者が従来の「スプレー&プレイ(広範にスプレー攻撃を仕掛けてヒットするのを祈る)」戦略から、エネルギー、医療、製造業、運輸/物流、自動車といった業種を主に標的にするアプローチに移行したことを挙げる。

FortiGuard LabsのDerek Manky氏(主席セキュリティストラテジスト 兼 脅威インテリジェンス担当グローバルバイスプレジデント)は、「フォーティネット グローバル脅威レポート 2023年下半期版は、新たに見つかった脆弱性をサイバー犯罪者がいかに短期間で利用するようになったかを指摘している。ある調査によると、2023年は2万6447以上の脆弱性が確認されたという。そのため、厳格なパッチ適用計画を遂行し、エクスプロイトのリスクを低減することが極めて重要だ」と述べている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

徳丸氏が解説、クラウドネイティブ環境でWebサービスを立ち上げる際に気を付けるべきポイント

徳丸氏が解説、クラウドネイティブ環境でWebサービスを立ち上げる際に気を付けるべきポイント

「@IT Cloud Native Week 2024 冬」の基調講演にイー・ガーディアングループCISO 兼 EGセキュアソリューションズ取締役CTO 徳丸 浩氏が登壇。クラウドネイティブ環境でWebサービスを展開する際に気を付けるべきセキュリティのポイントを解説した。 生成AIは「セキュリティのスキルギャップ問題」を解消できるのか チェック・ポイントが調査結果を発表

生成AIは「セキュリティのスキルギャップ問題」を解消できるのか チェック・ポイントが調査結果を発表

チェック・ポイントは、サイバーセキュリティに対する生成AIの活用に関する調査結果を発表した。セキュリティにおけるスキルギャップが企業に深刻な影響を与えつつある中で、対策として生成AIへの期待が高まっていることが分かった。 「1組織当たり、毎週約1000件の攻撃を受けている」 チェック・ポイントがサイバーセキュリティトレンドを発表

「1組織当たり、毎週約1000件の攻撃を受けている」 チェック・ポイントがサイバーセキュリティトレンドを発表

チェック・ポイントは、2024年第1四半期のサイバーセキュリティトレンドを発表した。1組織当たりの平均攻撃数が急増しており、「二重恐喝型ランサムウェア」も増えていることが明らかになった。