![]()

【トレンド解説】「IEEE 802.1AE MACSec」「IEEE 802.1af

MAC Key Security」

レイヤ2のフレームを暗号化する

新セキュリティ標準

鈴木淳也(Junya Suzuki)

2005/12/6

|

企業のネットワーク・セキュリティに対する意識が高まる中、さまざまな技術標準が提案され、少しずつメインストリームの製品に実装が始まっている。近年、大きく注目される技術の1つがIEEE 802.1xによる認証とアクセス・コントロールを実現するインフラストラクチャで、「EAP(Extensible Authentication Protocol)」によるユーザー認証機能が提供される。これにより、802.1xに対応したスイッチ/ルータはユーザー認証に基づいたアクセス・コントロールが可能となり、認証を受けていないユーザーを別のネットワークに隔離したり、アクセスを許可されたユーザーでも、あらかじめ認められた範囲のネットワークにしかアクセスを認めないなど、より強力なセキュリティ・インフラの構築が可能となる。

セキュリティ・ホールの発見と同時に被害の拡大が始まる「ゼロデイ・アタック」への脅威により、ネットワーク・セキュリティをより事前防衛的で、未知の攻撃に対しても対処が可能な、ソフトウェアからハードウェア全体までをカバーする複数の防衛手段を併用するのがトレンドとなっている。今回紹介する「IEEE 802.1AE MACSec」、そしてそれに付随して利用されることになる「IEEE 802.1af MAC Key Security」は、ネットワークをレイヤ2というより低い階層で暗号化するための手段を提供するものだ。

■IEEE 802.1AEは、隣接するノード間を暗号化する

IEEE 802.1AEは暗号鍵インフラを用いて、イーサネットなどのレイヤ2プロトコルで流れている「フレーム」を暗号化するための技術である。この際、暗号化を行うメリットは大きく3つある。いわゆる「盗聴」「改ざん」「なりすまし」という、ネットワーク・セキュリティにおける脅威の3要素だ。

802.1AEでやりとりされるフレームには、ICV(Integrity Check Value)と呼ばれるチェックサムに当たるデータが付与されており、暗号化されたデータとともに格納されている。802.1AEに対応したスイッチなどの機器がこのフレームを受信すると、まず自身の持つ暗号キーを使って暗号化されたデータを復号し、そのデータからICVを生成、フレーム内に格納されたICVとの比較を行い、このフレームが正規の手順を経て生成されたものかどうかを判断する。ここで不適格と判断されたフレームは、あらかじめ設定されたポリシーに沿って廃棄等の処分が行われる。ここでフレームを検証するメリットは、暗号化によるフレームのカプセル化以外に、通信相手の認証も同時に行えるという点だ。暗号鍵インフラは通信の暗号化を提供するだけでなく、その暗号化/復号化の過程で通信相手の端末の適正も検査することができる。これは、未知なる攻撃をより低いレベルで防衛するために非常に有効な手段となる。

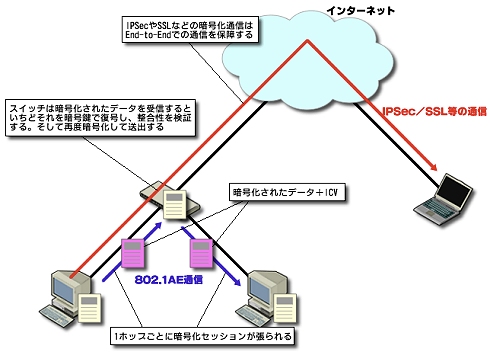

また暗号化によるフレームのカプセル化により、いわゆるIPSecやSSL(Secure Sockets Layer)で実現されるような「トンネリング」が可能となる。ただここで注意したいのが、802.1AEはあくまでレイヤ2で動作するプロトコルであり、エンド・ツー・エンドでの通信のトンネリングは行わない。あくまで隣接するノード間での通信を暗号化するための手段を提供するのみである。例えば、ある1つのスイッチに2台のホストがぶら下がっている状態で、ホスト同士が802.1AEによる暗号化通信を行う場合、「ホスト〜スイッチ〜ホスト」という形でスイッチを挟んで2回暗号化通信が行われることになる。

■暗号鍵インフラを提供するIEEE 802.1af

802.1AEの暗号化機能とそのメリットだけに着目していたが、実際の利用に当たっては、どのようにノード間で鍵を交換し、管理していくかという点が重要になる。そこで登場するのがIEEE 802.1afだ。802.1AEと同時進行で仕様策定が進んでいる802.1afは、認証インフラを提供する802.1xの拡張という位置付けになっており、ノード間の暗号化通信に利用される鍵を共有するための手段を提供するプロトコルである。

|

| 図1 IEEE 801.1AEとSSL/IPSec等の暗号化通信技術の仕組みを比較したところ SSL/IPSecではエンド・ツー・エンドの通信が保障されるのに対し、802.1AEでは基本的に1ホップごとに暗号化セッションが維持される。またレイヤ2で処理を行うため、そのままではインターネットのような環境をこえることはできない(図版をクリックすると拡大表示します) |

802.1afでは、短時間の通信セッションで必要となる共有鍵の管理を行う。共有鍵は対称鍵(Symmetric Key)とも呼ばれ、暗号に使う鍵と復号に使う鍵が共通という点が特徴だ。これは、公開鍵暗号インフラ(PKI)が公開鍵と秘密鍵という2種類の鍵を使い分けている点で異なっている。両暗号鍵方式とも、秘密鍵や共有鍵が外部に漏れた時点で無効となる点が共通だが、PKIでは鍵をインターネット全体で階層形式で無効/失効の管理を行うためのインフラを用意しており、こうした問題に素早く対応することができる。共有鍵では、こうした細かい管理が難しい。大規模環境に利用できるが、半面で管理が煩雑になるのがPKIだとすれば、小規模で比較的手軽に利用できるのが共有鍵方式のメリットだといえるだろう。こうした特性もあり、802.1AEでの暗号化には共有鍵が利用される。802.1AEがカバーする範囲は、インターネット間の通信に用いられるSSLやIPSecなどの通信に比べると非常に狭いため、共有鍵の方が有効だからだ。

また通信の初期化や認証のために、802.1xなどで提供されるEAP(Extensible Authentication Protocol)などのプロトコルの利用も想定されている。

■適用範囲とメリット

802.1AEは802.1afとともに現在、IEEEでの仕様策定の段階にある。策定の完了は2005年いっぱいを見ており、2006年初頭から標準として製品への実装が進んでいくだろう。実際のところ、802.1AEはすでにほぼ仕様が固まっている状態で、今後の展開は802.1af次第という状況だ。両プロトコルは当初より既存機器のソフトウェアのアップデートですぐに対応可能なセキュリティ・インフラの提供を目指しており、標準化後のメーカーの対応は非常に素早く行われることが想定される。

同技術は企業のLAN、またはISP等をまたぐMAN(含む、広域イーサネット)での利用を想定している。802.1xの認証インフラに加え、CiscoのNACやSelf-Defending Networkに代表される対ウイルス/ワームへの事前防衛型インフラ、従来型のファイアウォールやVPNを導入する企業システムに、さらに802.1AE等の新技術を加えることで、より強力なネットワーク・セキュリティが実現できるようになる。あくまでLANという限られた範囲内での補助的なセキュリティ技術だと考えるといいだろう。可能な限りの防衛手段を何層にもわたって構築するという、最近のトレンドにマッチした技術ともいえる。

| 関連リンク | |

| 【ネットワークトレンド解説】 ギネス認定ルータの出現でコア・ルータ業界に異変 次世代ルータ開発に向けて進む業界再編(前編) |

|

| 【ネットワークトレンド解説】 続々と実用化の進むラスト・ワン・マイル技術 〜 WiMAX、電力線、3G、MBWA 〜 |

|

| 【ネットワークトレンド解説】 <802.11n、UWB、WiMax>2005年のワイヤレスの行方を占う |

|

| 【Security&Trust トレンド解説】 脅威に対して自動的に防衛するネットワーク |

|

| 「Master of IP Network総合インデックス」 |

- 完全HTTPS化のメリットと極意を大規模Webサービス――ピクシブ、クックパッド、ヤフーの事例から探る (2017/7/13)

2017年6月21日、ピクシブのオフィスで、同社主催の「大規模HTTPS導入Night」が開催された。大規模Webサービスで完全HTTPS化を行うに当たっての技術的、および非技術的な悩みや成果をテーマに、ヤフー、クックパッド、ピクシブの3社が、それぞれの事例について語り合った - ソラコムは、あなたの気が付かないうちに、少しずつ「次」へ進んでいる (2017/7/6)

ソラコムは、「トランスポート技術への非依存」度を高めている。当初はIoT用格安SIMというイメージもあったが、徐々に脱皮しようとしている。パブリッククラウドと同様、付加サービスでユーザーをつかんでいるからだ - Cisco SystemsのIntent-based Networkingは、どうネットワークエンジニアの仕事を変えるか (2017/7/4)

Cisco Systemsは2017年6月、同社イベントCisco Live 2017で、「THE NETWORK. INTUITIVE.」あるいは「Intent-based Networking」といった言葉を使い、ネットワークの構築・運用、そしてネットワークエンジニアの仕事を変えていくと説明した。これはどういうことなのだろうか - ifconfig 〜(IP)ネットワーク環境の確認/設定を行う (2017/7/3)

ifconfigは、LinuxやmacOSなど、主にUNIX系OSで用いるネットワーク環境の状態確認、設定のためのコマンドだ。IPアドレスやサブネットマスク、ブロードキャストアドレスなどの基本的な設定ができる他、イーサネットフレームの最大転送サイズ(MTU)の変更や、VLAN疑似デバイスの作成も可能だ。

|

|