第4回 XP SP2環境下での安全な無線LAN環境構築

他力本願堂本舗

杉谷智宏

2005/4/15

無線LANアクセスポイントの設定 |

さて、無線LANアクセスポイントを設置する場合、多くのアクセスポイント機器では標準状態で接続しただけでも基本的な設定のままネットワークが利用できるように設定されている。まず、アクセスポイントの設定を適切に行うことで、いくつかの問題を解決することができる。

1つ目の問題だが、電波の状態を制御することは難しい。鉄筋コンクリートの建造物であれば壁により電波が阻害されるため、部屋単位で電波状況が大きく変わる。それを利用して制限を行うくらいは可能だが、あまり現実的な方法ではない。

そこで、最初の対策としてESSIDの設定を行う。通常、アクセスポイント機器を購入した直後は、ESSIDがメーカー標準のままになっている。これは工場出荷の段階で同じ値にセットされているため、そのまま使うと誰でも簡単に接続できてしまう。そのため、ESSIDを変更して無条件につながらないようにする。

このとき、ESSIDに会社名や部署名などを設定してしまうと、攻撃の対象になりやすくなる。例えば、「Jinji」や「Keiri」などのESSIDは攻撃者の興味を引きやすい。できれば一見して無意味なものにしておくといいだろう。通し番号などで管理しておくのが妥当かもしれない。

|

WEPによる暗号化 |

無線LANのアクセスポイントにESSIDを設定しても、前述のツールなどでアクセスポイントの存在を嗅ぎ出されてしまったり、ESSIDそのものが漏えいしてしまう可能性が十分にある。そこで、さらにしっかりした制限を行うためにWEPを利用する。

WEPを設定することでWEPキーが一致しない端末の接続を拒否できる。これによって、管理外の端末がネットワークに接続してくることを防げる。最近の機種の多くはESSIDの設定に関係なく接続を試みる「ANY接続要求」を拒否できる機能がある。そのような機器を利用することで、カジュアルに接続を試みる“にわかハッカー”の攻撃を回避することができる。

WEPには暗号鍵が40bitのものと128bitのものがある。暗号鍵は複雑なものほど解読が難しいので、128bit WEPに対応したものを利用することが望ましい。なお、WEPの設定については各機器のマニュアルを参照していただきたい。

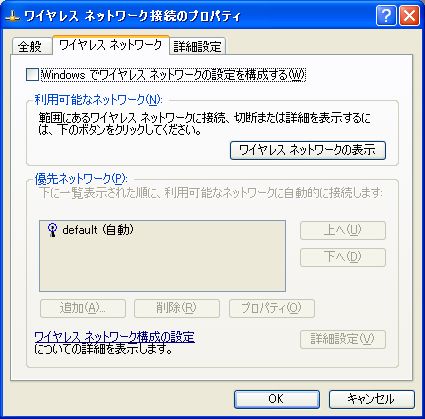

Windows XPでのWEPの設定は「ワイヤレスネットワーク接続のプロパティ」から行う。WEPによる暗号化を行うと、前述のとおりWEPキーが一致しない端末はアクセスポイントに接続できない。また、通信そのものも暗号化されるため、無線LANをあたかも有線LANのように利用できる。

しかし、すでに述べたが、WEPによる暗号化はセキュリティ上の問題がある。電波を傍受してパケットを収集し、解析してWEPキーを取り出すことができるツールが数種類存在するのだ。そのため、WEPによる暗号化を過信してはいけない。

可能であればSSHやSSLによるトンネル(VPNなど)の併用を考えた方がいいだろう。特に企業で無線LANを利用する際には、重要な情報を取り扱わないか、VPNなどの併用を行ってより厳重な暗号化を施すことが必要となる。

これから無線LANを構築する場合には、WEPではなくWPAを利用できる機器を導入するのが手っ取り早くて確実な対策となる。

厳密なアクセス制限 |

無線LANアクセスポイント製品の多くはMACアドレスによるクライアント制限が行える。MACアドレスとはネットワークカードごとに振り分けられた番号で、ほぼ固有のものとして扱うことができる。

MACアドレスによる制御は「このMACアドレスのみ許可」というホワイトリスト方式になる。そのため、外部からMACアドレスを知るためにはネットワークの盗聴が必要となる。完全に不正アクセスを防ぐことができるわけではないが、かなりその難易度が上がるため、一般的には有効な対策として考えられる。

ただし、MACアドレスの制限を行っていてもWEPまたはWPAによる暗号化を行っていない場合には、パケットの盗聴によって実際に通信している端末のMACアドレスを把握され、MACアドレスの詐称によって端末のなりすましを行うことができないわけではない。そのため、より厳密なアクセス制限を行うためには、MACアドレス制限・WEP/WPAの利用・ESSIDの適切な設定のすべてを行う必要がある。

|

2/3

|

| Index | |

| XP SP2環境下での安全な無線LAN環境構築 | |

| Page1 第三者に無線LANを利用される危険性 脆弱な暗号化 Windows XPの無線クライアント機能 問題への対策と安全なネットワーク環境の構築 |

|

| Page2 無線LANアクセスポイントの設定 WEPによる暗号化 厳密なアクセス制限 |

|

| Page3 クライアント側の対策 Windowsファイアウォールの利用 追加の暗号化 |

|

| 関連記事 | |

| クライアントセキュリティチャンネル | |

| 管理者のためのウイルス対策の基礎 | |

| ネットワーク管理者のためのWindows XP SP2レビュー(後編)(Windows Server Insider) | |

| ノートPCからの情報漏えいを防ぐ便利グッズ (System Insider) |

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|