「キミの部門で一番重大なセキュリティ脅威は何かね?」から始める“いまさら”アタックサーフェス管理のススメ:ITmedia Security Week 2025 冬

2025年3月4日に開催されたITmedia Security Week 2025 冬の「アタックサーフェス」セクションで、イー・ガーディアングループ CISO 兼 EGセキュアソリューションズ 取締役 CTOの徳丸浩氏が『アタックサーフェスが「いまさら」注目されている理由とは』と題して講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

「アタックサーフェス」はサイバーセキュリティの歴史とともに昔から重要とされてきた中、あらためてアタックサーフェス管理(ASM)が注目されている。徳丸氏は、その理由と管理に必要な観点や心構えについて、本人の経験も踏まえて解説した。本稿では講演内容を要約する。

アタックサーフェス管理(ASM)の定義とは

セキュリティ業界ではASMが大流行している。徳丸氏は「ASMは確かに重要だが、その概念自体は古くからある古典的なものだ」としつつ、なぜASMが“いまさら”注目されているのだろうかという問題意識から講演を始める。

ASMの定義は、NIST SP800-53では「攻撃者がシステム、システムコンポーネント、または環境に侵入したり、影響を与えたり、データを抽出したりすることを試みることができる、システム、コンポーネント、または環境の境界上の一連のポイント」(IPA〈情報処理推進機構〉による翻訳)とされている。これを踏まえて徳丸氏は、システムあるいはネットワークで攻撃の可能性がある場所を「攻撃可能領域」つまりアタックサーフェスと表現する。

アタックサーフェスの初期の用例としては、2002年12月に出版されたMicrosoftの公式解説書『Writing Secure Code』第2版(マイケル・ハワード、 デイビット・ル・ブラン著)にも「3.2.2 攻撃にさらされる面を最小化する」で触れられている。つまり、この考え方自体はそれほど新しいものではないと捉えていいだろう。

日本に目を向けると、経済産業省が公開している「ASM(Attack Surface Management)導入ガイダンス」では「組織の外部(インターネット)からアクセス可能なIT資産を発見し、それらに存在する脆弱(ぜいじゃく)性などのリスクを継続的に検出・評価する一連のプロセス」と定義している。徳丸氏はこれを「Emotetのような攻撃を考えれば分かるように、アタックサーフェスとは外部に露出しているものには限らないので、やや狭い定義」と表現しつつ、「本来は、社内の全PCがアタックサーフェスとなるのでキリがない。経済産業省の定義は外部に限定し、NIST(米国立標準技術研究所)の定義よりは分かりやすく、今回はメリハリをつけるためにこの定義に従う」と付け加える。

狭い定義で考えると、アタックサーフェスとは例えば外部公開されているサイトや企業のネットワーク機器、インターネットに公開されているIoT(Internet of Things)機器や、企業が利用しているクラウドサービスなどが管理の対象となる。ASMが重要視され始めたのは、これらがDX(デジタルトランスフォーメーション)推進やテレワーク普及によって急増しているからだ。「シャドーITなどもアタックサーフェスが増える要因。企業がアタックサーフェスを把握できずにいると、当然セキュリティ対策もできない」と徳丸氏は指摘する。未管理のIT機器に対する脅威が高まっている昨今は、ASMが重要になる。

総務省による大規模ASM「NOTICE」

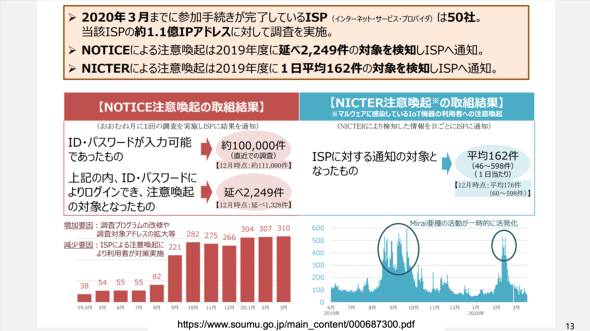

実はASMは、国民に対しても実施されている。総務省が2019年に開始した「NOTICE」のことだ。

NOTICEはプロジェクトに参加するインターネットサービスプロバイダー(ISP)50社と共に、当該ISPの約1.1億ものIPアドレスに対し調査を実施、問題のある機器を持つ利用者にISP経由で連絡し、問題のある機器について注意喚起したものだ。政府は不正アクセス禁止法の法律を改正し、本プロジェクトを継続的に行っている。「これは形態的にはASMといって差し支えないだろう」(徳丸氏)

徳丸氏は、総務省の赤坂参事官と自身の対談記事から、NOTICEで発見された、外部にさらされていた管理画面のほとんどが個人向けルーターではなく「法人向けルーター」だったことを引用し、「このずさんな現状が、ひいてはランサム被害につながっている」と警鐘を鳴らす。

赤阪参事官 2019年第3四半期までの結果ですが、ポートが開いていて管理画面がインターネットにさらされており、IDとパスワードを入力できる状態にあるデバイスが約11万1000件ありました。そして、これらのうち実際にマルウェア「Mirai」やその亜種が使っている100種類のパスワードを入力するとログインできる状態のものがのべ1328件ありました。

【略】

赤阪参事官 実は、NOTICEの注意喚起の対象となっているものは、ほとんどが法人向けのルーターなんです。法人向けルーターは、外部からコントロール、管理する必要に迫られ、ポートを開けて使っているケースもあると思います。そこで弱いパスワードのまま使っている機器が、NOTICEの調査に引っ掛かるという状況と推測しています。

徳丸氏の体験から考える「アタックサーフェス」の現状

次に徳丸氏は、自身の経験談を述べる。徳丸氏は2011年ごろ、とある製造業のグローバル企業から、子会社や関連会社のWebサイトを、一括して脆弱性診断したいという要望を受けた。動機は、ASMそのもの。部門単位で公開したWebサイトの存在も否定できず、把握できていないアタックサーフェスを把握したいという。

徳丸氏は、該当するWebサイトを探すための独自クローラーを用い、同社のWebサイトらしきものを探すスクリプトの作成を提案する。その検索には手作業も含め、リスクの高そうなもの、あるいは管理されていなさそうなものを簡易的に脆弱性診断することを含める。対象のサイトへの脆弱性診断には、徳丸氏も執筆に携わっていた「ウェブ健康診断仕様」を用いた。

これによって検査対象の企業に関連するコンテンツを持つサイトは887個。診断を依頼した企業が把握していた380個の倍以上の管理対象が見つかった。ASMの必要性を垣間見ることができる事例といえる。

10大脅威を「アタックサーフェス」で読み解くと

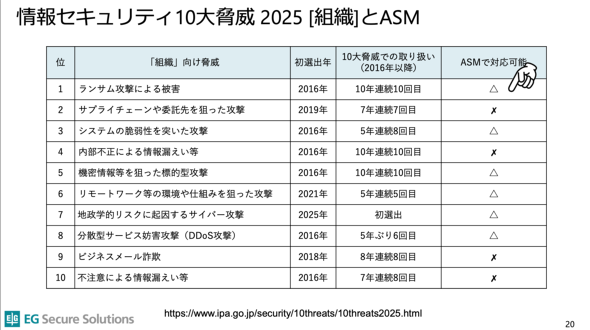

次に徳丸氏は、ASMは「どのような脅威に役立つか」を説く。ここでも、経産省の定義「外部から見えるアタックサーフェス」に限って話を進める。

毎年公開される「情報セキュリティ10大脅威」の2025年版でピックアップされた、組織における10の脅威を対象に、徳丸氏は独自でASMで対応可能かどうかをチェックした。10大脅威の半数程度はASMが何らかの形で効果があるとしつつ、中でも注目したいのは「ランサム攻撃による被害」への効果だ。

近年のランサム攻撃の被害として、徳丸氏は2023年7月に発生した「NUTS(名古屋港統一ターミナルシステム)」への攻撃による大規模なシステム障害や、2020年11月に発生したカプコンにおける旧型VPN不正アクセスを例示する。他にも、典型的な感染経路として、SSL VPN機器の脆弱性を狙う攻撃が相次いでいる。

「これらはまさに、ASMを用いて解決すべき課題。特にカプコンの事例は北米の現地法人が被害に遭っており、日本国内だけでも把握が難しいアタックサーフェスの盲点を突かれたものだ」(徳丸氏)

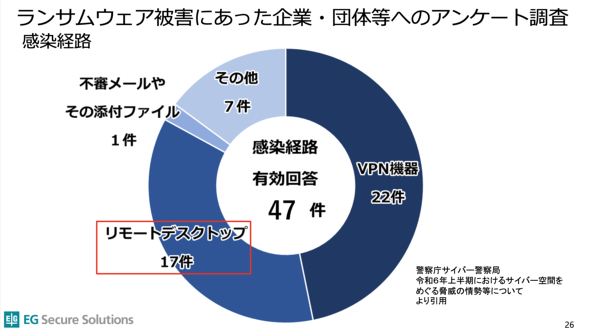

これまで注目されてきた感染経路は上記のようにVPN機器が多かったが、警察庁が公開している「サイバー空間をめぐる脅威の情勢等」の調査結果では、リモートデスクトップも経路として急増していることが分かる。

ここでのリモートデスクトップとは、Windowsで遠隔からPCにログインする仕組みを指す。通常はポートが公開されておらず、インターネット側からは到達できないものだ。しかし徳丸氏は「到達できないだろう、ポートは開けないだろうという思い込みこそが盲点になるのかもしれない」と警鐘を鳴らす。

駒井ハルテックにおけるランサム事案レポートでは、「不正アクセスによる暗号化ファイルは、サーバ4台から確認されました。うち1台に対しては、2024年6月22日22時ごろにリモートデスクトップ接続による不正ログオンが行われていたことを確認」と報告している。

「おそらくインターネット越しにリモートデスクトップ接続ができる状況だったのだろうと推測できる。そんなことがあり得るのかと思うが、現実に存在する」(徳丸氏)

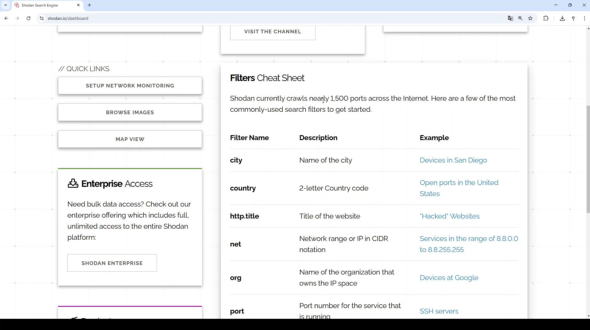

徳丸氏は、インターネットに接続されている機器を検索できる「Shodan」を用い、リモートデスクトップ接続がインターネットに開放されている端末を調べてみた。すると、該当が疑われるサーバが世界中で236万件も発見できたという。日本に限定したとしても9万件以上のサーバがあり、中には既にサポートが終了しているOSも多数発見できた。徳丸氏は自身が属するイーガーディアンの端末を検索し「No Results Found」の表示が出たことに安心しつつも、「自社が所持するIPアドレス以外にも、ISPのアドレスで接続している自社端末も存在するだろう。そこも含めて調査をしなければならない」と指摘する。

徳丸氏はShodanを使った、簡易的なASMが機能する可能性を示唆する。ShodanにはAPIが提供されているので、検査対象や検査の間隔などを設計して定期的にスキャンを実施すれば「ASMの一形態」としつつ注意も促す。「これはマネジメントと言えるものではない。検査の意図を明確にして、継続的に実施、レポーティング、評価する。問題があれば対策するところまでできれば、ASMと言っていいのではないか」(徳丸氏)

ASMをどう導入するか

最後に徳丸氏は、ASMの導入プロセスについて言及する。ASMには「攻撃面の発見」「攻撃面の情報収集」「攻撃面のリスク評価」の3つのプロセスを回す必要がある。

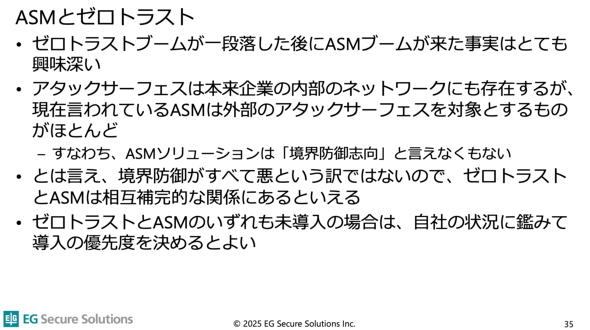

徳丸氏は「いま、ASMがベンダー的に大流行しているが、その直前にはゼロトラストブームがあった」と指摘する。ゼロトラストブームではアタックサーフェスという表現はほとんどなく、「全ての端末がアタックサーフェス」という認識であり、特にインターネットに公開されたアタックサーフェスは「境界防御思考」とも言えるが、「ゼロトラストとASMを相互で補完する。ゼロトラストに固執する必要もないので、自社の状況に鑑みて優先順位を付けて対応すればいいのではないだろうか」(徳丸氏)

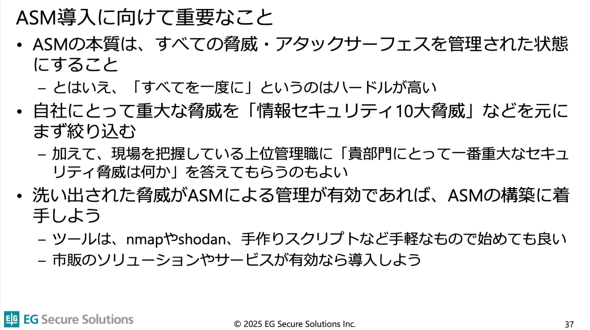

その上で、徳丸氏はASMの本質を語る。「ASMとは、全ての脅威やアタックサーフェスを管理された状態にすること」としつつ、その対応状況は各社で大きく異なることを踏まえ、できるだけ現場のことが分かっている、上位の管理職に「キミの部門にとって一番重大なセキュリティ脅威は何かね?」に回答させることから始めることを勧め、次のような言葉で講演を締めくくった。

「たくさん答えてもらう必要はない。一大脅威、三大脅威くらいにとどめて、特に重要なものを洗い出してもらう。重要な脅威が分かり、その脅威がASMによる管理が有効なら、構築に着手しよう。その際、サービスや製品の導入が必要とは限らず、『Nmap』(オープンソースの著名なポートスキャンツール)によるポートスキャンや手作りスクリプト、Shodanでもよい」(徳丸氏)

関連記事

ググっても出てこない「サイバー攻撃者のAI活用」のリアル――AI時代の「アタックサーフェス」再定義

ググっても出てこない「サイバー攻撃者のAI活用」のリアル――AI時代の「アタックサーフェス」再定義

2024年8月30日、アイティメディアが主催するセミナー「ITmedia Security Week 2024 夏」における「アタックサーフェス管理」ゾーンで、多摩大学 ルール形成戦略研究所 客員教授 西尾素己氏が「攻撃者はAIを使ってここを狙う。今知るべき最新攻撃事情」と題して講演した。 「アタックサーフェス管理」とは、今日からできることは――日本ハッカー協会の杉浦氏が「OSINT」視点で考える

「アタックサーフェス管理」とは、今日からできることは――日本ハッカー協会の杉浦氏が「OSINT」視点で考える

2024年3月4日、アイティメディアが主催するセミナー「ITmedia Security Week 2024 冬」における「アタックサーフェス管理」ゾーンで、日本ハッカー協会 代表理事 杉浦隆幸氏が「今日から始めるアタックサーフェス管理」と題して講演。日本ハッカー協会として「日本のハッカーが活躍できる社会を作る」べく活動する杉浦氏が、幅広いセキュリティ分野の中から「アタックサーフェス管理」をキーワードに、OSINT技術を通じてセキュリティ対策の根幹を語った。 サイバー攻撃者が狙う「アタックサーフェス」が増えた今、境界防御に加えて重視すべきこととは

サイバー攻撃者が狙う「アタックサーフェス」が増えた今、境界防御に加えて重視すべきこととは

2023年3月に開催された「ITmedia Security Week 2023 春」の「拡大するアタックサーフェス、“社内攻撃”を想定せよ」ゾーンにおいて、現役ペネトレーションテスターの上野宣氏が「拡大するアタックサーフェス、攻撃者は如何に侵入するのか」と題して講演した。

Copyright © ITmedia, Inc. All Rights Reserved.