TLPT(脅威ベースペネトレーションテスト)とは、ペネトレーションテストとの違いとは:今さら聞けない「セキュリティ基礎の基礎」(4)

セキュリティを強化するために、金融機関をはじめ、官公庁や一般企業においてもTLPT(脅威ベースペネトレーションテスト)の導入が進んでいます。今回は、TLPTの基本的な概念や従来のペネトレーションテストとは異なる、TLPTの特徴を解説します。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

金融機関を中心に国内外でTLPT(Threat-Led Penetration Testing)が注目されていますが、ご存じでしょうか。

金融庁は、2018年に改訂した「金融分野におけるサイバーセキュリティ強化に向けた取組方針」で、日々進化するサイバーセキュリティの脅威に対抗するため金融機関に対して従来のペネトレーションテストよりも、より実践的なテストとしてTLPTの実施を求めるようになりました。EU(欧州連合)では、2025年1月17日までにEU域内の全ての金融機関に求める規制として「デジタルオペレーションレジリエンス法」、通称DORAが規定され、その中でTLPTの実施について述べられています。

TLPTは、現実に起こり得る攻撃シナリオを基にしたテスト手法です。セキュリティを強化するために、金融機関をはじめ、官公庁や一般企業においても導入が進んでいます。今回は、TLPTの基本的な概念や従来のペネトレーションテスト(PT)とは異なる、TLPTの特徴を解説します。

TLPT(脅威ベースペネトレーションテスト)とは

TLPTは、日本語で「脅威ベースペネトレーションテスト」と訳されています。現実に起こり得るサイバー攻撃を攻撃シナリオとして定め、テスト対象に攻撃をシミュレーションし、防御側は検知・対応・復旧を実施することを指します。

従来のPTは、システムやネットワーク、アプリケーションの脆弱(ぜいじゃく)性を見つけ出し、修正することを目的としていますが、TLPTは脅威インテリジェンス(TI:Threat Intelligence)を基に、現実に起こり得る特定の攻撃シナリオを再現します。対応プロセスや対処までの時間といったインシデント対応におけるセキュリティ体制を総合的に評価し、対応能力や回復力(セキュリティレジリエンス)を向上させることを目的としています。従来のPTの対象範囲が技術的な側面に焦点が当たっていたのに対して、TLPTでは人やプロセス、公開情報や脅威情報まで含めて評価するところに違いがあります。

TLPTにはTIとPTという2つのプロセスがある

TLPTを実施するにはTIとPTという2つのプロセスが必要になります。

TIでは、攻撃者が対象組織に対して、誰がどういった目的・手順でサイバー攻撃を実施するのかを把握するために、インターネット上に公開された情報(OSINT:Open-Source Intelligence)やダークウェブ、SNSなどの情報から対象組織の脅威情報を調査・分析し、潜在的なリスクとして報告書にまとめます。報告書の内容を基に、今後現実に起こり得る攻撃シナリオを作成し、PTにおいてその攻撃シナリオをシミュレーションし、サイバー攻撃への対応能力を評価します。

TIとPTは必ずしも同一のベンダーと実施する必要はなく、異なるベンダーに委託したり、TIのみをベンダーに委託してPTは自組織で対応したりするなども可能です。

TIで得られる脅威情報とは

TIでは対象組織を標的とする可能性のあるサイバー攻撃者のカテゴリーを特定します。攻撃の動機や攻撃対象の地域・業種といった情報を基に攻撃者をカテゴライズし、対象組織の業種・業界、業務特性や保有資産といった特色と比較して「どのカテゴリーの攻撃者からサイバー攻撃を受ける可能性があるか」を分析する方法があります。

例えば、動機を基にした攻撃者のカテゴライズでは以下のような例が考えられます。

| 攻撃者カテゴリー | 動機 | 概要 |

|---|---|---|

| スパイ | 知的財産 | 経済的、政治的な利益を持つ知的財産を標的にサイバー攻撃を仕掛けるグループ。スパイ行為で求める情報は特定の組織にしかないので、このカテゴリーに属する攻撃者は目的を達成するまで標的を変えることなく、攻撃を繰り返す傾向がある |

| 犯罪者 | 金銭 | 個人・組織問わず無差別に攻撃対象になる。金銭を直接狙うだけではなく、金銭的価値の高い個人情報や転売に利用できる資産なども標的とされ、攻撃手法が多様化、高度化する傾向がある |

| ハクティビスト | 政治的主張 | 自らの主義主張を広めるためにサイバー攻撃を繰り返す。特に主義主張に反する活動や思想を持つ個人・組織が標的になりやすい傾向がある |

| 愉快犯・破壊者 | インパクト(影響) | 破壊や混乱を与える行為としてシステムの破壊や停止しようとサイバー攻撃を繰り返す。必ずしも意図的に行われるわけではなく、他のサイバー攻撃と並行することがある |

攻撃者カテゴリーを準備したら、それぞれ活発に活動している攻撃者を過去の事例やセキュリティプロバイダーが発行するレポートなどから調査し、対象組織にサイバー攻撃を仕掛ける可能性が高く潜在的な脅威となり得る攻撃者を選別します。

他にも、サイバー攻撃における偵察段階での調査を模して、対象組織に内在する脅威についても調査します。方法としては、OSINTを利用して特定できる対象組織のインフラや資産に関する情報を洗い出し、脆弱性を特定します。例えば、対象組織のグローバルIPアドレスやドメインから既にサポート切れになっているシステムや外部からアクセス可能な開発環境、詐欺やなりすましに利用可能な情報、過去に漏えいした情報などを調査します。

例えば、以下のような項目を調査します。

| 調査項目 | 概要 |

|---|---|

| 開発環境のドメイン・IPアドレス | 開発環境は本番の運用環境と比べてセキュリティ対策が緩やかなことが多いので、攻撃者にとって格好の標的となる。そのため、ドメイン分析ツールなどを用いて外部に公開された開発環境のドメインやIPアドレスがないかどうかを調査する |

| 類似ドメイン | フィッシング詐欺やビジネスメール詐欺などでは正規のドメインと類似したドメイン(類似ドメイン)が悪用されるケースがある。そのため、類似ドメインが既に取得されていないかどうかを調査するとともに、悪用されやすいトップレベルドメイン(TLD)が異なるドメインなどを調査する |

| オープンポート | サポートが終了したシステムや脆弱なポートが外部から接続可能な状態だと、サイバー攻撃のリスクが高まる。脆弱性スキャンなどを用いて公開されているポート(オープンポート)がないかどうかを調査する。また、ホスティングプロバイダーに脆弱性や設定不備の有無を調査することもある |

| メールの命名規則 | メールアドレスは資格情報(例えば認証に用いられるID)に用いられていることが多く、巧妙ななりすましに悪用されることがある。そのため、公開情報を基にメールアドレスの命名規則を特定できるかどうかを調査する。攻撃シナリオを作成するに当たって、LinkedInといったSNSや人事情報・役員情報などを基にターゲットを特定できるかどうかを調査することもある |

| 漏えい情報 | 不正アクセスやフィッシング詐欺で悪用されるので、過去に漏えいした対象組織の資格情報や機密文書がないかどうかを調査する |

| 攻撃キャンペーン | 計画的な攻撃活動、攻撃キャンペーンはさまざまな手法を駆使されて長期化する傾向がある。そのため、既に攻撃キャンペーンの標的になっていないかどうか、過去の攻撃キャンペーンによって抜き取られた情報があるかどうかを調査する |

選別された攻撃者が用いる攻撃手法やツールなどのプロファイル情報や偵察で得られた情報は報告書としてまとめられてPTに引き継がれます。その際、調査報告書を基に現実に起こり得る可能性の高い攻撃シナリオを作成します。よくある攻撃シナリオとしては、以下のようなAPT(Advanced Persistent Threat)による標的型メール攻撃があります。

- TIで得た情報を基に標的を特定し、メールおよびマルウェアを作成する

- 標的に対してメールを送信する

- 標的の端末でマルウェアを実行する

- C2(Command & Control)サーバに接続、遠隔操作する

- 脆弱性を悪用して特権アカウントに権限昇格し、ドメイン管理者権限を取得する

- 感染拡大

- 機密情報を収集する

- 収集した情報を外部に送信する

通常、TIの分析を終えた後に攻撃シナリオを作成し、PTを実施しますが、これには時間がかかるため、効率を向上させる目的でTIの分析とPTを同時に行うことがあります。具体的には、過去のTI分析結果や同業他社の事例を参考に攻撃シナリオを作成し、そのシナリオを基にPTを実施します。また、PTの結果を踏まえ、新たにTI分析で明らかになった攻撃シナリオが現実的かどうかを机上で評価したりすることもあります。

PTでは攻撃シナリオをもとに疑似攻撃を体験

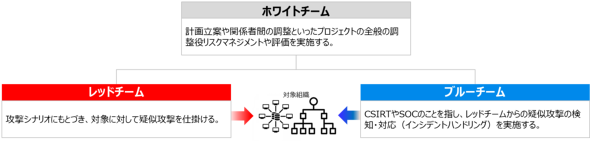

PTは、主にレッドチーム、ブルーチーム、ホワイトチームの3つから成り立ちます。

レッドチームは対象の脆弱性を発見し、どのように攻撃が成功するかを評価するために、攻撃シナリオを基に攻撃者が使用する戦術、技術、手順(TTPs)を模倣し、システムやネットワーク、場合によっては人に対して疑似攻撃を仕掛けます。

ブルーチームは組織の防御役として、セキュリティイベントを監視し、レッドチームからの模擬攻撃を迅速に検知して被害を最小限に抑えるように対応します。通常はCSIRT(Computer Security Incident Response Team)やSOC(Security Operation Center)といったインシデント対応部署が担います。

ホワイトチームはTLPT全体の調整役として、テスト計画を立案、推進するとともに、レッドチームとブルーチームの活動を監督します。

一連の対応が完了したら、ホワイトチームは全体を通してテスト結果を評価し、対象組織の改善策を特定します。ブルーチームを評価する際は、どのタイミングで攻撃を検知したか、その方法や時間、組織の規定に即していたかどうかなどを踏まえた上で、インシデント対応の代表的なフレームワーク「NIST SP 800-61」「SIM3」(Security Incident Management Maturity Model)を参考にすることで、組織のセキュリティ体制を包括的に評価でき、サイバー攻撃に対する対応能力を向上させることができます。

TLPTを実施するに当たって

TLPTは現実に起こる可能性のある攻撃シナリオを基にテスト・評価するので、より現実に即した脅威へのセキュリティ体制を評価できます。ブルーチームの対応も評価対象となるので、システム上の問題だけに限らず、検知してから対応、復旧するまでの一連の流れを評価し、セキュリティレジリエンスの向上に寄与します。

これらのメリットに対する品質や信頼性を保証するために、国際的には「CBEST」「TIBER-EU」(Threat Intelligence Based Ethical Red Teaming-European Union)といったTLPTのフレームワーク整備や「CREST」といったTLPTサービスを提供する個人・組織への資格認定が進んでいます。

国内では「金融機関等におけるTLPT実施にあたっての手引書」がFISC(金融情報システムセンター)から発行されており、TLPTの具体的な手順や基準が定められています。金融機関向けなので、汎用(はんよう)的な内容ではありませんが、これらを参考にセキュリティレジリエンス向上に向けてTLPTを検討してみてはいかがでしょうか。

著者プロフィール

久山 真宏(くやま まさひろ)

三井物産セキュアディレクション株式会社 セキュリティコンサルタント

東京電機大学 サイバーセキュリティ研究所 研究員

Security Operations Center(SOC)のセキュリティアナリスト、外資系コンサルティングファームでコンサルタントを経て、三井物産セキュアディレクションにてセキュリティコンサルタントとして勤務。セキュリティを中心としたコンサルティング業務を担当。会社員として働きながら、東京電機大学サイバーセキュリティ研究所でセキュリティや人工知能の研究に従事。

関連記事

高度なAIでAIをテスト OpenAIが実践するAIモデルのレッドチーム演習とは

高度なAIでAIをテスト OpenAIが実践するAIモデルのレッドチーム演習とは

OpenAIはレッドチーム演習に関する2つの論文を公開した。安全で有益なAIの実現を支援するために、人とAIを使ったレッドチーム演習がどのように進歩しているかが説明されている。 日本セキュリティオペレーション事業者協議会副代表が提言、ペネトレーションテストの成果を3倍おいしくいただくには

日本セキュリティオペレーション事業者協議会副代表が提言、ペネトレーションテストの成果を3倍おいしくいただくには

2023年8月に開催された「ITmedia Security Week 2023 秋」において、日本セキュリティオペレーション事業者協議会 副代表、そしてGMOサイバーセキュリティ by イエラエ サイバーセキュリティ事業本部 執行役員 兼 副本部長 阿部慎司氏が「ペネトレーションテストを技術観点、運用観点、組織観点で3倍美味しく活用するメソッド」と題して講演した。 サイバー攻撃者が狙う「アタックサーフェス」が増えた今、境界防御に加えて重視すべきこととは

サイバー攻撃者が狙う「アタックサーフェス」が増えた今、境界防御に加えて重視すべきこととは

2023年3月に開催された「ITmedia Security Week 2023 春」の「拡大するアタックサーフェス、“社内攻撃”を想定せよ」ゾーンにおいて、現役ペネトレーションテスターの上野宣氏が「拡大するアタックサーフェス、攻撃者は如何に侵入するのか」と題して講演した。

Copyright © ITmedia, Inc. All Rights Reserved.