| Security Tips | ||

|

Windows XP Home EditionをSUSクライアントに たかはしもとのぶ |

||

セキュリティ修正プログラムを効率よく配布するソリューションとして、SUS(Software Update Service)を用いている組織も多いだろう。SUSを使うことで、Windows Updateサイトを社内に構築することが可能となるため、組織のポリシー上の問題、あるいはトラフィック的な問題により、個別の端末が直接Windows Updateサイトに接続するという運用を行えないサイトでも、Windows Updateの恩恵を受けることが可能となる。

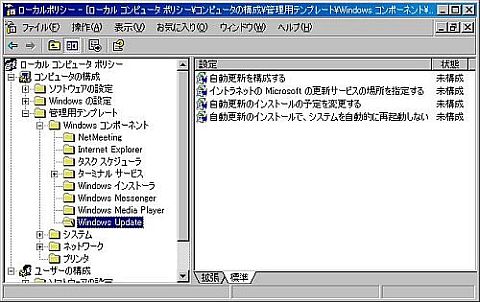

SUSの設定は通常Active DirectoryのGPOで行うか、ローカルポリシーとして図1の画面から行う。Windows Updateメニューを表示させるには、「管理用テンプレート」を右クリックすると現れる「テンプレートの追加と削除」より「wuau.adm」をインポートしておく必要がある。

|

| 図1 ローカルポリシーによるSUSの設定 |

しかし、ドメインに参加できずローカルポリシーのMMCスナップインも起動できないWindows XP Home Editionでは、これらの方法を使うことができない。そのため、SUSが使用できないと判断している方も多いようだが、実際は、図2のようにレジストリによる設定を行うことで、SUSクライアントとして構成することが可能である。

|

| 図2 レジストリによるSUSの設定 |

関連するレジストリの一覧を示す。このレジストリは、HKLM\Software\Policies\Microsoft\Windows\WindowsUpdate以下に存在する。

| レジストリ名 | 型 | 意味 |

|---|---|---|

| WUServer | REG_SZ | http://で始まるSUSサーバのURL |

| WUStatusServer | REG_SZ | http://で始まるSUS統計情報サーバのURL(通常はWUServerと同じ値にすればよい) |

| AU\NoAutoUpdate | REG_DWORD | 自動更新の有効化 |

| AU\AUOptions | REG_DWORD | 自動更新の方法 |

| AU\ScheduledInstallDay | REG_DWORD | 自動更新を実行する曜日 |

| AU\ScheduledInstallTime | REG_DWORD | 自動更新を実行する時刻(時間単位) |

| AU\UseWUServer | REG_DWORD | Windows Updateを使用するか、SUSを使用するかの指定 |

| AU\RescheduleWaitTime*1 | REG_DWORD | 失敗した自動更新を再度実行するまでの待機時間(分単位) |

| AU\NoAutoRebootWithLoggedOnUsers*1 | REG_DWORD | ユーザのログオン時に自動更新が実行された場合にコンピュータの再起動を行うかどうかの指定 |

| *1 SUS 1.0 SP1以降のクライアントのみ対応 |

レジストリ内容の詳細については、マイクロソフトが公開している資料「328010:グループポリシーまたはレジストリの設定を使用して自動更新を構成する方法」を参照してほしい。

| 【328010:グループポリシーまたはレジストリの設定を使用して自動更新を構成する方法】 http://support.microsoft.com/default.aspx?scid=kb;ja;328010 |

| Security Tips Index |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|