特集:バイオメトリクス技術の特徴とPKI

堀添 健

日本セキュアジェネレーション

経営企画室長

2001/11/17

●普及し始めたバイオメトリクス認証

生体的特徴や行動上の特徴を利用して本人認証を行うバイオメトリクス認証技術はかなり以前から使われているが、商用分野で広く使用されるようになったのは比較的最近である。特に、ここ2〜3年の技術的発展には目を見張るものがあり、不特定多数を対象とする本人認証手段として、十分実用的なレベルに到達している。

現在、認証のために利用されているものは、指紋をはじめ、網膜、虹彩、顔、声紋、掌形、静脈パターン、DNA、署名、キーストロークなど、個人を識別できるあらゆる部位や行動が対象となっている。

|

| 図1 主なバイオメトリクス認証方法 |

バイオメトリクス技術が急速に発展した主な理由として次の2点が挙げられる。

- 情報処理能力の飛躍的向上

コンピュータを中心とした情報処理能力の飛躍的向上がバイオメトリクス技術発展の基盤となった。ほとんどのバイオメトリクス技術は、生体自体や行動から発生するアナログデータを基に、認証のためのデータを収集し比較・照合する。例えば、セキュアジェネレーションの指紋認証ユニットを例に取ると、指紋読み取り装置で取得された120Kbytesのイメージデータから、約400bytesの特徴点データを抽出する。これには膨大な量の情報処理が必要となるため、現実的な時間内で行うにはコンピュータ技術の発展が必須であった。

- 読み取る要素技術の発展

バイオメトリクス情報を読み取る技術の発展もまた大きく貢献している。同じく指紋認証を例に取ると、読み取り装置には主に光学方式*1と静電容量方式(半導体方式)*2の2つがあるが、イメージ読み取り部のセンサーや半導体チップ自体の微小化・高性能化が認証精度の飛躍的な向上につながっている。

|

| 表1 日本における指紋認証市場の推移(現状と予測) |

|

*1 プリズムの反射面に置い

た指の凹凸を反射率の違いに反映させ,ディジタル画像化する方式。

*2 半導体のチップの表面に直接接触さ

せた指紋などから静電容量の差などを用いてその凹凸を認識させる素子を用いた方式。

|

|

●ほかのセキュリティ技術と相性の良いバイオメトリクス技術

バイオメトリクス技術は、生体的特徴や行動上の特徴を利用して本人認証をする技術であるため、さまざまなセキュリティ技術の中でも分かりやすい特徴を持っている。この特徴が、既存のセキュリティ技術や手法との間で競合するのではなく、むしろ逆に「相性が良い」と認識されているゆえんにもなっている。

認証の対象範囲をネットワークによって支えられているコンピュータ・システムを軸に考えると、セキュリティ技術の目的は、情報の守秘性(Confidentiality)、完全性(Integrity)、可用性(Availability)の3つに集約される。これらの目的を実現する基盤技術として用いられるのが暗号技術であり、すべての情報セキュリティ技術は、暗号技術と切り離して考えることはできない。これはバイオメトリクス技術を情報セキュリティのために利用する場合も同様である。

|

守秘性(Confidentiality)

|

|

完全性(Integrity)

|

|

可用性(Availability)

|

|

| セキュリティ技術の目的 |

そのうえで、おのおのの情報セキュリティ技術が対象とする方向性は大きく2つに分類される。

- 情報自体のセキュリティ保持を目的とする

- 情報に対するアクセス権限の規定を目的とする

そして、実際にはほとんどの場合、この2つの技術が相互に結び付いた形でユーザーに提供されることになる。

●本人認証手法の種類

いうまでもなくバイオメトリクス技術は、このうちの後者、つまり「情報に対するアクセス権限の規定」を得意分野とするものであり、システムにアクセスした個人が、システム上に登録されている(あるいは登録されようとしている)どの「ユーザー」であるかを、システムに識別・認証させる技術である。

個人を認証する方法には、「本人しか知らない知識によって認証を行うもの(What you KNOW)」、「本人しか持っていない物で認証を行うもの(What

you HAVE)」、そしてバイオメトリクスが行っている「本人の生体的特徴または行動上の特徴によって認証を行うもの(What you ARE)」の3つがある。これらは単独で使われる場合もあるが、必要とされるセキュリティ・レベルによっては、このうちの複数を組み合わせて本人認証を行うことになる。

本人しか知らない知識があることで

認証を行う |

What you KNOW |

本人しか持っていない物を所持している

ことで認証を行う |

What you HAVE |

本人の生体的特徴または行動上の特徴に

よって認証を行う |

What you ARE |

|

| 個人を認証する方法とは |

●知識による認証

本人しか知らない「知識」を認証に利用する代表例は「パスワード」である。一般的に利用されている本人認証手段としては最も使われている手法であり、システムへの実装も比較的容易に行える。ただし、ユーザーの側から見ると、適切なセキュリティレベルを保持するためには、少なからず負荷が利用者にかかることになる。もともとパスワードという手法自体が銀行のATMをはじめとするコンピュータ・システムの導入をきっかけとして広範に使われるようになったものであり、例えばATMカードをみても、非常に高い割合で本人または近親者の生年月日や電話番号、車のナンバーなどが使われているのが実態だろう。6けたないし8けた以上の無意味な文字列から作成されたパスワードを、最低でも3カ月おきに更新するという運用をシステムの全ユーザーに徹底するのは、容易なことではない。

●所持品による認証

本人しか持たない「物」を認証に利用する代表例は、銀行の「ATMカード」やワンタイムパスワードの「トークン」、「ICカード」などである。

PC本体やICカード内に格納されている電子署名のための秘密鍵も、この範ちゅうに入る。これらは認証に利用する「物」自体の偽造の難しさに比例してセキュリティ強度が高まるとされており、実際にトークンやICカードを偽造することは現在の一般的技術では不可能に近い。この方式は、基本的には前出の知識を利用した認証方式と比較してセキュリティ強度は高いといえるものの、ケースによってはより脆弱な面を露呈してしまう危険性に留意する必要がある。

例えばパスワード方式の場合、適切な設定を行った場合には、悪意ある第三者による辞書攻撃*3やブルートフォース攻撃*4に対してさえも十分な強度を持つ。

これに対し、「物」だけによる認証では、カードやPCなどの物自体の紛失や盗難によって、比較的容易になりすましの危険が発生する。そのため、この方式を利用した本人認証を行う場合、一定レベル以上のセキュリティ強度を保つためには、必ず「物」による認証以外の他方式と組み合わせる必要がある。また、認証に利用する「物」を貸与するなど、本人が協力した場合のなりすましに対しては、知識による認証方法と同様に、セキュリティ強度を保ち得ないという弱点も有している。

|

*3 暗号解読のためにパスワードに使われそうな単語を集めた辞書を使い、その中の単語を片っ端から入力して行う攻撃法。

*4 暗号解読のために鍵を総当りする古典的攻撃法。

暗号化されたパスワードファイルに対して同じアルゴリズムを何度も繰り返し実行する総当り攻撃。

|

|

●バイオメトリクス技術による認証

本人の生体的特徴や行動上の特徴を利用したバイオメトリクス認証は、認証のために用いる媒体が本人から切り離すことができないという特性から、上記の2方式と比較してセキュリティ上の独自な優位性を持っている。

バイオメトリクス認証として現在一番普及している指紋をはじめ、網膜や虹彩、顔、声紋、掌形、静脈パターン、署名などは、いずれもこの特性を利用した認証方式である。これらのバイオメトリクス認証は、セキュリティ強度、利用の容易性、実装コスト、ユーザーの受容性の観点から見て、おのおのが独自の優位点を持っており、例えばセキュリティ強度1つを見ても、方式ごとの差異は小さくはない。

セキュリティ面から見たバイオメトリクス認証方式の特徴は、次の2点に集約される。

- 認証に利用される媒体は基本的に常時本人の管理下にある

指紋や網膜が本人の意思に反して本人の管理下を離れる事態は、一般的なセキュリティ対策を考えるうえでは想定する必要がないだろう。そのため、認証に使われる媒体を持っているということだけで本人認証を行ったとしても、ほとんどの場合は問題にならない。

- ユーザーの負担が比較的少ない

ユーザーはパスワードなどの文字列を正確に記憶する必要も、カード類を常時身に着けておく必要もない。このことは、単にユーザーの側だけのメリットではなく、すべてのユーザーへの徹底が容易なことと、再発行や再交付の必要性がほとんどないことによりTCO(Total

Cost of Ownership:システム所有のためのトータルコスト)が削減されることから、システム管理部門にとっても大きなメリットを生み出す。

これらの特徴に対し、バイオメトリクス認証方式が持つ脆弱性についても配慮すべき点がある。それは、認証に利用される媒体の複製を作成することが容易かどうか、という点である。例えば指紋による本人認証を活用する場合、指紋自体を強奪される危険性は一般的には考慮する必要はないものの、指紋の複製が簡単に作成できるようでは、システムのセキュリティレベルは低くならざるを得ない。

指紋に限らず、バイオメトリクス認証で利用される媒体は、基本的に生体の一部または行動上の特徴であり、その複製を作成することはICカードやトークンを複製することに比べれば容易だろう。しかし、例として挙げられることの多い指紋の偽造についても、本人の協力なしに残留指紋から認証システムのチェックを通過できるレベルの指紋を作成するには、現実的には研究室レベルの設備を必要とする。

媒体自体の偽造に関するリスクは認識する必要があるものの、実際の情報システムに対する脅威としての対策の優先性はそれほど高くはないだろう。

|

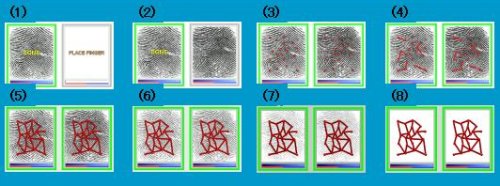

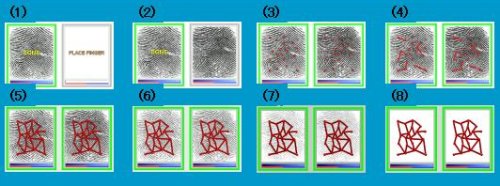

| 参考1 指紋認証の特徴点処理とマッチングのプロセス |

|

|

参考2 指紋認証の特徴点抽出のプロセス(2回読込方式)

|

|

|

|

Page 1

急速に発展したバイオメトリクス技術

セキュリティ技術の中でも分かりやすい特徴

|

| |

Page

2

PKIとバイオメトリクスの強み、弱み

PKIを強化するバイオメトリクス技術

|

|

Security&Trust フォーラム 新着記事

Security & Trust 記事ランキング

本日

月間