「内部統制のためのログ活用セミナー」

基調講演/パネルディスカッションレポート

内部統制とエンジニアをつなぐのはログだ!

宮田 健

@IT編集部

2007/3/2

2007年2月16日、青山ダイヤモンドホール(東京都港区)にて「内部統制のためのログ活用セミナー」(主催:アイティメディア株式会社 @IT情報マネジメント編集部)が開催された。本記事では終始和やかな雰囲気で行われた基調講演と、エンジニアの視点による意見が交わされたパネルディスカッションの様子をレポートする。(編集部)

ログで「上司の締め付け」ができる?!

ログで「上司の締め付け」ができる?!

|

独立行政法人 情報処理推進機構 セキュリティーセンター 研究員 園田道夫氏 |

セミナーは独立行政法人 情報処理推進機構(IPA)セキュリティセンターの園田道夫氏による基調講演、「ログで何ができるのか?」でスタートした。園田氏はまずログ管理の基本となっている内部統制の目的について触れ、統制とは締め付けること、そしてその対象を「エラい人」と定義した。不祥事とは権限の乱用であり、それが可能なのは権限を持っている人たち、つまり重要なポストに就いている経営者や経理担当者、プロジェクト管理者などである。その人たちを締め付けるのが内部統制であり、エンジニアの首を絞めるものではないということだ。

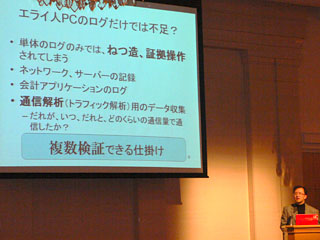

そのためにコンピュータによるすべての活動をログとして出力し、監視することが理想的であるが、現実的には難しいと園田氏は語る。そこで特に注目すべき監視項目として、「PC」「サーバ」「ネットワーク」「会計システム」を挙げた。これらのログを取得し、監視する必要がある。

「変な動き」を知るために必要な4種のログ

「変な動き」を知るために必要な4種のログ

これらのログを取得することで分かることとは何か。園田氏は以下のようにまとめた。

対象 |

具体的には |

何が分かるか |

| PCログ | ・イベントログ |

どのアプリケーションを使ったのか |

| サーバログ | ・ファイルアクセスログ |

どのファイルにいつ、誰がアクセスしたのか 誰と誰が、いつ通信したのか |

| ネットワークログ | ・ルータ |

誰と誰が、何をやりとりしたのか (より下位レベルでの情報) |

| 会計システム | ・会計パッケージソフトの監査ログ | どんな会計データを誰が、いつ、どうしたか |

| 【参考】 プリフェッチログについては以下の記事を記事をご参照ください Windows XPとは何か?(18) アプリケーション起動の高速化 http://www.atmarkit.co.jp/fwin2k/special/winxp_over/winxp_over_19.html |

これらの情報により、ファイル、アプリケーションをいつ誰が操作したのかが分かるだけではなく、1つのログを改ざんされてもほかのログで補完ができるため、複合的な検証が行えることが利点である。また、会計システムについてはERPパッケージに用意されている監査機能を用いることで、誰がどのような操作を行っているかを常に記録することが必要だ。

さらに園田氏は、何かが起きてからデータを取るのではなく、平常時のトラフィック量を把握しておくことが重要であると語った。例えば横領や使い込みなどの不正操作を行う場合、データの取扱量や処理頻度が大きく変化する。その変化量を知るためには、「異常ではない状態」を知っておく必要があるのだ。

また、「電子的なデータだけではなく、人間の振る舞いもチェックすべきであり、こちらの方が検知確度は高いかもしれない」とも語る。システム的なチェックも当然ながら、「急に羽振りが良くなった」「行動が以前と変わった」というような人間的なサインも重要である。

|

| 複数のログを取ることが重要である |

アピールこそが予防策、しかしすべてを明かす必要なし

アピールこそが予防策、しかしすべてを明かす必要なし

ログを戦略的に取得することで、不正操作があったとしてもその痕跡から調査を行うことができる。では、このような不正操作自体を予防することはできないのだろうか。園田氏はこれらのログ取得をアピールすることにより、「すべての行動は記録されている」という印象を与え、心理的なハードルを上げることで不正を防止できるのではないかと語る。監査役に対するレポートを社内にも公開し、情報を流通させることで「こんなことまで分かってしまう」という想像をさせることが抑止効果を生むのである。

ただし、具体的な手法を明かす必要はない。「どのような方法かは分からないけれども、情報システム部はログを消しても復元できるし何をやっても行動を追いかけてくる」という印象を与えることで、予防のための効果を最大化できる。これを園田氏は「技術を『魔法化』する」と呼び、外部に対しては方法をブラックボックス化することを勧めた。

園田氏は最後に「仮想敵は経営者、しかし、アプローチはあくまでフェアに」とまとめた。経営者は経営の権限を持っているが、システム上のログに対するアクセス権限まで渡す必要はない。内部統制の主役は経営者だけではなく、エンジニアも「ログの管理・活用」という重要な役割を担っているのである。

| 【関連記事】 初級システム管理者のためのセキュリティ入門「にわか管理者奮闘記」 http://www.atmarkit.co.jp/fsecurity/rensai/beginner01/beginner01.html |

1/2 |

| Index | |

| 内部統制とエンジニアをつなぐのはログだ! | |

| Page1 ログで「上司の締め付け」ができる?! 「変な動き」を知るために必要な4種のログ アピールこそが予防策、しかしすべてを明かす必要なし |

|

| Page2 エンジニアの視点で語る「ログ活用」 ログ活用とは「可視化」なり ログ管理ツールを買わせる秘策は? |

|

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|