Windows 10の「セキュリティ設定」を素早く構成しよう:Microsoft 365で実現! Windows 10のモダン管理[実践編](第2回)

本稿では「Windows 10のモダン管理」を実際に設定して展開していきます。モダン管理の手法は管理者の負担を軽減できるだけでなく、ユーザーのPCの選択肢も広がる最新の運用管理手法です。また、Windows 10は常に進化しており、このモダン管理を最適化し次々と新しい機能を提供しています。この機会にモダン管理を実現し、Windows 10へとアップグレードしましょう。

はじめに

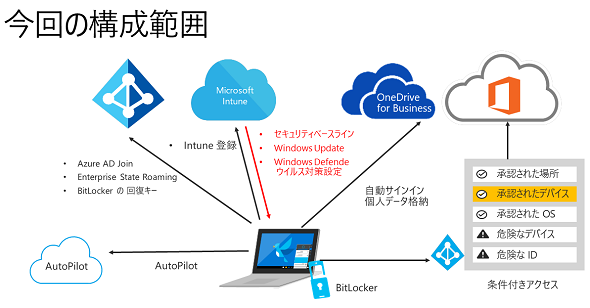

前回はシンプルな環境でWindows 10を「Autopilot」で展開し、「Microsoft Intune」(以下、Intune)で管理できるところまで解説しました。この端末はどこでもセットアップすることができ、十数分で自分の環境を整備できたはずです。ただし、OSアップデートなどの設定が何も行われておらず、Windowsのデフォルト設定の動作に任せています。

今回はセキュリティ設定やアップデート設定を管理者から展開し、ある程度強制力を持たせた形で管理できるようにします。そして、今回も非常にシンプルで少ない設定で目的を実現させます。

今回の設定内容

- セキュリティベースラインの利用

- Windows Updateの適用の強制

- Windows Defender ウイルス対策の設定のユーザーの変更を禁止

超強力! セキュリティを手軽に向上するセキュリティベースライン

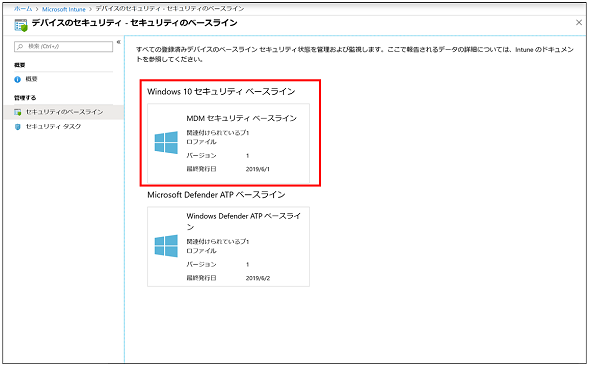

Intuneには2019年5月から、MDM(モバイルデバイス管理)のセキュリティベースライン機能が一般提供されました。この機能は、数あるWindowsのセキュリティ設定でMicrosoftの専門家がお勧めする設定をまとめて構成できるものです。

端末のセキュリティ設定はどこから手を付けてよいか分からない、といった意見をよく聞くのですが、この設定が文字通り最初の一歩、「ベースライン」となります。まずはこの設定で試用を始めて、自社の運用と合わない部分の設定を微調整することで、大幅に検討時間を短縮できるとともに、今まで見落としていたセキュリティ設定にも気付くことができます。

それでは、セキュリティベースラインの設定を行っていきましょう。

note:セキュリティベースラインはWindows 10のアップデートなどに伴い、定期的にアップデートされます。しかし、設定したセキュリティベースラインは自動的にアップデートが行われません。新しいベースラインが提供された場合には、明示的に「バージョンの変更」を行う必要があります。

ベースラインの詳細情報は以下を定期的に参照ください。

・Windows MDM security baseline settings for Intune(英語)

セキュリティベースラインの設定

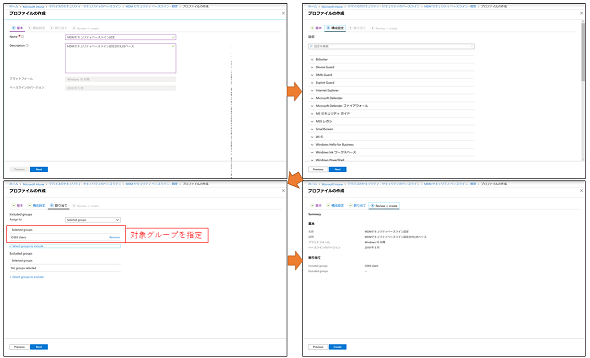

まずは、プロファイルを作成します。

設定箇所

Microsoft Intune > デバイスのセキュリティ - セキュリティのベースライン

セキュリティベースラインの画面から「MDM セキュリティ ベースライン」を選択します。

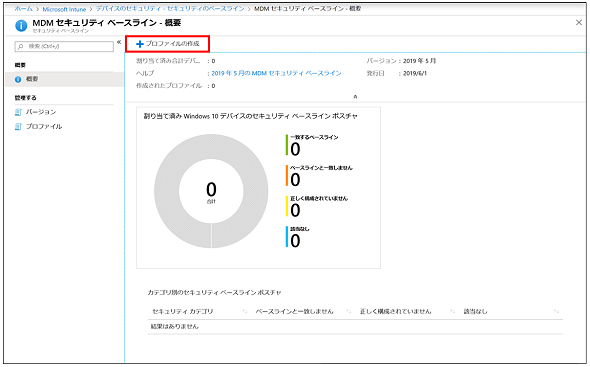

概要画面が表示されますので、「プロファイルの作成」を選択します。

今回はデフォルトのまま設定します。次の画面のように基本情報だけ設定して作成します。

割り当て画面では適用するグループを選択します。

これで設定は完了です。そのままPCに配信されるのを待ちます。

セキュリティベースラインの設定の確認

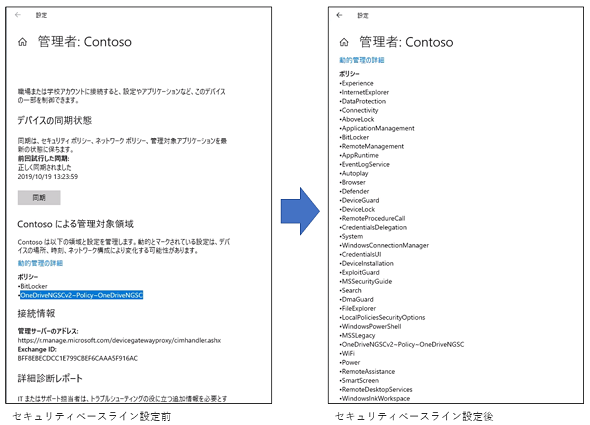

セキュリティベースラインが適用されているかどうかは、設定画面で確認できます。クライアントの設定画面から以下の場所を確認します。

設定箇所

設定 > アカウント > 職場または学校にアクセスする > [ユーザー名] > 情報

設定画面で端末の設定情報が表示されます。管理対象領域にIntuneから配布されたプロファイルの情報が表示されるのですが、セキュリティベースラインを適用すると多くのポリシーが適用されていることが分かります。

各社でこれらのポリシー設定を一から検討することは難しいですが、Microsoftが推奨する構成を適用するだけで、これらが一度にカバーされるため、工数をかけなくても高いセキュリティレベルの構成が得られます。

セキュリティベースラインでは、USBメモリに「BitLockerドライブ暗号化」を強制します。暗号化していないUSBメモリは、「読み取り専用」で利用できます。設定した端末にUSBメモリを挿入すると、BitLockerの暗号化を促すダイアログが表示されます。その他にもさまざまな設定が行われているので、設定項目を確認して試してみてください。

ここまでできれば設定は完了です。実際にさまざまな環境で利用して、不便がないかどうか試してみてください。運用に合わない項目があれば見直しを検討してみてください。

更新プログラムの適用をちょっとだけ強制する

標準のWindows 10の更新プログラムは、新しい更新プログラムが公開されたら自動的にバックグラウンドでダウンロードが行われ、適用準備が整ったらユーザーに通知が送られます。最新のWindows 10ではユーザーのワークタイムを学習して、通常使ってない時間帯に適用されるようになっています。更新がインストールされるとユーザーに再起動が促されます。

このような動作により、更新プログラムが順次適用されていくように工夫されているのですが、この設定はユーザーが自由に変更することができます。そのため、適用状況がバラバラになってしまう可能性があるのですが、ここを企業の適用ポリシーにできるだけ合わせるように設定することが可能です。その設定が「Windows 10 更新リング」です。

更新プログラムの設定方法

設定箇所

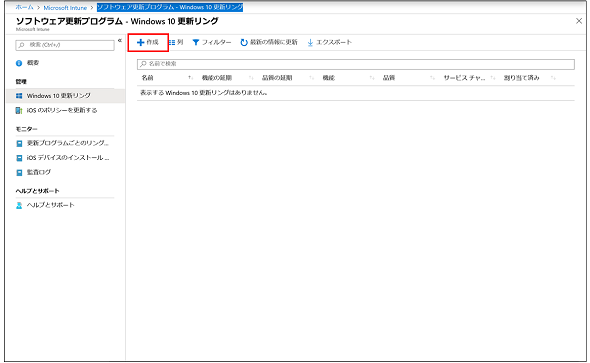

Microsoft Intune > ソフトウェア更新プログラム - Windows 10 更新リング

更新リングは、Windows 10の更新設定をIntuneから適用する機能です。グループごとに異なった展開計画を立てることができます。

下記の画面から「作成」を選び、新しいWindows 10 更新リングを作成します。

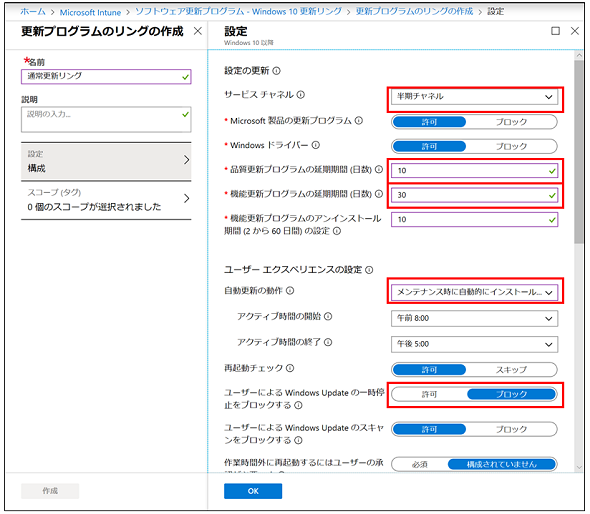

下記が設定内容の画面です。今回は以下の設定を行います。

- サービスチャネルを半期チャンネルにする

- 品質更新プログラムは10日遅れで適用する

- 機能更新プログラムは1カ月遅れで適用する

- 自動更新の動作は「メンテナンス時に自動的にインストールを行う」を選択する

- ユーザーによるWindows Updateの一時停止を許可しない

上記設定の場合、品質更新プログラムは10日遅れで適用されます。もし、修正モジュールに問題が生じた場合は、この猶予期間内に適用を中止(延期)することができます。

また、更新で再起動が必要な場合は、ユーザーに再起動を求めるメッセージが最大で7日間表示され、その後、強制的に再起動されます。これらの設定により、適用開始まで一定期間を空けた上で、一定期間経過後は、強制力を持って更新プログラムを展開することができます。

設定は皆さまの状況に応じて適切に変更いただきたいのですが、簡単な設定変更でも更新プログラムの適用を確実に行うことができます。ユーザーの作業を妨げないようにしていますが、この設定くらいから始めて、自社に最適な構成を検討してみてください。

他にも、月の何日に強制的に自動更新をかけるなどの設定も可能です。日本のIT部門にはこちらの方がなじみがあるかもしれません。

note:Windows 10 バージョン1903から更新チャネルに変更があり、今後は「半期チャンネル(対象指定)」(SAC-T)がなくなり、「半期チャネル」(SAC)のみに統一されます。もともと、Windows 10の新バージョンの一般向けリリース日にSAC-Tが、その2〜3カ月後にSACが提供されていました。今後はWindows 10の新バージョンの一般向けリリース日にSACは提供されます。

上記の変更に伴う緩和策として、SACを選択している場合、バージョン1903は暫定的に設定した遅延日数に対し「+60日」の設定で提供が開始されます。バージョン1909からはその措置がなくなり、設定した遅延日数通りに提供が開始されます。

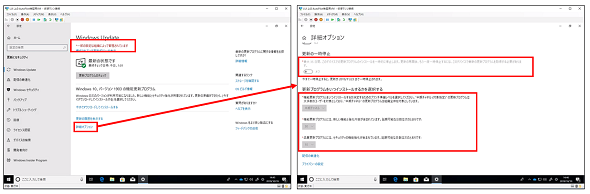

更新プログラムの設定の確認

設定が反映されると、ユーザー側で更新の適用に関する設定の変更はできなくなります。以下はクライアントの設定画面になります。設定のWindows Updateの画面に「一部の設定は組織によって管理されています」と表示されていれば、Intuneでの設定が反映されています。詳細画面を見ると、今回展開した項目のユーザーによる変更ができなくなっています。

設定箇所

設定 > 更新とセキュリティ > Windows Update

Windows Defender ウイルス対策の設定を変更できなくする

「Windows Defender ウイルス対策」は、Windows 10に標準搭載されるマルウェア対策機能です。最近では検出率の評価も高く、企業でも標準で利用されることが多くなっています。コンシューマー向けにも提供されているので、デフォルト設定で何も気にせず、自動運用が可能な設計になっています。

ただ、この設定を変更させたくないという要望もありますので、今回はWindows Defender ウイルス対策の自動更新と設定を管理者から展開し、ユーザー側での操作を禁止します。ネットワークにつながっていれば、自動的に定義ファイルの更新が行われ、定期的にスキャンが実行されるようになります。

Windows Defender ウイルス対策の設定方法

Windows Defender ウイルス対策には非常に多くの設定項目があります。今回の構成はWindows標準の設定を利用し、ユーザーによる設定変更の禁止だけ設定します。

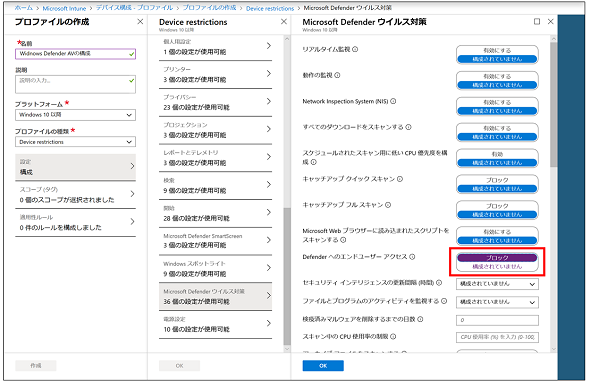

下記がWindows Defender ウイルス対策の設定画面です。設定画面を見ると項目が多くて何を設定したらよいのか分からないかもしれませんが、実は本稿の最初で設定したセキュリティベースラインの幾つかの項目がこの中にあります。つまり、今回は細かく設定するよりは、ベースラインでの推奨設定に任せています。今後の記事で「Windows Defender Advanced Threat Protection(ATP)」のベースライン設定も行います。そこで新たに設定が追加されます。

設定箇所

Microsoft Intune > デバイス構成 - プロファイル > プロファイルの作成

まずは、新しいデバイス構成プロファイルを作成します。

プロファイルの作成画面でプロファイルの種類を「Device restrictions」、項目は「Windows Defender ウイルス対策」「Defender へのエンドユーザーアクセス」をブロックに設定します。

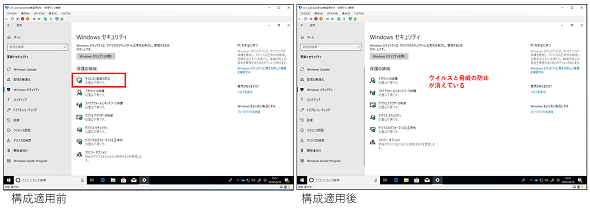

Windows Defender ウイルス対策の設定の確認

設定が反映されると「Windows セキュリティ」の画面の「ウイルスと脅威の防止」の項目が表示されなくなり、ユーザーに変更できなくなっています。

設定箇所

設定 > 更新とセキュリティ > Windows セキュリティ

まとめ

いかがでしたでしょうか。Intuneには非常に多くの設定項目があります。そして、その設定項目は日々進化して増えています。一つ一つの設定を細かく見て設計するのもよいのですが、Microsoftの専門家が推奨するセキュリティ設定をベースに調整していくのも効果的かと思います。

次回はモバイル端末のみならず、今後の端末利用には欠かせない機能であるMicrosoft Defender ATPの設定展開とその効果について説明したいと思います。

関連記事

- Windows Defender ウイルス対策の効果と Microsoft Defender ATP によるインシデントレスポンスの一次対処の自動化のご紹介

- ついにメール調査も自動化! Office 365 Advanced Threat Protection によるメールの自動インシデント対応

- Office 365 攻撃シミュレーターの使い方――インシデントに強い組織を作る

- Windows 10の基本設定を「Autopilot」で展開しよう

- ここで使える Azure Sentinel――クラウド時代のセキュリティ管理のハブに!

- Windows Information Protection を正しく知る 〜設定編〜

- Windows Information Protection を正しく知る

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を!

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本マイクロソフト株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2019年11月20日

関連記事

- Windows Defender ウイルス対策の効果と Microsoft Defender ATP によるインシデントレスポンスの一次対処の自動化のご紹介

- ついにメール調査も自動化! Office 365 Advanced Threat Protection によるメールの自動インシデント対応

- Office 365 攻撃シミュレーターの使い方――インシデントに強い組織を作る

- Windows 10の基本設定を「Autopilot」で展開しよう

- ここで使える Azure Sentinel――クラウド時代のセキュリティ管理のハブに!

- Windows Information Protection を正しく知る 〜設定編〜

- Windows Information Protection を正しく知る

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を!

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは