いつものアイコンを“オリジナル”にして先手を打て:セキュリティTips for Today(2)(1/3 ページ)

襲いかかる脅威の性格を学び、それに対抗する1つの方法を知り、セキュリティ対策の手数を増やしましょう。すぐに使えるTipsを紹介する連載第2回では、アイコンを偽装するマルウェアへの対策を考えてみます(編集部)

「不審なファイルをクリックするな」への違和感

皆さんこんにちは、飯田です。企業のセキュリティ管理者の方から、ユーザーが不用意に不正プログラムをクリック(実行)してしまい、ウイルス感染の被害があとを絶たないという相談を受けることがあります。昨今、セキュリティ対策の一環として不正プログラム対策に関する勉強会や外部研修への参加を義務付けている企業も多くなっています。しかし、それでも不正プログラムをクリックしてしまうユーザーがいるのも事実です。

では、なぜ不正プログラム感染の被害が思うように減らないのでしょうか。私はセキュリティ教育の中で合言葉のように使われている「不審なファイルをむやみにクリックしない」というフレーズに少々違和感を覚えます。当然のことながら、「不審なファイル」は絶対に実行してはいけません。しかし、すべての不正プログラムが一目で「不審なファイル」として見分けることができるのでしょうか。

さて、話を少し変えますが、ウイルス作者は自分たちが作成した不正プログラムを、どのようにすればターゲットとなるユーザーがクリックし、感染してくれるのかを考えています。ウイルス作者は、不正プログラムに感染させる確率を上げるにはどのような偽装を施せばよいのか、またどのような手段、経路で不正プログラムをユーザーへ送り込めば、効果的にそれに感染してくれるのかを分析しています。

もちろん、不正プログラムの中にはクリックさせることなく、OSやアプリケーションの脆弱性を悪用して感染させるものもありますので、さまざまな手法を用いて不正プログラムに感染させるという状態を作り出すことに工夫を凝らしていることがうかがえます。

「見慣れた」を攻撃の糸口にするアイコン偽装

不正プログラムが古くから使う手法の1つに、アイコン偽装という手口があります。今回はこのアイコン偽装という手口について話をしてみたいと思います。

Windowsではファイルの種類をアイコンという画像イメージで表現し、ユーザーへ視覚的に伝える機能が実装されています。Windowsはこの機能によって直感的な操作を可能にしているといっても過言ではないでしょう。

図1のように、アイコンを見るだけで、フォルダやメモ帳もしくはPDFファイルなどと見分けることができ、視覚的にファイルの種類を判断できるので利便性向上に一役買っています。

しかし、ユーザーにとって便利な機能は、ウイルス作者にとっても便利な機能なのです。

PE(Portable Executable)型ファイル【注1】という言葉をご存じでしょうか。簡単に説明すると、EXEファイルに代表される実行ファイルのことを指します。このPE型のEXEファイルには、「.rsrc」セクションという領域が存在し、そのセクション内で指定されているアイコンイメージを、ファイルのアイコンとして表示できます。端的にいってしまうと、EXEファイルには表示アイコンの情報が格納されていて、そこで指定されたアイコンイメージをファイルのアイコンとして表示しています。

【注1】

PE型ファイルについて詳細に説明すると、それだけで本が1冊書けてしまうほど奥が深いものなので、ここでは本記事に関係する部分について簡単に説明しています。

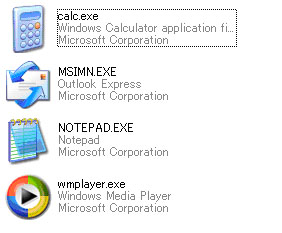

図2 実行ファイルに付けられたアイコンの例

calc.exe……計算機ソフトウェア

MSIMN.EXE……電子メールソフト

NOTEPAD.EXE……テキストエディタソフトウェア

wmplayer.exe……マルチメディアコンテンツ再生ソフトウェア

通常は図2のように、アプリケーション固有の機能を連想させるイメージがアイコンとして表現されていることが多く、これによってユーザーが視覚的にそのアプリケーションの機能を理解することに役立てています。

しかし、ウイルス作者はこのPE型ファイルの機能を逆手に取り、不正プログラムのアイコンを偽装することによって、ユーザーに不審なファイルと意識させることなく、思わずクリックさせてしまうような細工をするケースがあります。

今回は、不正プログラムのアイコン偽装の中でも特にユーザーが引っ掛かりやすいものについて紹介したいと思います。

Copyright © ITmedia, Inc. All Rights Reserved.