セキュリティの強化に役立つグループポリシー設定:基礎から分かるグループポリシー再入門(5)

「グループポリシー」で設定できることは多々あるが、どんな組織でも必ず考慮しなければならないのがセキュリティだ。今回は、セキュリティの強化でぜひ活用したいグループポリシー設定を紹介する。

セキュリティ設定にグループポリシーが有効な理由

グループポリシーはActive Directoryドメインに参加しているユーザー/コンピューターに、さまざまな設定を一括で適用できる機能である。特に、複数の設定を一つにまとめた「グループポリシーオブジェクト(GPO)」を対象のドメインにリンクすれば、ドメインに参加している全てのユーザー/コンピューターにその設定が反映される。つまり、組織内(ドメイン内)の全ユーザー/コンピューターに漏れなく設定を強制することができるのだ。

これは、組織でセキュリティを考える上では非常に重要である。なぜなら、セキュリティ対策は一部のコンピューターだけではなく、組織の管理対象となる全てのコンピューターに対して行うものだからだ。

管理対象のコンピューターには全て漏れなくセキュリティ設定を適用したい組織にとって、グループポリシーは「うってつけ」の機能になる。以降では、セキュリティに有効なグループポリシー設定を具体的に見ていこう。

ファイアウォールの受信ポートを制御する

Windowsには「セキュリティが強化されたWindowsファイアウォール」(以下、Windowsファイアウォール)と呼ばれる、クライアントファイアウォール機能が搭載されている。Windowsファイアウォールの特徴は、特定の役割や機能、アプリケーションをインストールすると、自動的に必要なファイアウォール機能を有効にして、通信が可能な状態にしてくれることだ。しかし、見方を変えれば、アプリケーションをインストールするだけで、勝手にファイアウォールの穴が開くということでもある。

そこで、管理者はグループポリシーで強制的にWindowsファイアウォールを設定し、クライアントがアプリケーションをインストールしても、アプリケーションが使用するTCP/IPのポートを勝手に開かないように構成できる。これにより、組織で使用するPCのセキュリティレベル低下を防ぐことができる。

実際の設定は「グループポリシーの管理」管理ツールを起動し、適用したいグループポリシーオブジェクト(GPO)を右クリックして「編集」を選択し、表示されるGPOの編集画面から次の項目を開いて行う。

Windowsファイアウォールを構成するための設定

- 「コンピューターの構成」−「ポリシー」−「Windowsの設定」−「セキュリティの設定」−「セキュリティが強化されたWindowsファイアウォール」−「セキュリティが強化されたWindowsファイアウォール」

「セキュリティが強化されたWindowsファイアウォール」の設定項目には「受信の規則」と「送信の規則」があるが、ここではコンピューターがパケットを受信する際のルールを定めた「受信の規則」を確認する。

例えば、コンピューターで「リモートデスクトップ」を有効にすると、リモートデスクトップに対応するファイアウォールルールが自動的に構成される。これを制限したい場合は、リモートデスクトップのルールで「受信」を「拒否」に構成すると、リモートデスクトップが利用できなくなる。

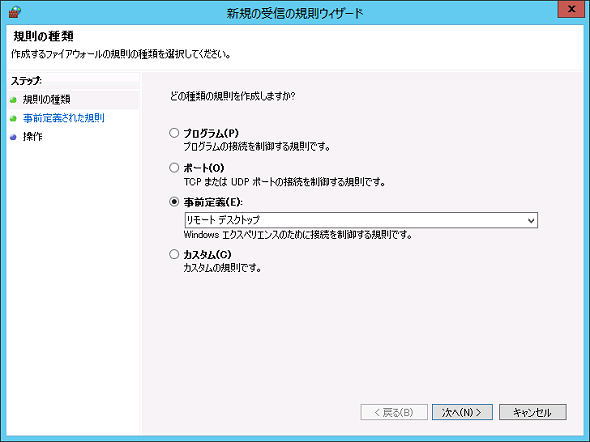

設定は「セキュリティが強化されたWindowsファイアウォール」→「受信の規則」から、「新しい規則」を作成して行う。ここにはリモートデスクトップをはじめ、さまざまな通信(アプリケーション)に対応したルールが事前に用意されている。新しい規則を作成するウィザード(新規の受信の規則ウィザード)で、「事前定義」→「リモートデスクトップ」を選択し、作成したルールに対して通信をブロックするように構成する(画面1)。

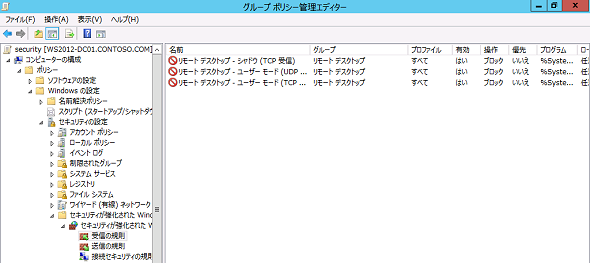

以上の設定により、GPOの編集画面内にリモートデスクトップの通信を拒否するルールが追加される(画面2)。後はクライアントコンピューターにグループポリシーを適用すれば完了だ。なお、グループポリシーから設定したファイアウォールルールは強制されるため、クライアントコンピューターでは変更することができなくなる。

サインイン時のパスワードをコンピューターに保存させない

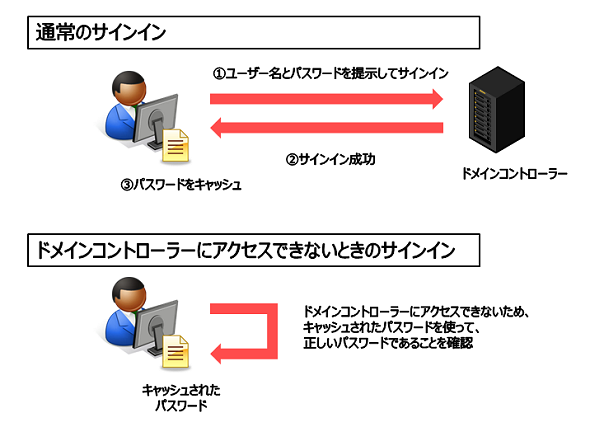

ドメインに参加しているコンピューターは、サインイン時にパスワードを入力すると、ドメインコントローラーと通信してパスワードの確認が行われ、正しい場合にサインインが成功する。そして、サインインが成功すると、パスワードがクライアントのディスク内に保存(キャッシュ)されるようになっている。この仕組みにより、万が一、サインイン時にドメインコントローラーと通信ができなくても、入力したパスワードはキャッシュされたパスワードと比較され、正しいかどうかが確認される(図1)。

ところが、この仕組みではパスワードがコンピューターに残ったままになるため、マルウエアへの感染などでパスワードが盗難/漏えいする可能性が生じる(ここではパスワードのキャッシュ方法などの細かい説明は省略する)。もし、パスワードをコンピューター内に残したくないのなら、次のグループポリシーを活用しよう。

パスワードをローカルに保存しないための設定

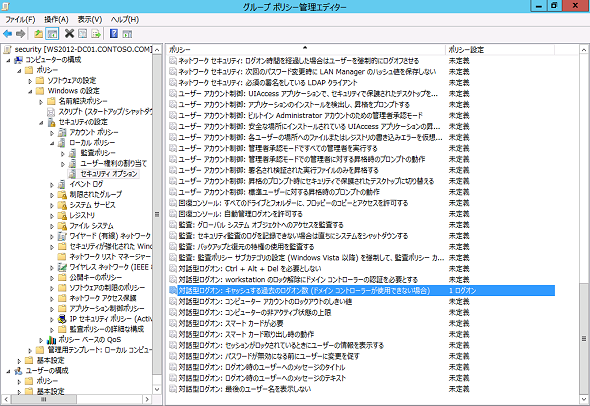

- 「コンピューターの構成」−「ポリシー」−「Windowsの設定」−「セキュリティの設定」−「ローカルポリシー」−「セキュリティオプション」−「対話型ログオン:キャッシュする過去のログオン数」(画面3)

「対話型ログオン:キャッシュする過去のログオン数」項目は、数値で設定する。OSによって異なるが、既定では10ユーザー分のパスワードをキャッシュするようになっている。この数値を小さくすることで、キャッシュするパスワード数を減らすことができる。

このとき注意したいのが、キャッシュするパスワード数を「0」(ゼロ)にしてしまうことだ。キャッシュするパスワードをゼロにすれば、パスワードが全くキャッシュされなくなるので、最大のセキュリティ効果が期待できる。しかし、前述のようにドメインコントローラーと通信できない場合は、パスワードを確認できなくなるため、ローカルコンピューターにサインインすることができなくなる。

社内にあるデスクトップPCであれば、常時ドメインコントローラーと通信できるのでキャッシュをゼロにしてもよいかもしれないが、外出先などに持ち出し、ドメインコントローラーと接続できない環境でもサインインしなければならないノートPCではこの設定をするべきではないだろう。

少なくとも、設定を「1」にして、普段サインインする際のパスワードは保存されるようにしておくことをお勧めしたい。

シャットダウン時にページファイルを削除する

ZIPなどの仕組みを利用してファイルを暗号化する方法は、今でもよく利用されている。しかし、ファイルは暗号化が解除されると、一時的にメモリ上に保存されることが多い。もし、そのデータが仮想メモリ上に保存されてしまうと、仮想メモリの実態はファイルであるため、結果的に暗号化が解除された状態でデータがファイルとして保存されることになる。

仮想メモリで使用されるファイル(ページファイル)がディスク上に残ったままだと、PCが盗難された場合などに、ページファイルから重要なデータが漏えいする可能性が出てくる。PCのシャットダウン時には、ページファイルも同時に削除するようにしたい場合は、以下のグループポリシー設定を利用しよう。

仮想メモリのページファイルをクリアする設定

- 「コンピューターの構成」−「ポリシー」−「Windowsの設定」−「セキュリティの設定」−「ローカルポリシー」−「セキュリティオプション」−「シャットダウン:仮想メモリのページファイルをクリアする」

この設定を有効にすると、PCのシャットダウン時にページファイルが削除されるため、PCが盗まれたとしても、少なくともページファイルからデータが漏えいすることはなくなる。

本来であれば、「BitLockerドライブ暗号化」などの機能を使ってディスクを丸ごと暗号化するのが一番確実な方法となるが、諸般の事情でディスクを暗号化できないような場合にはぜひとも活用したい設定だ。

サインイン時にセキュリティポリシーを確認させる

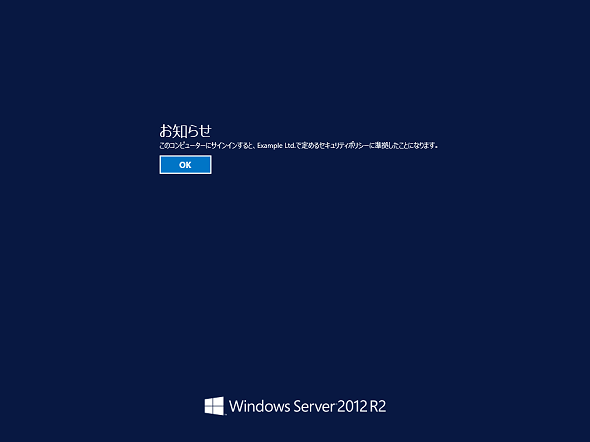

会社支給のPCなどでは、使用時に規約(セキュリティポリシー)を確認させたいという場合がある。以下のグループポリシー設定を利用すると、サインイン画面で利用規約に当たる文字列を表示させることができる。

ログオン時にメッセージを表示させる設定

- 「コンピューターの構成」−「ポリシー」−「Windowsの設定」−「セキュリティの設定」−「ローカルポリシー」−「セキュリティオプション」−「対話型ログオン:ログオン時のユーザーへのメッセージのタイトル」/「対話型ログオン:ログオン時のユーザーへのメッセージのテキスト」

「対話型ログオン:ログオン時のユーザーへのメッセージのタイトル」には表示するメッセージのタイトル、「対話型ログオン:ログオン時のユーザーへのメッセージのテキスト」には表示するメッセージの本文を設定する。このグループポリシーが適用されると、以降のサインイン時にタイトルとテキストで設定した内容が毎回表示される(画面4)。これにより、セキュリティポリシーに沿ったPCの利用をユーザーに促すことができるようになる。

今回は、グループポリシーで実装可能なセキュリティ設定のうち、一般的な企業で利用頻度の高い設定をいくつか紹介した。今回紹介した設定以外にも、以下のグループポリシーには、セキュリティに関連するさまざまな設定が用意されている。それぞれの項目をチェックして、自分の組織で活用できそうなものを探してみるのも面白いだろう。

セキュリティに関する設定項目

- 「コンピューターの構成」−「ポリシー」−「Windowsの設定」−「セキュリティの設定」−「ローカルポリシー」−「セキュリティオプション」

- 「アカウントポリシー」でユーザーのパスワード設定を定義する

- 「管理用テンプレート」を拡張してアプリケーションの設定をカスタマイズする

- 「ポリシー」と「基本設定」の違いを理解する

- グループポリシーで「ストアアプリ」をインストールする

- コントロールパネルの設定項目をカスタマイズする

- Windows 10でグループポリシー設定を利用するには

- グループポリシーでファイルやフォルダー、レジストリを操作する

- ログオンスクリプトをグループポリシーに置き換えるには?

- フォルダーリダイレクトでユーザープロファイルを管理する

- グループポリシーで利用させる/利用させない「サービス」を柔軟に制御する

- これだけはやっておきたい! 基本的なサーバー管理に役立つグループポリシー設定

- イベントビューアーでセキュリティ監査を行うためのグループポリシー設定

- “必要ないもの/使わないもの”は無効化し、クライアントのセキュリティを向上させる

- クライアントのセキュリティを強化するグループポリシー設定

- グループポリシーでアプリケーションの実行を制御する

- セキュリティの強化に役立つグループポリシー設定

- まだあるぞ! グループポリシーの“鉄板”設定パート2

- すぐに使えるグループポリシーの“鉄板”設定

- グループポリシーを確実に運用するには

- グループポリシーの仕組み、理解できていますか?

筆者紹介

国井 傑(くにい すぐる)

株式会社ソフィアネットワーク取締役。1997年よりマイクロソフト認定トレーナーとして、Active DirectoryやActive Directoryフェデレーションサービス(ADFS)など、ID管理を中心としたトレーニングを提供している。2007年よりMicrosoft MVP for Directory Servicesを連続して受賞。なお、テストで作成するユーザーアカウントには必ずサッカー選手の名前が登場するほどのサッカー好き。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Active Directoryのアカウントロック解除/パスワードリセットをセルフサービス化、ゾーホージャパン

Active Directoryのアカウントロック解除/パスワードリセットをセルフサービス化、ゾーホージャパン

ドメインユーザー自身で、Active Directoryのアカウントロック解除パスワードリセットを行える環境を整え、情報システム部門やITヘルプデスクの対応工数を大幅に削減する。 ゾーホー、「ManageEngine ADManager Plus」を提供開始

ゾーホー、「ManageEngine ADManager Plus」を提供開始

人事異動や組織改編などがあるたびに求められるActive Directory管理作業。機能が限定された支援ツールが多い中、複数の支援機能を搭載した低価格なActive Directory管理ツールが登場した。 Active Directoryドメインをアップグレードする

Active Directoryドメインをアップグレードする

Active Directoryドメインの移行には、「ドメインをアップグレードする」と「ドメインを再編して、オブジェクトを移行する」の2パターンがある。今回は「ドメインをアップグレードする」場合の手順を解説する。 Windows Server 2012 R2で行こう!

Windows Server 2012 R2で行こう!

本稿では、Windows Server 2003から最新のWindows Server 2012 R2へ移行する理由やメリットについて取り上げる。- 改訂 管理者のためのActive Directory入門(Windows Server 2003対応改訂版)

Active Directory基礎連載を、Windows Server 2003対応に改訂。今回は、ディレクトリサービスの基礎を概説。