まだあるぞ! グループポリシーの“鉄板”設定パート2:基礎から分かるグループポリシー再入門(4)

「グループポリシー」の具体的な設定方法や使い方を解説する本連載。今回のテーマは「鉄板設定パート2」だ。前回に続き、企業でよく利用されるグループポリシーの“鉄板”設定を紹介しよう。

これだけはやっておきたいグループポリシー設定は、まだある!

企業が「グループポリシー」を利用するメリットは、社内に複数あるコンピューターに対し、全く同じ設定を一括で適用できることにある。前回も企業でよく使われるグループポリシーの設定項目をいくつか紹介したが、業種や会社の規模を問わず使われることが多い設定はまだまだ存在する。今回は、以下の設定を解説する。

- Windows Updateを構成するための設定

- アプリケーションの実行を制限するための設定

- ネットワークの構成を配布するための設定

- 起動時やログオン時に特定のスクリプトを実行するための設定

それでは、具体的な設定方法や設定上での注意点を見ていこう。

Windows Updateを“無効”にさせないために!

Windowsでは、セキュリティ対策やユーザーエクスペリエンスを向上させるための「更新プログラム」が定期的に提供される。OSを常に最新の状態に保持するためにも「Windows Update」を実行して、更新プログラムを適用することが推奨される。Windows Updateを実行しないでいると、更新プログラムが適用されないため、脆弱(ぜいじゃく)性が残されたままになり、そこを突いた攻撃を受ける可能性が高まってしまう。

そのため、ユーザーが勝手にWindows Updateの設定を“無効”にしてしまうと、セキュリティ管理者としては非常に困るのである。Windows Updateの設定を“有効”にするには、次のグループポリシー設定を利用する。

Windows Updateを構成するための設定

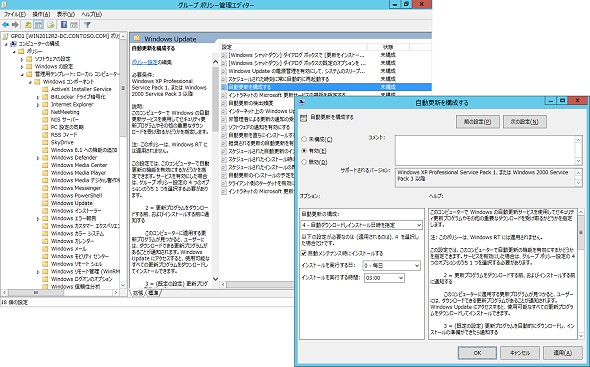

・「コンピューターの構成」−「ポリシー」−「管理用テンプレート」−「Windowsコンポーネント」−「Windows Update」−「自動更新を構成する」(画面1)

なお、更新プログラムのインストールも自動的に行いたい場合には、「インストールを実行する時間」の設定に注意が必要だ。「インストールを実行する時間」の既定値は「午前3時(3:00)」になっているが、その時間にコンピューターが起動していない場合は、次回コンピューターを起動してネットワーク接続が確立されてから更新プログラムの検出が行われる。

また、その時間にコンピューターがスリープ状態の場合は、スリープ状態の解除後に自動更新が行われる。そのため、自動インストールを実行する時間は、通常コンピューターを使用している時間帯に時刻を変更しておくとよい。ユーザーがログオンしている状態で自動更新が行われた場合には、今すぐに再起動するかどうかがユーザーに通知される。

業務に関係ないアプリは実行させない!

業務に関係のないアプリケーションを利用されると生産性が低下したり、そのアプリケーションが持つ特性や不具合から情報漏えいにつながったりする危険性がある。例えば、ゲームなどは生産性を低下させるし、ファイル共有ソフトウエアは情報漏えいやマルウエア感染のリスクがある。

このようなアプリケーションはインストールさせない、もしくはインストールしても実行させないなどの対策が必要になる。インストールさせないようにするには、社内でのユーザー教育やアカウントの権限設定での対策が考えられる。

グループポリシーでは、アプリケーションの実行を制限することが可能である。アプリケーションの実行を制限するには、次のグループポリシー設定を利用する。

アプリケーションの実行を制限するための設定(Windows 7以降)

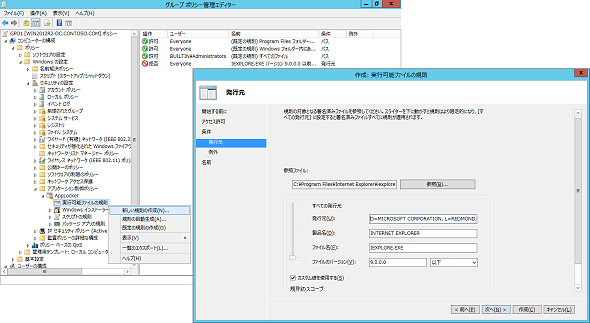

- 「コンピューターの構成」−「ポリシー」−「Windowsの設定」−「セキュリティの設定」−「アプリケーション制御ポリシー」−「AppLocker」(画面2)

「AppLocker」の設定では、「.exe」や「.com」などの実行可能ファイルだけでなく、スクリプトファイル、Windowsインストーラーファイル、DLL(Dynamic Link Library)ファイル、Windowsストアアプリの実行を制限することができる。

各項目に対してユーザーやグループを指定し、実行を許可または拒否の規則を作成していく。もちろん、作成した規則を適用して特定のアプリケーションの実行を制限することもできるが、実際には適用せずに監査だけを行うことも可能だ(AppLockerの詳細や設定方法、ログの確認方法などについては、次回以降あらためて紹介する)。

なお、AppLockerの適用対象となるクライアントOSはWindows 7以降となるため、Windows Vista以前のクライアントに適用したい場合には、次のグループポリシー設定を利用する。

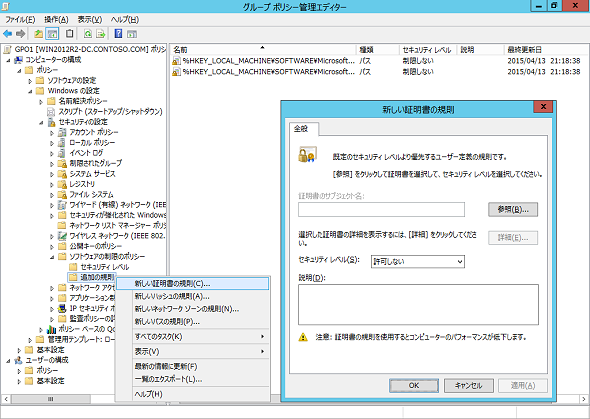

アプリケーションの実行を制限するための設定(Windows Vista以前)

- 「コンピューターの構成」−「ポリシー」−「Windowsの設定」−「セキュリティの設定」−「ソフトウエアの制限のポリシー」(画面3)

面倒なネットワーク設定も簡単に一括適用

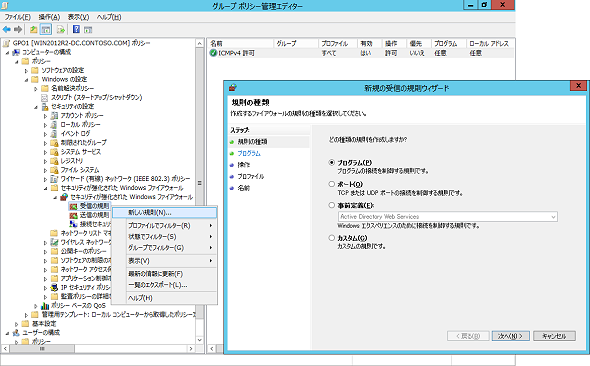

ネットワーク構成に関するグループポリシー設定の代表例としては、「Windowsファイアウオール」と「ワイヤレスネットワークの構成」の二つがある。

アプリケーションが特定の通信を行う場合、Windowsファイアウオールによってブロックされてしまうことが考えられる。Windowsの標準的な通信に関する規則は、既定で各コンピューターのWindowsファイアウオールの規則に登録されている。

業務で使用しているサードパーティー製のアプリケーションによる通信などのように、各コンピューターで共通の規則を追加したい場合には、グループポリシーでWindowsファイアウオールの規則を構成するとよいだろう。設定画面はローカルの場合と同じなので、特に迷うことなく設定できるだろう。

ネットワークの構成を配布するための設定

- 「コンピューターの構成」−「ポリシー」−「Windowsの設定」−「セキュリティの設定」−「セキュリティが強化されたWindowsファイアウオール」(画面4)

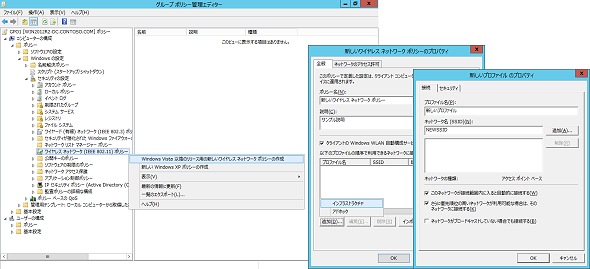

会社でワイヤレスネットワークを利用する場合は、セキュリティを考慮して「SSID(Service Set Identifier )」と呼ばれるアクセスポイントの名前(識別名)を非公開することがある。SSIDを見えないようにしておけば、万が一、電波が建物外まで届いたとしても、第三者にはアクセスポイントの存在が気付かれにくくなる。しかし、非公開にした場合は、実際に利用する各コンピューターでSSIDの入力や認証設定を手動で行わなければならなくなる。

グループポリシーでは、クライアントコンピューターに対してSSIDの名前や認証方法などの構成を配布できるようになっている。ワイヤレスネットワークの構成を行う場合には、次のグループポリシー設定を利用する。

ワイヤレスネットワークの構成を配布するための設定

- 「コンピューターの構成」−「ポリシー」−「Windowsの設定」−「セキュリティの設定」−「ワイヤレスネットワーク(IEEE802.11)ポリシー」(画面5)

ただし、グループポリシーでネットワーク構成を受け取るためには、すでに何らかのかたちでネットワークに接続していなければならない。そのため、この設定でネットワーク構成を配布する場合には、配布方法も含めて検討する必要がある。

起動時やログオン時にスクリプトを実行させる

会社では、独自に作成したスクリプトファイル(.bat、.vbs、.ps1など)をコンピューターの起動時やログオン時に実行したい場合もあるだろう。Windows 7コンピューターで設定するのであれば、スクリプトのショートカットを作成し、それを「スタート」−「すべてのプログラム」−「スタートアップ」フォルダーに追加すれば実現可能だ。

しかし、この作業を複数のコンピューターに設定するのは面倒である。また、Windows 8以降では、スタートメニュー内に「スタートアップ」フォルダーがないため、エクスプローラーから「スタートアップ」フォルダー(「C:\Users\<ユーザー名>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup」フォルダー)内にショートカットを配置しなければならない。

そこでグループポリシーを使えば、起動時やログオン時などに実行したいスクリプトをもっと簡単に指定できるようになる。

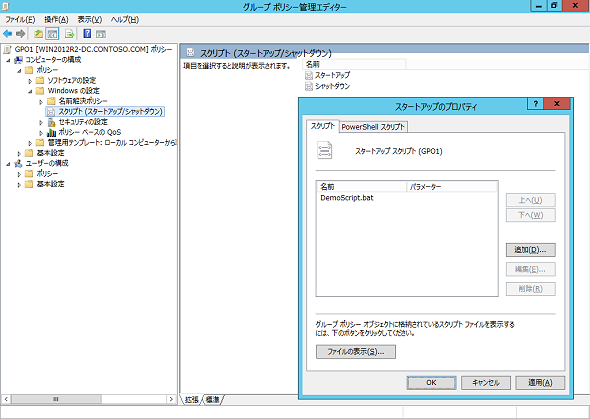

起動/シャットダウン時にスクリプトを実行するための設定

- 「コンピューターの構成」−「ポリシー」−「Windowsの設定」−「スクリプト(スタートアップ/シャットダウン)」(画面6)

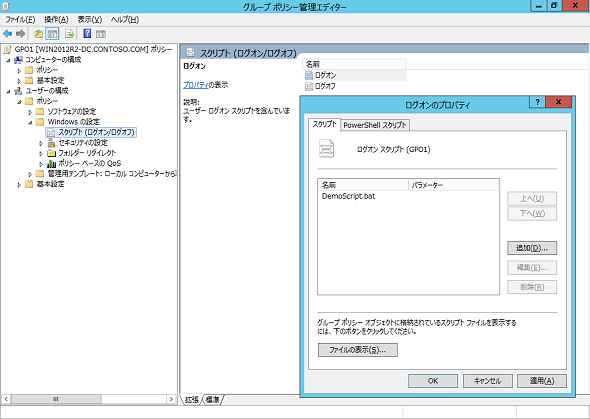

ログオン/ログオフ時にスクリプトを実行するための設定

- 「ユーザーの構成」−「ポリシー」−「Windowsの設定」−「スクリプト(ログオン/ログオフ)」(画面7)

グループポリシーでこれらの設定を行う場合のポイントは、そのスクリプトファイルを“配置する場所”である。グループポリシーを受け取るクライアントは、ここで指定したスクリプトファイルにネットワーク経由でアクセスすることになる。

つまり、このスクリプトファイルに対してのアクセス許可を持っていないと、スクリプトが動作しないことになる。設定画面内の「ファイルの表示」をクリックして表示されるディレクトリは「SYSVOL」フォルダーの配下であり、ここに配置すればクライアントからのアクセスが可能だ。

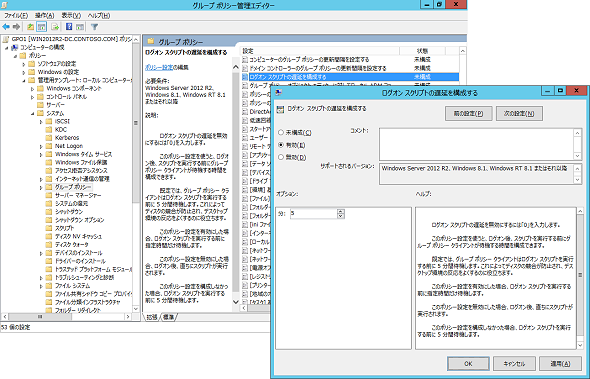

また、Windows 8.1に対してログオンスクリプトを実行したい場合は、既定ではログオン(サインイン)してから5分後にスクリプトが実行されるように動作が変更されていることに注意してほしい。これは、Windows 8.1で、起動時間やログオン時間が高速化されていることが理由である。

Windows 8.1でも、従来のクライアントOSのようなログオン後にすぐにスクリプトが実行されるようにしたいなど、スクリプトが実行されるタイミングを変更したい場合は、次のグループポリシーも併せて利用する。

Windows 8.1でログオン後すぐにスクリプトを実行するための設定

- 「コンピューターの構成」−「ポリシー」−「管理用テンプレート」−「システム」−「グループポリシー」−「ログオンスクリプトの遅延を構成する」(画面8)

今回もグループポリシーでよく使う“鉄板”設定について見てきた。次回以降もさまざまなテーマで、サーバー運用管理の現場で役立つグループポリシーの設定方法や考慮事項を紹介していくので、楽しみにしていただきたい。

- 「アカウントポリシー」でユーザーのパスワード設定を定義する

- 「管理用テンプレート」を拡張してアプリケーションの設定をカスタマイズする

- 「ポリシー」と「基本設定」の違いを理解する

- グループポリシーで「ストアアプリ」をインストールする

- コントロールパネルの設定項目をカスタマイズする

- Windows 10でグループポリシー設定を利用するには

- グループポリシーでファイルやフォルダー、レジストリを操作する

- ログオンスクリプトをグループポリシーに置き換えるには?

- フォルダーリダイレクトでユーザープロファイルを管理する

- グループポリシーで利用させる/利用させない「サービス」を柔軟に制御する

- これだけはやっておきたい! 基本的なサーバー管理に役立つグループポリシー設定

- イベントビューアーでセキュリティ監査を行うためのグループポリシー設定

- “必要ないもの/使わないもの”は無効化し、クライアントのセキュリティを向上させる

- クライアントのセキュリティを強化するグループポリシー設定

- グループポリシーでアプリケーションの実行を制御する

- セキュリティの強化に役立つグループポリシー設定

- まだあるぞ! グループポリシーの“鉄板”設定パート2

- すぐに使えるグループポリシーの“鉄板”設定

- グループポリシーを確実に運用するには

- グループポリシーの仕組み、理解できていますか?

筆者紹介

新井 慎太朗(あらい しんたろう)

株式会社ソフィアネットワークに所属。2009年よりマイクロソフト認定トレーナーとして、Windowsを中心としたサーバーおよびクライアント管理、仮想化技術に関するトレーニングを提供している。無類の猫好き。共同執筆者である国井家で飼われている猫に夢中。

関連記事

Active Directoryのアカウントロック解除/パスワードリセットをセルフサービス化、ゾーホージャパン

Active Directoryのアカウントロック解除/パスワードリセットをセルフサービス化、ゾーホージャパン

ドメインユーザー自身で、Active Directoryのアカウントロック解除パスワードリセットを行える環境を整え、情報システム部門やITヘルプデスクの対応工数を大幅に削減する。 ゾーホー、「ManageEngine ADManager Plus」を提供開始

ゾーホー、「ManageEngine ADManager Plus」を提供開始

人事異動や組織改編などがあるたびに求められるActive Directory管理作業。機能が限定された支援ツールが多い中、複数の支援機能を搭載した低価格なActive Directory管理ツールが登場した。 Active Directoryドメインをアップグレードする

Active Directoryドメインをアップグレードする

Active Directoryドメインの移行には、「ドメインをアップグレードする」と「ドメインを再編して、オブジェクトを移行する」の2パターンがある。今回は「ドメインをアップグレードする」場合の手順を解説する。 Windows Server 2012 R2で行こう!

Windows Server 2012 R2で行こう!

本稿では、Windows Server 2003から最新のWindows Server 2012 R2へ移行する理由やメリットについて取り上げる。- 改訂 管理者のためのActive Directory入門(Windows Server 2003対応改訂版)

Active Directory基礎連載を、Windows Server 2003対応に改訂。今回は、ディレクトリサービスの基礎を概説。

Copyright © ITmedia, Inc. All Rights Reserved.