“必要ないもの/使わないもの”は無効化し、クライアントのセキュリティを向上させる:基礎から分かるグループポリシー再入門(8)

前回に続き、今回もクライアントを管理する上でのセキュリティに役立つグループポリシー設定を紹介する。今回のテーマは「必要ない/使わないものは無効化する」だ。

セキュリティ対策の基本は“必要ない/使わない”ものの無効化

コンピューターに対するセキュリティ対策を行う場合、サーバーやクライアントを問わず「できることを全部やる」のが基本であるということは、前回お伝えした通りだ。さらに、この考え方に付け加えるとするならば、「必要ない/使わないものは無効化しよう」ということになるだろう。

主にOSのバージョンアップに合わせて、Windowsには便利な機能やオプションが次々に追加されている。しかし、このような機能やオプションに対して、制限や適切な利用方法を決めておかなければ、好き勝手に利用者に使われてしまい、結果としてトラブルになってしまうことも少なくない。そのため、必要ない/使わないのなら「無効」にしておいた方がコンピューターの安全性を保つことができる。今回は、そのような場面で役立つグループポリシー設定を紹介していこう。

認証方法に関わるオプションを制限する

Windowsにおける認証方法の基本といえば、「ユーザー名」と「パスワード」の入力による認証だ(この最も基本的な認証方法に関連するグループポリシー設定項目については、前回の「クライアントのセキュリティを強化するグループポリシー設定」で紹介済み)。しかし、Windowsでは「ユーザー名」と「パスワード」の組み合わせ以外にも、さまざまな認証方法をサポートしている。

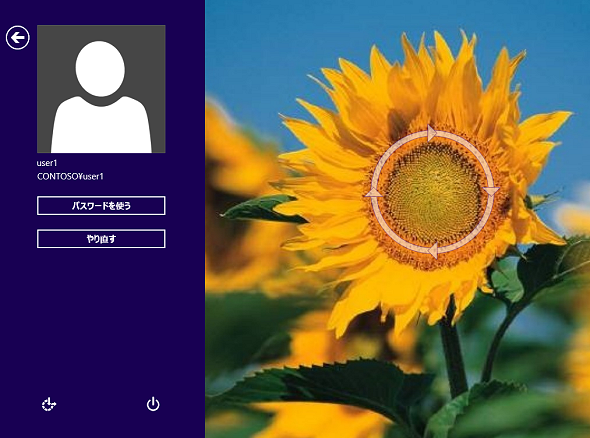

例えば、Windows 8/8.1では「ピクチャパスワード」という認証方法が利用できる(画面1)。この認証方法は、簡単に説明すれば「画像に対するジェスチャ」をパスワードの代わりにするというものだ。事前に「使用する画像」と「その画像に対する三つのジェスチャ」を登録しておくことで、サインイン時にピクチャパスワードによる認証を選択できるようになる。

タッチ操作を中心に行う小型のコンピューターやタブレットの場合、ソフトウエアキーボードでのパスワード入力はミスタッチしやすいため、事前に登録したジェスチャを指で再現するピクチャパスワードでサインインできるのは便利だ。

しかし、認証方法の選択肢を増やすということは、コンピューターへの「入り口」を増やすことと同じであり、ピクチャパスワードは必要ない/使わないのであれば無効にしておいた方がよいだろう。

ピクチャパスワードを使用させたくない場合には、「グループポリシーの管理」管理ツールを起動して、適用したい「グループポリシーオブジェクト」(GPO)の右クリックメニューから「編集」を選択して表示されるGPOの編集画面で次の項目を構成する。

ピクチャパスワードの設定

- 「コンピューターの構成」−「ポリシー」−「管理用テンプレート」−「システム」−「ログオン」−「ピクチャパスワードを使用したサインインをオフにする」

ちなみに、ピクチャパスワードを利用する場合は、画像に対する三つのジェスチャを登録するため、文字列のパスワードのように長さや複雑さを強制することができない。ただし、ピクチャパスワードによるジェスチャの試行回数は「アカウントロックアウトのポリシー」のしきい値の対象となる。

そのため、ピクチャパスワードを使う場合には「アカウントロックアウトのポリシー」との併用も検討すべきだろう。「アカウントロックアウトのポリシー」を構成する方法については、前回を確認してほしい。

その他の認証方法としては、生体認証(バイオメトリクス認証)がある。生体認証に用いる最も代表的な情報は、指紋だろう。外付けの指紋リーダーが必要になるが、PCに事前に登録しておいた指紋と、読み取らせた指紋が一致すればサインインできるという仕組みだ。最近のノートPCには、指紋リーダーが搭載済みのものも増えてきている。

このような生体認証に用いる情報は「なりすまし」されにくい特性を持つため、悪意のある第三者に搾取されることはほとんどなくなるだろう。しかし、利用上のトラブルを減らすために、生体認証を使えないようにしたい場合は、次のGPO設定項目を「無効」にするとよい。

生体認証の設定

- 「コンピューターの構成」−「ポリシー」−「管理用テンプレート」−「Windowsコンポーネント」−「生体認証」−「生体認証の使用を許可する」

Microsoftアカウントの使用を制限する

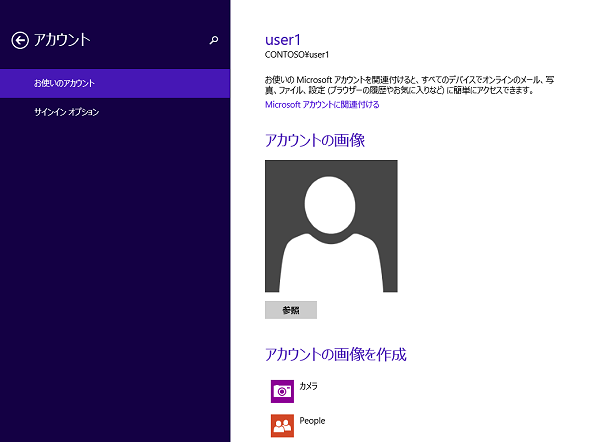

「Microsoftアカウント」は、マイクロソフトが提供するさまざまなサービス(Outlook.comやOneDriveなど)を利用するためのアカウントだ。Windows 8/8.1ではMicrosoftアカウントを使用してコンピューターにサインインすることができ、マイクロソフトが提供するさまざまな機能やサービスを利用できるようになる。例えば、複数のコンピューター間で個人設定やWebブラウザーの「お気に入り」などを同期したり、OneDriveやWindowsストアなどのサービスを利用したりなどだ。

近年は1人で複数のコンピューターやタブレットデバイスを所有することも多くなっており、このような同期機能やサービスが利用できるのは便利だ。ドメインユーザーの場合には、ドメインユーザーアカウントとMicrosoftアカウントを関連付けておくことで、同様のメリットを得ることが可能だ(画面2)。

しかし、会社によっては、セキュリティ面からMicrosoftアカウントの使用を制限したいというケースもあるだろう。例えば、業務で使うデータをOneDrive上に保存し、それを私的なコンピューターと同期させ、私的なコンピューターから情報漏えいしてしまうという可能性がある。

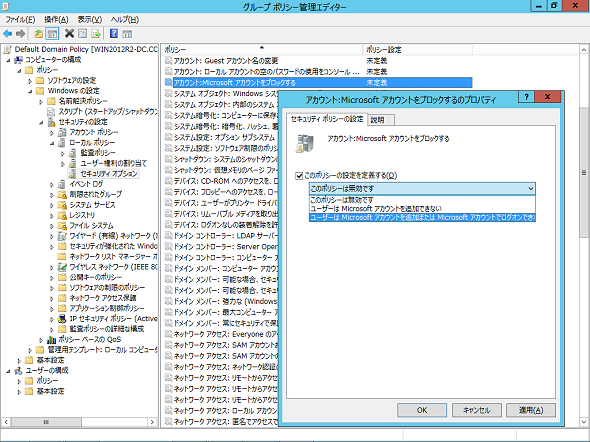

また、Windowsストアから業務に無関係なアプリをインストールされてしまうことも考えられる。このようなリスクを排除したい場合には、グループポリシーでMicrosoftアカウントの使用を制限することが可能だ。Microsoftアカウントの使用を制限するには、次のGPO設定項目を構成する。

Microsoftアカウントの設定

- 「コンピューターの構成」−「ポリシー」−「Windowsの設定」−「セキュリティの設定」−「ローカルポリシー」−「セキュリティオプション」−「アカウント:Microsoftアカウントをブロックする」(画面3)

この設定項目を構成することで、ドメインユーザーアカウントとMicrosoftアカウントを新規に関連付けることはできなくなる。ただし、すでに関連付けを済ませたMicrosoftアカウントを解除したり、無効化したりすることはできない点に注意してほしい。つまり、このグループポリシー設定を適用する前に、ドメインユーザーアカウントとMicrosoftアカウントを関連付けた場合には、そのドメインユーザーアカウントでOneDriveやWindowsストアが利用できる。

残念ながら、関連付けられてしまったMicrosoftアカウントを解除したり、無効化したりするグループポリシー設定は存在しない。しかし、同期の設定、OneDrive、Windowsストアに対する個別のグループポリシー設定があるため、次のGPO設定項目も併せて活用するとよいだろう。

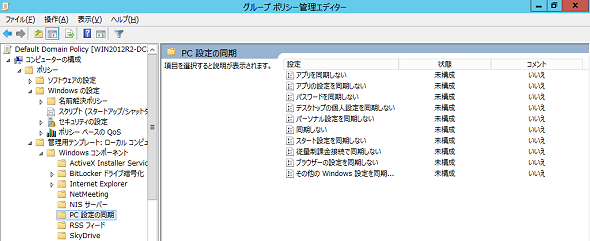

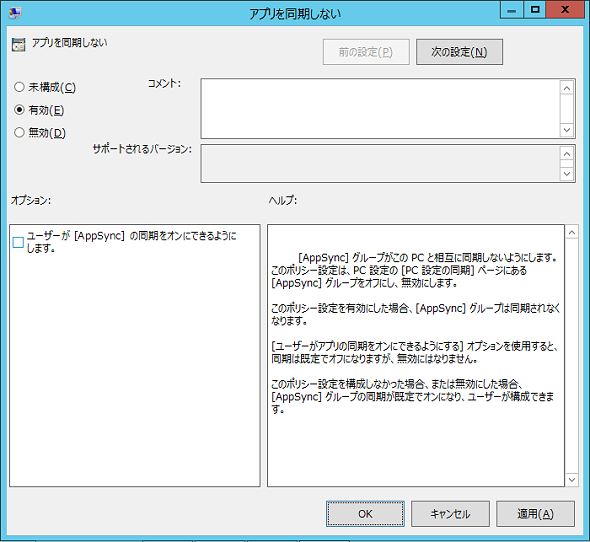

同期の設定

- 「コンピューターの構成」−「ポリシー」−「管理用テンプレート」−「Windowsコンポーネント」−「PC設定の同期」の配下にある各項目(画面4、画面5)

OneDriveの設定(GPO内では旧名称の「SkyDrive」)

- 「コンピューターの構成」−「ポリシー」−「管理用テンプレート」−「Windowsコンポーネント」−「SkyDrive」−「ファイルの保存にSkyDriveを使用できないようにする」

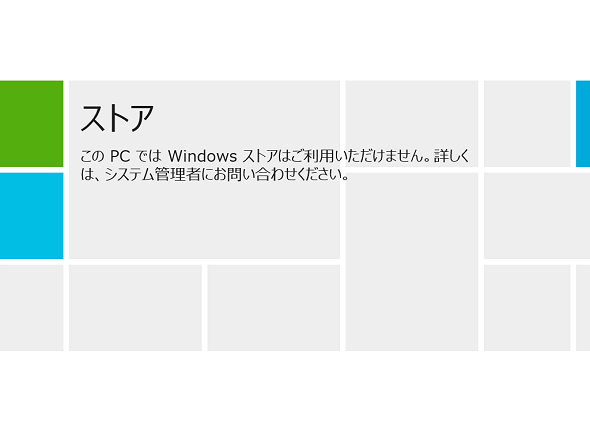

Windowsストアの設定

- 「コンピューターの構成」−「ポリシー」−「管理用テンプレート」−「Windowsコンポーネント」−「ストア」−「ストアアプリケーションをオフにする」

これらの設定項目について、少し補足しておこう。まず、一つ目の「PC設定の同期」内では、全ての同期を停止させることもできるし、特定の項目だけの同期を停止させることも可能だ。また、各項目の設定画面では「既定値をオフにするだけで、無効にはしない」ためのオプションも用意されているため、Microsoftアカウントを使う場合にも必要に応じて設定するとよい。

二つ目の「ファイルの保存にSkyDriveを使用できないようにする」については、表示上は旧名称の「SkyDrive」になっているが、OneDriveに対して制御が適切に行われるので安心してほしい。

この設定を構成することにより、スタートメニューからOneDriveをクリック(タップ)しても使用がブロックされる(画面6)。一応、「エクスプローラー」からは「OneDrive」フォルダーを利用できるが、オンラインストレージのOneDriveとは同期されなくなる。

三つ目の「ストアアプリケーションをオフにする」を構成するには、少々注意が必要だ(画面7)。この設定項目は既定のドメインコントローラーは持っていないため、ドメインコントローラーでグループポリシーの編集画面を開いても表示されない。

実は、Windowsストアに関する設定項目は、Windows 8/8.1のローカルにしかない特別なGPO設定項目である。既定ではWindows 8/8.1上にしか存在しないが、あるファイルをWindows 8/8.1からドメインコントローラーにコピーすることで、ドメインコントローラーでも使用可能になる。Windows 8/8.1からコピーするファイルは次の二つだ。

Windows 8/8.1からドメインコントローラーにコピーするファイル

- C:¥Windows¥PolicyDefinitions¥WinStoreUI.admx

- C:¥Windows¥PolicyDefinitions\ja−JP¥WinStoreUI.adml

この二つのファイル(WinStoreUI.admx、WinStoreUI.adml)をドメインコントローラーの同じディレクトリにコピーすれば、ドメインコントローラーでグループポリシーの編集画面を開いたときに表示されるようになる。

column:admxファイルとadmlファイル

本連載では、グループポリシーの編集画面の中で「管理用テンプレート」という場所の配下のグループポリシー設定項目を紹介してきたが、これらの設定項目は内部的には「admx」ファイルと「adml」ファイルの二つのファイルで構成されている。admxファイルはコンピューターに設定を適用するためのレジストリを構成するファイルで、admlファイルは設定画面を表示するための言語ファイルである。

また、上記ファイルパス中の「PolicyDefinitions」フォルダーが「管理用テンプレート」なのである。言い換えれば、グループポリシーの編集画面で表示される「管理用テンプレート」は、ローカルの「PolicyDefinitions」フォルダー内を参照しているということだ。

今回は「必要ない/使わないものは無効化しよう」をテーマに、主にWindows 8/8.1で追加された機能やオプションに関するGPO設定を中心に紹介した。

よく言われることだが、利便性とセキュリティはトレードオフの関係にあるため、このような機能やオプションを利用することでリスクを生むケースもある。

もちろん、使い方によってはそれ以上のメリットを生み出すことができる。使うかどうかは組織の考え方や環境によって異なると思うが、使う場合には適切な運用方法や考えられるリスクを十分に検討してから利用していただきたい。

- 「アカウントポリシー」でユーザーのパスワード設定を定義する

- 「管理用テンプレート」を拡張してアプリケーションの設定をカスタマイズする

- 「ポリシー」と「基本設定」の違いを理解する

- グループポリシーで「ストアアプリ」をインストールする

- コントロールパネルの設定項目をカスタマイズする

- Windows 10でグループポリシー設定を利用するには

- グループポリシーでファイルやフォルダー、レジストリを操作する

- ログオンスクリプトをグループポリシーに置き換えるには?

- フォルダーリダイレクトでユーザープロファイルを管理する

- グループポリシーで利用させる/利用させない「サービス」を柔軟に制御する

- これだけはやっておきたい! 基本的なサーバー管理に役立つグループポリシー設定

- イベントビューアーでセキュリティ監査を行うためのグループポリシー設定

- “必要ないもの/使わないもの”は無効化し、クライアントのセキュリティを向上させる

- クライアントのセキュリティを強化するグループポリシー設定

- グループポリシーでアプリケーションの実行を制御する

- セキュリティの強化に役立つグループポリシー設定

- まだあるぞ! グループポリシーの“鉄板”設定パート2

- すぐに使えるグループポリシーの“鉄板”設定

- グループポリシーを確実に運用するには

- グループポリシーの仕組み、理解できていますか?

筆者紹介

新井 慎太朗(あらい しんたろう)

株式会社ソフィアネットワークに所属。2009年よりマイクロソフト認定トレーナーとして、Windowsを中心としたサーバーおよびクライアント管理、仮想化技術に関するトレーニングを提供している。無類の猫好き。共同執筆者である国井家で飼われている猫に夢中。

関連記事

Active Directoryのアカウントロック解除/パスワードリセットをセルフサービス化、ゾーホージャパン

Active Directoryのアカウントロック解除/パスワードリセットをセルフサービス化、ゾーホージャパン

ドメインユーザー自身で、Active Directoryのアカウントロック解除パスワードリセットを行える環境を整え、情報システム部門やITヘルプデスクの対応工数を大幅に削減する。 ゾーホー、「ManageEngine ADManager Plus」を提供開始

ゾーホー、「ManageEngine ADManager Plus」を提供開始

人事異動や組織改編などがあるたびに求められるActive Directory管理作業。機能が限定された支援ツールが多い中、複数の支援機能を搭載した低価格なActive Directory管理ツールが登場した。 Active Directoryドメインをアップグレードする

Active Directoryドメインをアップグレードする

Active Directoryドメインの移行には、「ドメインをアップグレードする」と「ドメインを再編して、オブジェクトを移行する」の2パターンがある。今回は「ドメインをアップグレードする」場合の手順を解説する。 Windows Server 2012 R2で行こう!

Windows Server 2012 R2で行こう!

本稿では、Windows Server 2003から最新のWindows Server 2012 R2へ移行する理由やメリットについて取り上げる。- 改訂 管理者のためのActive Directory入門(Windows Server 2003対応改訂版)

Active Directory基礎連載を、Windows Server 2003対応に改訂。今回は、ディレクトリサービスの基礎を概説。

Copyright © ITmedia, Inc. All Rights Reserved.