イベントビューアーでセキュリティ監査を行うためのグループポリシー設定:基礎から分かるグループポリシー再入門(9)

前回までは「セキュリティ対策」のためのグループポリシー設定を紹介してきた。今回は「セキュリティ脅威の検知」に役立つ、グループポリシーの設定を紹介する。

ログを記録して不正アクセスの検知に役立てる

近年、標的型攻撃に代表される高度な攻撃手法の登場により、従来のようなセキュリティ対策だけでなく、脅威の存在をいち早く検知して、攻撃の拡大を防ぐことも重要視されるようになってきた。

Windowsでは標準搭載の「イベントビューアー」でコンピューターに保存された「ログ」を参照することで、不正アクセスなどの検知に役立てることができる。今回はコンピューターでログを記録し、イベントビューアーから参照できるようにするためのグループポリシー設定を紹介する。

ログを記録するためのグループポリシー設定

イベントビューアーでは、コンピューターで取得・蓄積されたさまざまなログを参照できる。中でも、セキュリティ脅威の検知に活用できるログは、「セキュリティ」ログからその内容を確認することができる。コンピューターへのログオン/ログオフがいつ行われたのか、特定のファイルにいつアクセスがあったのか、などがログから把握できるのだ。

しかし、こうしたログは全てが記録されるのではなく、管理者が必要に応じて記録するログを設定しなければならない。個々のコンピューターでもログの記録設定は行えるが、グループポリシーを活用することで、Active Directoryに参加している全てのコンピューターに一括で設定できるようになる。今回は、グループポリシーによるログの設定方法を確認していく。

グループポリシーでセキュリティログの記録設定を行うには、「グループポリシーの管理」管理ツールを起動して、適用したい「グループポリシーオブジェクト」(GPO)の右クリックメニューから「編集」を選択し、表示されるGPOの編集画面で「監査ポリシー」を構成する。

セキュリティログの記録を有効にする設定

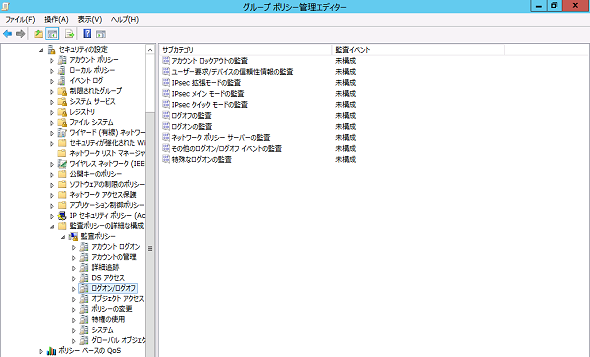

- 「コンピューターの構成」−「ポリシー」−「Windowsの設定」−「セキュリティの設定」−「監査ポリシーの詳細な構成」−「監査ポリシー」

「監査ポリシー」には10のカテゴリ(設定項目)が用意されており、それぞれのカテゴリ内にログを記録するための詳細設定が含まれている(画面1)。

| 監査ポリシーのカテゴリ | |

|---|---|

| 1 | アカウントログオン |

| 2 | アカウントの管理 |

| 3 | 詳細追跡 |

| 4 | DSアクセス |

| 5 | ログオン/ログオフ |

| 6 | オブジェクトアクセス |

| 7 | ポリシーの変更 |

| 8 | 特権の使用 |

| 9 | システム |

| 10 | グローバルオブジェクトアクセスの監査 |

なお、この「監査ポリシーの詳細な構成」−「監査ポリシー」は、Windows Server 2008 R2以降で利用可能な設定になる。Windows Server 2008以前のドメインコントローラーでドメインを運用している場合には、「セキュリティの設定」−「ローカルポリシー」−「監査ポリシー」から設定する(今回は「監査ポリシーの詳細な構成」の中にある「監査ポリシー」で解説する)。

既定では、監査ポリシーには何の定義も設定されていないはずだ。しかし、アプリケーションやサービスのインストールで自動的に構成される監査ポリシーもあるため、グループポリシーを設定しなくても、ローカルの設定に基づいてログが記録されていることもある。

既定でローカルに設定されている監査ポリシーは、以下の「auditpol」コマンドで確認できる。

設定済みの監査ポリシー設定を確認する

auditpol /get /category:*

まずは上記の「auditpol」コマンドを実行し、ローカルの監査ポリシー設定を確認しよう。記録されるログの内容に過不足があれば、これから紹介する方法でグループポリシーの設定を変更してほしい。

なお、ローカルに保存されている監査ポリシー設定は、グループポリシーで上書きされると元に戻せなくなることに注意してほしい。既定の監査ポリシー設定に戻す可能性がある場合は、あらかじめバックアップを取得しておこう。

既定の監査ポリシー設定をバックアップするには、以下のコマンドラインを実行する。これで、監査ポリシー設定が「xxx.csv」ファイルに保存される。

監査ポリシー設定をファイルにバックアップする

auditpol /backup /file:c:\xxx.csv

また、バックアップファイルから監査ポリシー設定を復元する場合には、以下のコマンドラインを実行する。

監査ポリシー設定をファイルから復元する

auditpol /restore /file:c:\xxx.csv

「auditpol」コマンドについては、以下の記事も参考にしてほしい。

コンピューターへのログオン/ログオフを記録する

正常なアクセスや不正なアクセスも含め、ほとんど全てのアクセスは“ログオン(サインイン)”から始まる。そのため、“ログオンやログオフのログ”(以下、ログオンログ)の記録設定は、セキュリティ維持のためにも非常に重要な作業となる。

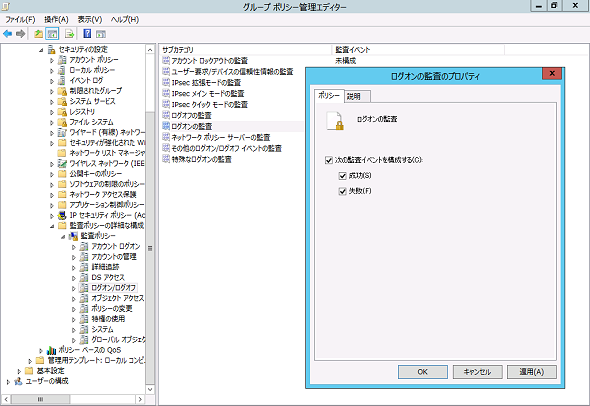

ログオンログは「監査ポリシー」の「ログオン/ログオフ」カテゴリから、「ログオンの監査」または「ログオフの監査」を有効にして、「次の監査イベントを構成する」にチェックを入れた上で「成功」または「失敗」(あるいは両方)を記録するように設定する(画面2)。

ログオンログの記録で気を付けてほしいのは、「ログオン/ログオフ」カテゴリから「ログオンの監査」を利用して記録する方法と、「アカウントログオン」カテゴリから「Kerberos認証サービスの監査」を利用して記録する方法の二つがあることだ。

どちらもログオン/ログオフ時にログが記録される点では同じだが、「ログオン/ログオフ」カテゴリの設定ではログオン/ログオフを行ったクライアントコンピューター上にログが記録されるのに対し、「アカウントログオン」カテゴリの設定はパスワードを確認したコンピューター、つまりドメインコントローラー上にログが記録される点で異なる。

また、「ログオン/ログオフ」カテゴリと「アカウントログオン」カテゴリでは、同じログオン/ログオフ操作を記録しても、ログに記載される内容は異なる。実際に両者の違いを見てみよう。

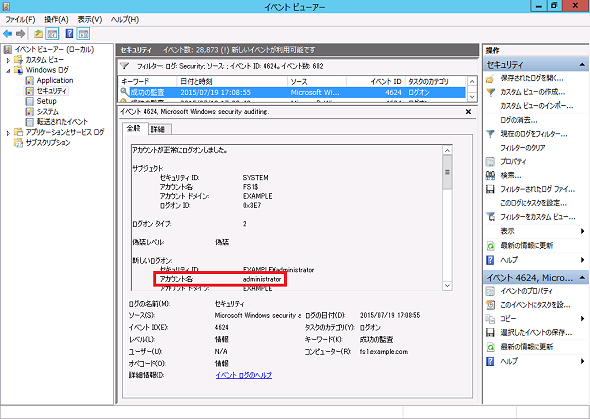

「ログオン/ログオフ」カテゴリで記録されたログオンログの内容は、「イベントビューアー」管理ツールを開き、左ペインで「セキュリティ」を選択して、イベントID「4624」のログをクリックすることで確認できる(画面3)。画面3では、どのユーザーでログオンしたかが、画面下部の「アカウント名」で分かる。

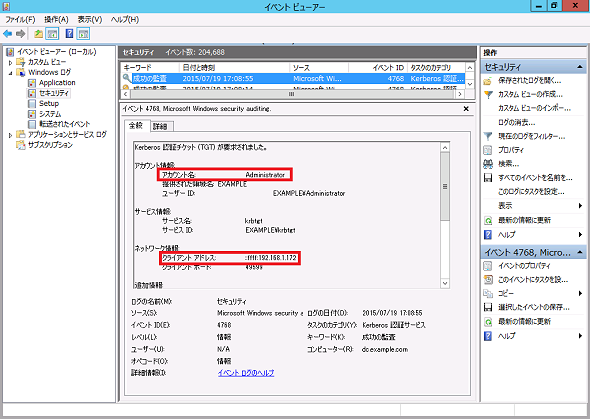

一方、「アカウントログオン」カテゴリで記録されたログオンログの内容は、イベントID「4768」のログで確認できる(画面4)。

ドメインコントローラー上に記録される「アカウントログオン」カテゴリのログの場合は、どのユーザーでログオンしたのかと、どのコンピューター(IPアドレス)からログオンしたのかが同時に確認できる。

以上のような違いを理解した上で、自社の環境ではどちらのログを記録すべきか(あるいは両方を記録するか)を決定して、日々の運用管理に役立ててほしい。

ファイル/フォルダーへのアクセスを記録する

Windowsコンピューター上に保存されたファイル/フォルダーへのアクセスをログとして記録しておきたい場合は、「監査ポリシー」の「オブジェクトアクセス」カテゴリから「ファイル共有の監査」または「詳細なファイル共有の監査」を有効にして、成功の監査または失敗の監査(あるいは両方)を設定する。

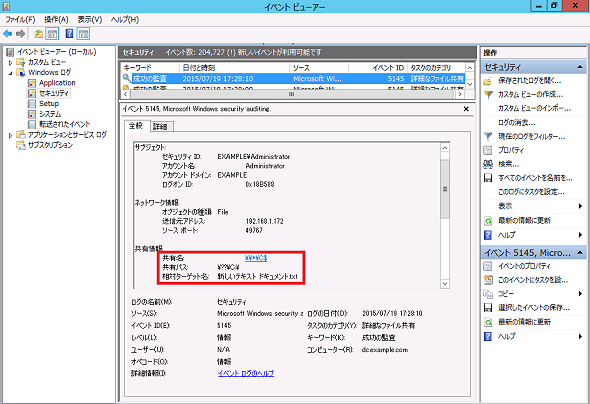

「ファイル共有の監査」を有効にすると、共有フォルダーに対するアクセス履歴がファイルサーバーのログに記録される。さらに「詳細なファイル共有の監査」を有効にすると、共有フォルダーへのアクセスだけでなく、どのファイルにアクセスがあったのかも同時に記録されるようになる(画面5)。

共有ファイル/フォルダーへのアクセスログについてもログオンログと同じように、自社の環境ではどのレベルまでの情報が必要であるかを見極め、利用するログの種類を決定してほしい。

一方、共有されていないファイルへのアクセスは、「オブジェクトアクセス」カテゴリの「ファイルシステムの監査」や「レジストリの監査」を有効にして、成功の監査または失敗の監査(あるいは両方)を設定する。

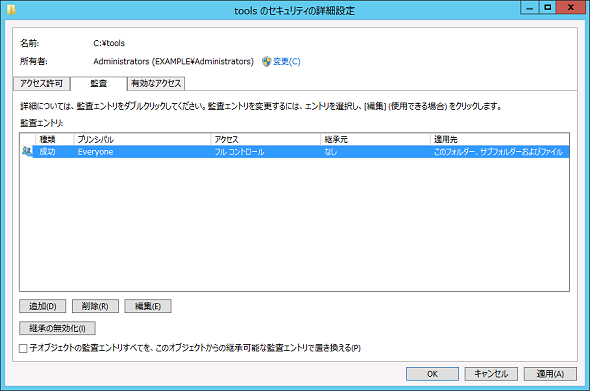

ただし、「ファイルシステムの監査」と「レジストリの監査」の設定はアクセスを記録するファイル/フォルダー/レジストリ項目と、ログ記録対象となるユーザー、アクセス方法(読み取り、削除)などを同時に設定する必要がある。

例えば、ファイル/フォルダーへのアクセスをログとして記録する場合は、特定のファイルまたはフォルダーの「プロパティ」を開いて「セキュリティ」タブ→「詳細設定」→「監査」タブに移動して、監査対象となるユーザー/グループと記録するアクセスを設定する(画面6)。

Active Directoryオブジェクトへのアクセスを記録する

標的型攻撃に限った話ではないが、多様化するセキュリティ脅威ではユーザーやグループなどのActive Directoryオブジェクトへのアクセスも試みられる可能性がある。そのため、Active Directoryオブジェクトへのアクセスも記録するように設定し、後からアクセス履歴を追跡できるようにしておきたい。

設定は「アカウントの管理」カテゴリから行う方法と、「DSアクセス」カテゴリから行う方法がある。今回は「アカウントの管理」カテゴリから設定する方法を紹介する。

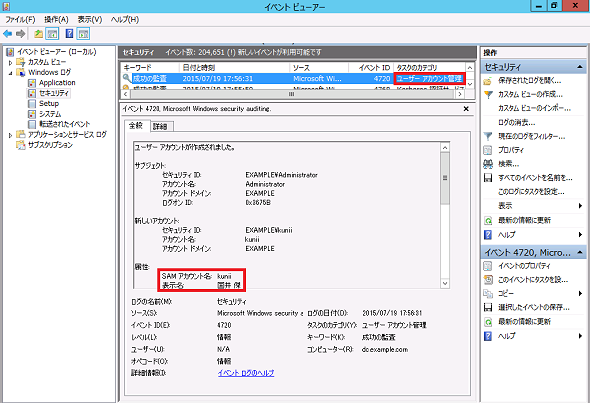

「アカウントの管理」カテゴリの「ユーザーアカウントの管理の監査」を有効にするとユーザーに関するログが、「セキュリティグループの管理の監査」を有効にするとセキュリティグループの作成/変更/削除に関する全てのログが記録される。

記録されたログは、イベントビューアーの中上ペインにある「タスクのカテゴリ」の「ユーザーアカウント管理」または「セキュリティグループ管理」のログで、ユーザーやグループに対する操作内容を確認できる(画面7)。

今回は、グループポリシーを利用してドメイン内のコンピューターのアクセスログを記録する方法を見てきた。記録する項目を選ばずに、グループポリシー取得可能な全てのログを記録するようにすれば間違いのない運用になるだろう。

しかし、グループポリシーで設定できるログ項目はあまりにも多すぎるため、膨大なログが蓄積されていることもまた事実である。余計な情報を排除して効率よくログを記録し、必要なときには時間をかけずにログにアクセスできる環境にすることもまた、運用面から考えると必要なことだ。

今回紹介したログ項目を参考に、自社で活用可能なログの記録/利用環境を構築していただければ幸いだ。

- 「アカウントポリシー」でユーザーのパスワード設定を定義する

- 「管理用テンプレート」を拡張してアプリケーションの設定をカスタマイズする

- 「ポリシー」と「基本設定」の違いを理解する

- グループポリシーで「ストアアプリ」をインストールする

- コントロールパネルの設定項目をカスタマイズする

- Windows 10でグループポリシー設定を利用するには

- グループポリシーでファイルやフォルダー、レジストリを操作する

- ログオンスクリプトをグループポリシーに置き換えるには?

- フォルダーリダイレクトでユーザープロファイルを管理する

- グループポリシーで利用させる/利用させない「サービス」を柔軟に制御する

- これだけはやっておきたい! 基本的なサーバー管理に役立つグループポリシー設定

- イベントビューアーでセキュリティ監査を行うためのグループポリシー設定

- “必要ないもの/使わないもの”は無効化し、クライアントのセキュリティを向上させる

- クライアントのセキュリティを強化するグループポリシー設定

- グループポリシーでアプリケーションの実行を制御する

- セキュリティの強化に役立つグループポリシー設定

- まだあるぞ! グループポリシーの“鉄板”設定パート2

- すぐに使えるグループポリシーの“鉄板”設定

- グループポリシーを確実に運用するには

- グループポリシーの仕組み、理解できていますか?

筆者紹介

国井 傑(くにい すぐる)

株式会社ソフィアネットワーク取締役。1997年よりマイクロソフト認定トレーナーとして、Active DirectoryやActive Directoryフェデレーションサービス(ADFS)など、ID管理を中心としたトレーニングを提供している。2007年よりMicrosoft MVP for Directory Servicesを連続して受賞。なお、テストで作成するユーザーアカウントには必ずサッカー選手の名前が登場するほどのサッカー好き。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Active Directoryのアカウントロック解除/パスワードリセットをセルフサービス化、ゾーホージャパン

Active Directoryのアカウントロック解除/パスワードリセットをセルフサービス化、ゾーホージャパン

ドメインユーザー自身で、Active Directoryのアカウントロック解除パスワードリセットを行える環境を整え、情報システム部門やITヘルプデスクの対応工数を大幅に削減する。 ゾーホー、「ManageEngine ADManager Plus」を提供開始

ゾーホー、「ManageEngine ADManager Plus」を提供開始

人事異動や組織改編などがあるたびに求められるActive Directory管理作業。機能が限定された支援ツールが多い中、複数の支援機能を搭載した低価格なActive Directory管理ツールが登場した。 Active Directoryドメインをアップグレードする

Active Directoryドメインをアップグレードする

Active Directoryドメインの移行には、「ドメインをアップグレードする」と「ドメインを再編して、オブジェクトを移行する」の2パターンがある。今回は「ドメインをアップグレードする」場合の手順を解説する。 Windows Server 2012 R2で行こう!

Windows Server 2012 R2で行こう!

本稿では、Windows Server 2003から最新のWindows Server 2012 R2へ移行する理由やメリットについて取り上げる。- 改訂 管理者のためのActive Directory入門(Windows Server 2003対応改訂版)

Active Directory基礎連載を、Windows Server 2003対応に改訂。今回は、ディレクトリサービスの基礎を概説。