続・設定を見直すだけ、いますぐ簡単にできる「標的型メール攻撃対策」:Windows標準機能でいますぐできる標的型攻撃対策(3/4 ページ)

2014年9月の公開後、その実効性と手軽さが反響を呼んだ前回記事に新たな対策を追加。Windows標準のセキュリティ機能だけで実践可能な最新の標的型メール攻撃対策を紹介します。Windowsユーザーやドメイン管理者の皆さまは、ぜひご一読ください。

アプリケーションの実行を制限する「ソフトウエア制限ポリシー」と「AppLocker」

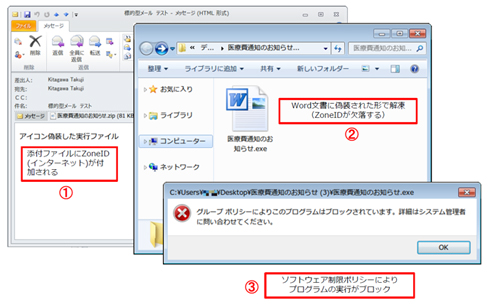

Windows SmartScreenは標的型メール攻撃に対して非常に有効な機能だが、残念ながら利用できるのはWindows 8以降のみだ。今後はWindows 10への移行が徐々に進むことが考えられるとはいえ、まだまだ企業向けではWindows 7のシェアが高い。また、添付ファイルにZoneIDを付加しないメールソフトやサードパーティ製のアーカイバーをどうしても使わなければならないという組織もあるだろう。

そのような場合に有効な機能が、「ソフトウエア制限ポリシー」および「AppLocker」だ。ソフトウエア制限ポリシーは、Windows XP以降(Homeエディションは対象外)で導入された、アプリケーションの実行を制限する機能だ。AppLockerは、ソフトウエア制限ポリシーの拡張として、Windows 7以降(Home、Proエディションは対象外)で導入された機能で、ユーザーやグループごとに実行できるソフトウエアのルールを作成できるなど、より柔軟な制御が可能だが、ここでは、利用できるエディションの対象が広い、ソフトウエア制限ポリシーを利用した対策を紹介しよう。

ソフトウエア制限ポリシーでは、実行可能なソフトウエアを、(1)ファイルのハッシュ値、(2)コード署名の証明書、(3)フォルダーやファイルのパス、(4)ネットワークゾーンに基づくポリシーにより制限することが可能だ。また、既定で全てのソフトウエアの実行を許可し、実行を禁止するソフトウエアを指定する「ブラックリスト」方式と、既定で全てのソフトウエアの実行を禁止し、実行を許可するソフトウエアを指定する「ホワイトリスト」方式の両方が利用できる。

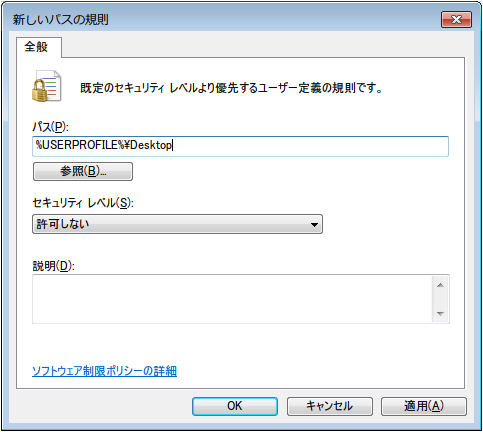

より厳格なセキュリティを求めるのであれば「ホワイトリスト」方式の方が望ましいが、「ホワイトリスト」方式では、許可するソフトウエアのポリシー設計や、利便性を損なうことがないかなどの検証を慎重に行う必要がある。よって今回は、より簡易な「ブラックリスト」方式で、デスクトップ以下に置かれたファイルの実行を禁止する設定例を示すことにしよう。

圧縮・解凍ソフトとして日本での利用者が多い「Lhaplus」は、既定ではデスクトップに解凍を行い、その際ZoneIDを欠落させてしまう。また、添付ファイルをデスクトップにドラッグ&ドロップした場合も、ZoneIDが欠落してしまう。よって、デスクトップ以下の実行ファイルの実行を制限することは、標的型メールに添付されたマルウエアの実行ファイルに対する対策として有効である。

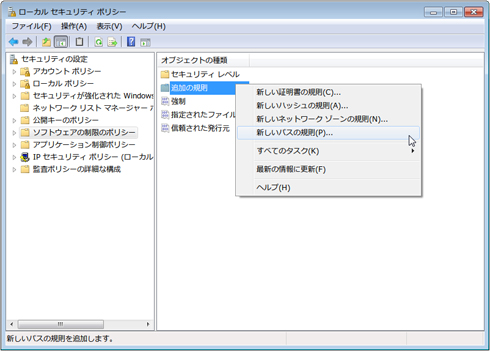

ソフトウエア制限ポリシーの設定例

以下の図は、スタンドアロン環境のWindows 7での設定例だが、Active Directoryのグループポリシーを用いて、ドメイン内のコンピューターに一括でポリシーを適用することも可能だ。

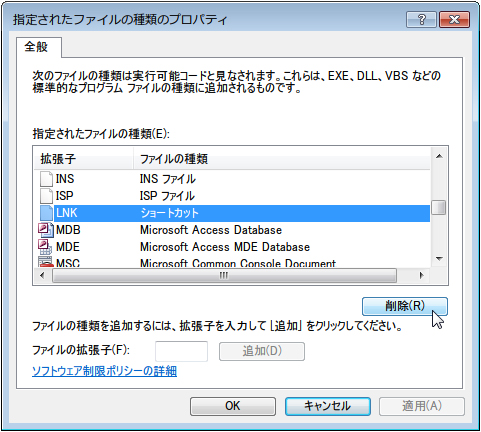

これで、デスクトップ以下のソフトウエアの実行が禁止される。ただし、既定では実行ファイルのタイプとしてショートカット(LNK)が登録されているため、デスクトップに置いたショートカットからプログラムの起動ができなくなる。ショートカットの実行を許可すると、ショートカットを用いた攻撃に対し脆弱になるが、利便性を考慮し、ショートカットは禁止から除外することにする。

Copyright © ITmedia, Inc. All Rights Reserved.