すご腕バグハンターたちが報奨金制度運営者と本音トーク:「@ITセキュリティセミナー(東京)」レポート2016(4/4 ページ)

@IT編集部は2016年2月26日、東京青山にて「@ITセキュリティセミナー」を開催した。本稿ではそのダイジェスト(後編)をお届けする。

「スマホゲーム」のチート事情と対策

ゲームの“チート行為”とは、通常起こり得ないような不正な操作によって、ゲーム内で何らかの“利益”を得るといった行為を指す。その動機は「楽にキャラクターを強くして他人に自慢したい」といった個人的なものから、「チートの結果をお金に換えたい」といった犯罪に近いものまでさまざまだ。特に金銭絡みでは、「チートを代行して金銭を要求する」などのケースもある。

特別講演「『モンスターストライク』の事例に見るスマートフォンゲームのチート事情」では、ミクシィのセキュリティ室 亀山直生氏が、スマホゲームでのチート行為の状況について語った。同氏は、「チート行為はプレイヤーのゲーム体験を損なうだけでなく、ゲームを提供する企業にとっては課金機会の損失や売り上げの低下、ブランドイメージの低下、ユーザー対応コストの増加など、ビジネスリスクをもたらす」と述べる。

一口にチートと言っても、その手法は多種多様だ。亀山氏によれば一番流行しているのは「メモリ改変」だという。これは「プロセスメモリエディタを使い、キャラクターの“HP(ヒットポイント)”や“敵に与えるダメージ”、“所持金”など、メモリに格納される値を改変する」というもの。「ターゲットとなるプロセスを選択し、書き換えたい値をメモリ内で検索、目当ての値のメモリ番地が特定できたら好きな値に書き変える。この手法を用いれば、いろいろな値を思いのままに変更できてしまう」(亀山氏)。

他にも、ローカルプロキシツールなどを使ってクライアントとサーバ間の通信を改変し、ゲームプレイ結果をサーバに送信する際にスコアを書き換えたり、キャラクターのステータスをサーバから受信する際に攻撃力を書き換えたりする手口や、ローカルデータの改変行為、チーターの都合の良いようにクライアント処理を改造するクライアントアプリ解析・改造行為などの手法もあるという。

「高度なチーターに至っては、例えば通信改変とメモリエディタ改変を組み合わせて、いずれかがブロックされていても確実にデータを改変できるようにする回避策まで用意している。しかも、そうした手法をYouTubeなどで公開することもあり、ゲーム業界やセキュリティ業界を困らせている」(亀山氏)。

こうしたチート行為について亀山氏は、「値や処理の改変行為を完全になくすことは、ほぼ不可能だ」と明かす。特にプレイヤーのスマホ端末にインストールされたクライアント側でバトルの「ダメージ計算」や「当たり判定」などの処理を任せている場合、ここでの不正を防止することは難しく、どうしてもいたちごっこの対策になりやすいという。

「現状は、どこまでプログラミングで対策するかを明確化し、同時にバランスよくチェックや検知を強化しつつ、アカウントをBANする対策しかない」(亀山氏)。将来、処理した映像のみをスマホに届ける「クラウドゲーミング」が普及すればチート対策も必要なくなるかもしれないが、それまではガイドライン作成やゲームセキュリティ講習会によるノウハウの蓄積・展開により、社内の開発エンジニアの対策スキル向上を図っていくという。

ガイドラインを作成したのは、開発者にはチートに詳しくない人の方が圧倒的に多いことや、開発ではどうしてもゲームの面白さや快適さが優先され、セキュリティに意識が向かないことがしばしばあることから、開発の初期段階から実施しておくべき対策をきちんと明記、横展開できるようにするためだという。

また最近は、各県警のサイバー犯罪対策課などと連携して犯罪的なチート行為の取り締まりにも協力していると亀山氏は述べる。例えば2015年11月、同社のゲーム「モンスターストライク」のチートツールを譲渡した疑いで17歳の高校生が逮捕された事件があったが、こうしたケースにおいて「捜査機関の依頼を受け、技術調査や調書の作成などを行うこともある」という。

「サーバはチーターがほぼ手出しできない領域だが、ゲームデータやロジックなど端末側にあるものは依然書き変えられることを前提に対策を考える必要がある。今後もチート対策には積極的に取り組んでいく」と、亀山氏は力を込めた。

CSIRT構築や運用の課題解決のポイント

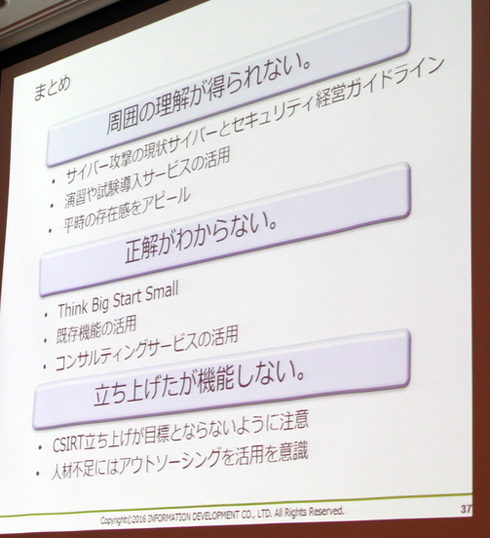

最後の講演「CSIRT構築・運用のコツ、伝授します!」では、インフォメーション・ディベロプメントの櫻木康喜氏がCSIRT構築・運用に関する3つの課題に答える形で、そのポイントを解説した。

1つ目の課題は「周囲の理解が得られない」だ。「『わが社には狙われる資産はない』と言う経営者がいるが、攻撃者は本丸へと乗り込むための踏み台を探しており、資産ではなく脆弱性の有無に注目している」と指摘する櫻木氏は、その解決策として「サイバー攻撃演習を実施すること」「監視サービスやサンドボックス、クラウド型WAFなどの最新ソリューションを試験導入すること」を提案した。自社の弱点を経営層に示すことで、対策の意義を理解してもらえるのだという。

2つ目の課題は、「どんなCSIRTを構築すべきか、正解が分からない」だ。これについて櫻木氏は日本シーサート協議会(NCA)のサイトなどが参考になると言う。「CSIRTの形態や機能はさまざまあるが、例えばJPCERT/CCのCSIRTガイドラインでは連絡窓口とインシデントハンドリングの2つを必須としている。こうしたガイドラインを基に、理想形をコンサルタントなどと相談し、それを目指すのがいいだろう」(櫻木氏)。

そして3つ目の課題が、「立ち上げたが機能しない」だ。これは特に人材不足が原因で陥りやすい課題と述べた櫻木氏は、場合によってはアウトソーシングを活用するのも1つの手だと提案した。

Copyright © ITmedia, Inc. All Rights Reserved.

セキュリティエキスパートたちが「最近気になっていること」――@IT人気筆者陣も登壇

セキュリティエキスパートたちが「最近気になっていること」――@IT人気筆者陣も登壇 サイボウズ、バグハンターたちに向け「感謝祭」を開催

サイボウズ、バグハンターたちに向け「感謝祭」を開催 著名バグハンターが明かした「脆弱性の見つけ方」――「CODE BLUE 2015」リポート

著名バグハンターが明かした「脆弱性の見つけ方」――「CODE BLUE 2015」リポート