WannaCry騒動、Struts 2脆弱性、リオ五輪、そのとき「彼ら」は何をしていたのか:「セキュリティリサーチャー」って何をする人?(1/2 ページ)

サイバーセキュリティの重要性が増すにつれ、ネット上ではさまざまな脅威や脆弱性の情報があふれんばかりに増え続けている。そんな情報過多な状況から、有用な情報だけを選別し、正しく共有していくこともまた必要だ。WannaCry騒ぎ、Apache Struts 2脆弱性……そのとき「彼ら」は何をしていたのか。

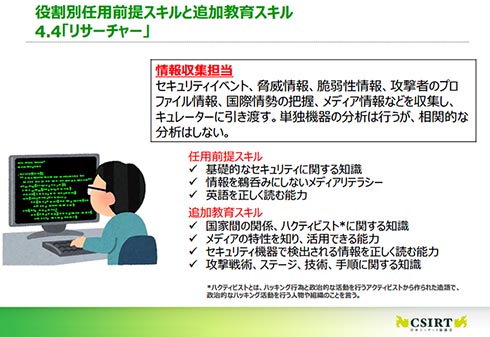

「人材不足」「育成の必要性」などの課題と関連してひとまとめに語られがちな「セキュリティ人材」。しかし、セキュリティ対策の実装や運用だけでなく、内外との調整役、脆弱(ぜいじゃく)性検査とその結果に基づく設計、いざ問題が生じた際のレスポンス対応など、さまざまな役割が必要だ。業務内容は多岐にわたるため、1人で全てを担うのは難しい。セキュリティ担当者が担うべき役割は、例えば日本シーサート協議会が定義している。

組織内CSIRT(Computer Security Incident Response Team)を整えるにせよ、そうではないにせよ、企業内、組織内でセキュリティ対策を実践していく上で極めて重要な役割がある。それが「セキュリティリサーチャー」だ。セキュリティリサーチャーは、さまざまな脅威や脆弱性の情報に加え、国際情勢やメディア報道なども加味しながら情報を収集し、「今、どんなリスクがあるのか」「それが自組織にどのような影響を与える恐れがあるか」「どのように対策すべきか」を分析。それを必要とする人々に情報を提供する。「どんな脆弱性が存在し、今すぐパッチを適用すべきかどうか」について、しかるべき担当者が判断するための「材料」を提供する役割を担っている。

こうした情報収集の重要性は、先日公表されたApache Struts 2の脆弱性(S2-045)対応からも見て取れる。このセキュリティ事案は、修正パッチの公表後(つまり、パッチを当てなければ脆弱であることが公表されてから)、わずかな期間で複数のWebサイトがこの脆弱性を突く攻撃を受け、情報漏えいなどの被害が発生した。しかし、さまざまなセキュリティ関連組織が注意喚起情報を発する前に、開発元はこの脆弱性を修正した最新版をGitHub上で公開していた。もし、この段階で情報を得て、対策を早期に行えていたならば、状況は変わっていたかもしれない(もちろん同時に、組織としての脆弱性対応プロセスの整備も必要ではあるが)。

「情報収集の際に留意すべき事柄」をセキュリティリサーチャーから学ぶ

そんな役割を担うセキュリティリサーチャーは、どんな人が担当しているのか。セキュリティリサーチャーが日々どんなことを考え、どんな作業に取り組んでいるかを紹介するイベント「第2回 セキュリティ リサーチャーズナイト」が、2017年5月26日に開催される。日々情報を収集し、ブログやTwitterで発信している根岸征史氏(@MasafumiNegishi)とpiyokango氏(@piyokango)、辻伸弘氏(@ntsuji)が登壇し、普段の活動について紹介するという。

参考までに、2016年10月に行われた「第1回 セキュリティ リサーチャーズナイト」の概要を紹介しよう。

セキュリティリサーチャーの中には、組織内CSIRT向けに情報を提供する場合もあれば、自社が提供するセキュリティサービスの一環として、顧客向けの情報提供を行う場合もある。またこうした業務とは別に、自らの興味・関心に従って情報を集約し、純粋に困っている人やコミュニティー向けに情報を整理し、発信している場合もある。

イベントを主催した三氏はそれぞれ異なる立場でリサーチに携わっているが、いずれも「呼吸をするように自然に」「時間のあるときはいつでも」、注目すべきインシデントや脆弱性があれば夜中であろうと休日であろうと情報をチェックしていることは共通している。「決して、朝から晩までインターネットを見ているだけの人ではない」(辻氏)。辻氏の場合、より深くウォッチするため、独自に監視環境も構築している。

ソースとしているのは、「ニュース記事やプレスリリース、それにTwitterやFacebookといったソーシャルネットワーク上の情報。それにフォーラムや掲示板など」(辻氏)で、基本的に公開されている情報がベースとなっている。そこへ、「Feedly」でRSSを活用し、「TweetDeck」でハッシュタグや特定のキーワードを追いかけ、「Googleアラート」で特定の項目に関連する記事だけを収集するといったように、「あまりに情報の量が多いため、フィルタリングしたり、仕分けしたりして、できるだけ余計な情報を減らす」(piyokango氏)ための独自の工夫を施している。

ペンテスターとしての立場から情報収集を行っている辻氏は、「脆弱性情報を確認する際には、攻撃コードの有無を必ずチェックしている。同時に、その条件も見るようにしている。近年は凝った名前付きの脆弱性が公表されることが増えているが、中には『騒ぎ過ぎ』と思えるものもある。そうした部分に惑わされず、パッチ適用の優先度を伝えるために、攻撃コードやツールの有無、その条件を見ないと信じないようにしている」という。

根岸氏は、日本ではあまり報じられない情報も含め、海外のニュースもチェックしている。サイバー攻撃が発生すると、「犯人は誰か」「どの国が関与しているのか」などが取り沙汰されるが、「政治的な理由で情報が出てくることも多い。そこにはあまり寄りかかりすぎないようにしている。そもそもCSIRT的には、『攻撃者が誰か』よりも『どう防ぐか』の方が大事だ」と述べていた。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Apache Struts 2の脆弱性がヤバい、外部からサーバコマンドを実行

Apache Struts 2の脆弱性がヤバい、外部からサーバコマンドを実行

2017年3月、セキュリティクラスタが注目したのは簡単に外部からサーバコマンドを実行できる「Apache Struts 2」の脆弱性。Symantecの発行する電子証明書にも話題が集まりました。 ランサムウェア「Wanna Cryptor」に対し、異例のセキュリティパッチをWindows XPに提供する意味

ランサムウェア「Wanna Cryptor」に対し、異例のセキュリティパッチをWindows XPに提供する意味

世界的に猛威を振るっているランサムウェア「Wanna Cryptor」に対し、マイクロソフトはサポートが既に終了しているWindows XP、Windows Server 2003、Windows 8(8.1ではない)向けに緊急のセキュリティ更新プログラムの提供を開始しました。 「Mirai」ソースコード徹底解剖−その仕組みと対策を探る

「Mirai」ソースコード徹底解剖−その仕組みと対策を探る

2016年9月以降に発生した複数の大規模なDDoS攻撃。本稿ではその攻撃に用いられたとされるマルウェア「Mirai」のソースコードを読み解き、対策法を紹介します。 情報処理安全確保支援士、3年維持で15万円の価値はあるの?

情報処理安全確保支援士、3年維持で15万円の価値はあるの?

2016年のセキュリティクラスタは、IPAの新資格「情報処理安全確保支援士」の制度内容に猛烈な批判を加えるとともに、Twitterのダウンにヒヤヒヤ。一方で、数々のセキュリティイベントは目いっぱい楽しんでいたようでした。