脆弱性にまみれた世界で戦う人たち――バグハンター、CSIRT、レッドチーム(3/5 ページ)

ランサムウェア「WannaCry」のインパクトが記憶に新しい中、ウクライナやロシアを中心に感染を広げた「NotPetya」が登場した直後の開催となった、2017年6月の@ITセキュリティセミナー。レポートシリーズ第2回は、脆弱(ぜいじゃく)性に関する講演を中心に紹介する。

本気の侵入テストで自社のリスクをあぶり出す「レッドチーム演習」の効用

最近注目を集め始めた「レッドチーム」というキーワードをご存じだろうか。チェックリストの確認や脆弱性診断にとどまらず、攻撃者の目線で自社システムがどのように侵害される恐れがあるかを試し、リスクを把握するための試みだ。

米国の先進企業で注目され始めたこの手法をいち早く取り入れてサービスとして提供しているのが、セキュアワークス・ジャパンだ。特別講演「本気のサイバー攻撃に、明日あなたの会社は耐えられるか 先進事例に学ぶ『レッドチーム演習』〜最高峰のセキュリティレベルを目指して」では、セキュアワークス・ジャパン セキュリティ&リスク・コンサルティング(SRC)のシニアマネージャ、三科涼氏と、同社の「Red Team Testing」を早速導入して力試しを行った、ワークスアプリケーションズ HUE&ATE Div. Partnerの井上誠一郎氏が登壇。@IT編集部の宮田健の司会進行で、その意義を語った。

そもそも「レッドチーム演習」とは

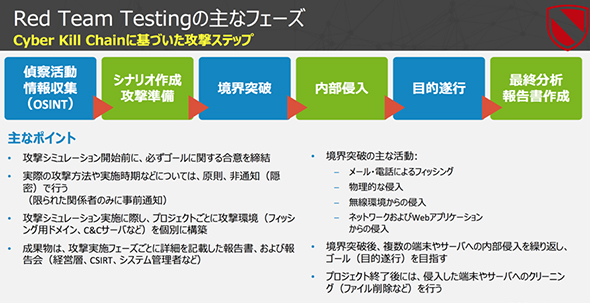

そもそも「レッドチーム演習」とは、どんなものなのだろうか。三科氏によると「サイバー攻撃を可能な限り現実に近い形でシミュレーションし、実際の組織、人、プロセスにまたがるセキュリティ体制をチェックして、実際に危機が発生したときに対処できる能力があるかを測るもの」だという。

具体的には、単なる脆弱性診断のみならず、標的型攻撃でも用いられるサイバーキルチェーンに沿って、「知的財産情報の奪取」「ビジネスクリティカルなサービスの乗っ取り」といったゴールを設定し、時間をかけて対象企業に侵入を試み、リスクをあぶり出す。場合によっては、Active Directoryの侵害やオフィスへの物理的な侵入も組み合わせ、リアルな危機対応能力をチェックしていくという。

ワークスアプリケーションズがレッドチーム演習を取り入れた理由

「なぜワークスアプリケーションズでは、わざわざこんな厳しいサービスを選択したのか?」という宮田の問いに、井上氏は「われわれは人工知能型ビジネスアプリケーション『HUE』を提供し、お客さまの重要なデータを預かっている。そのため、以前から相当のコストをかけて、ISMSやプライバシーマークの取得、ペネトレーションテストの実施など、あらゆるセキュリティ対策に取り組んできた。ただ、自分たちとしてはやっているつもりでも、やはり漠然とした不安が残る。自分たちの対策はどうなのか、第三者の視点で検証してほしいと思っていた」と答えた。幾つかのベンダーに打診したところ、物理的な侵入まで含めて検査すると踏み込んで提案してきたセキュアワークスを選択したという。

「あらかじめ行われることを知っていて、『あ、来た来た』となる防災訓練のようなケースではなく、本気でやらないとダメだと思っていた」(井上氏)。そこでワークスアプリケーションズでは、「原則、聖域なし」でRed Team Testingを実施。しかも、演習の存在を知っているのは、数千人の従業員のうち10人以下という状況で行ったという。

レッドチーム演習によって得られた気付き

結果はどうだったのだろうか。「セキュリティ対策を相当やってきた自負があると言われた通り、多層のセキュリティが組まれていて、侵入戦略を練るのに頭を悩ませた」と三科氏は振り返る。それでも幾つかの「ほころび」は見つかったそうだ。

どの企業の演習においても面白いのが物理的な侵入に対する対応で、「これは日本の国民性かもしれないが、(侵入を試みようとしている検査担当者が)オフィス入口をうろうろしていると、むしろ親切にドアを開けてくれる人もいて、非常に入りやすい」(三科氏)そうだ。

井上氏は「1つのセキュリティ対策だけでは不十分であることはもう自明で、攻撃のコストを高めるために、いろいろな手を打たなければならない。また、本丸は大丈夫でも、周辺部の弱いところが狙われるということをあらためて感じた」と振り返っている。さらに、「従業員の教育も行っているが、数千人近くとなると全て完璧にとはいかない。物理的に侵入されたとしても、その上で守ることを考えないといけない」(井上氏)とも言う。

一方で、「早々と社内の人間が兆候を見つけ、社内のコミュニケーションツールで『こんなものが見つかったけれど、問題ではないか』と指摘してきた」(井上氏)というように、ワークスアプリケーションズ内で、不審な兆候があればすぐ共有する文化が醸成できていることが確認できた。標的型攻撃を装ったレッドチームの“わな”だけではなく、たまたまその期間中に飛んできた本物の標的型攻撃メールについても情報を共有し、注意喚起につなげていたという。

三科氏は、「レッドチーム演習は、いろいろなセキュリティ対策を実施し、CSIRTも構築してある程度成熟度が上がってきたが、本当に何か起こったとき大丈夫だろうか、と考えている企業には非常に効果がある」と述べている。井上氏も「個人的にはお勧め」としつつ、「それなりにコストがかかるのも事実。そうした予算がない場合は、例えば、攻撃する立場になったつもりでシミュレーションを行う『脳内レッドチーム演習』を実施してみるといいのではないだろうか」とコメントした。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

CSIRTが果たすべき「社会的責任」とは

CSIRTが果たすべき「社会的責任」とは

@IT編集部が2017年2月に開催した「@ITセキュリティセミナー」レポートシリーズ。最終回は、これまでに紹介できなかったセッションの模様をまとめてお届けする。 「標的型攻撃に気付けない組織」にならないための確認ポイントとは

「標的型攻撃に気付けない組織」にならないための確認ポイントとは

3回にわたりお届けしてきた「@ITセキュリティセミナー 〜迷宮からの脱出〜」レポート。最終回となる今回は、2016年6月28日に大阪で開催した同セミナーの中から、東京では行われなかったセッションの模様を紹介する。 インターポールの考える「サイバー犯罪撲滅策」

インターポールの考える「サイバー犯罪撲滅策」

@IT編集部は2016年3月8日、大阪市で「@ITセキュリティセミナー」を開催した。本稿では大阪会場のみで行われたセッションを取り上げて紹介する。