Azure SQL Database/SQL Data Warehouseの透過的データ暗号化機能(TDE)で「Bring Your Own Key」をサポート:「Azure Key Vault」との連携で実現

「Azure SQL Database」と「Azure SQL Data Warehouse」の透過的データ暗号化機能(TDE)で「Bring Your Own Key(BYOK)」がサポートされる。

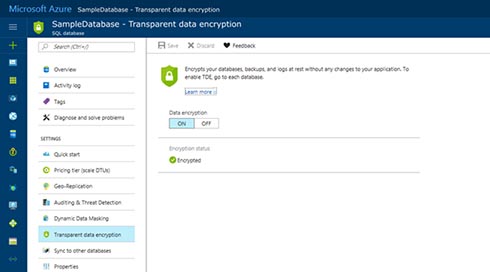

Microsoftは2017年8月28日(米国時間)、「Azure SQL Database」と「Azure SQL Data Warehouse」の透過的データ暗号化機能「TDE(Transparent Data Encryption)」に、「Bring Your Own Key(BYOK)」を実現する機能のプレビュー版を追加したと告知した。

BYOKは、データの暗号化において、暗号化キーをサービス事業者ではなくユーザー自身が管理する方式。重要なデータをより強固に保護するために用いられ、機密情報を扱う場合に義務付けられる規制要件を満たすために使われることもある。

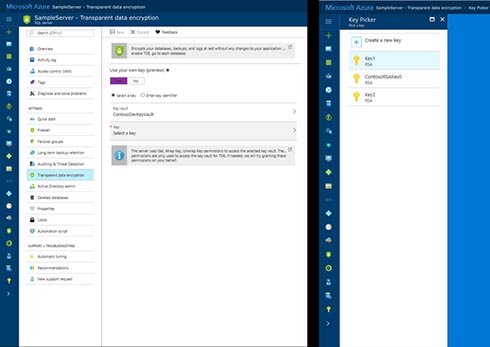

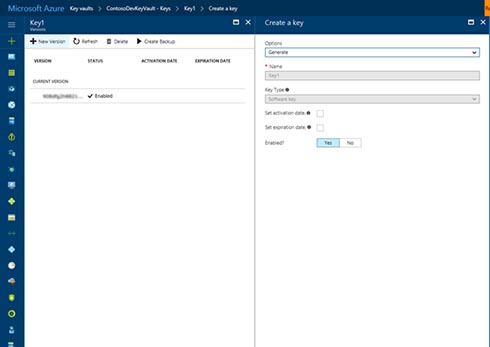

Microsoft Azure上では、「Azure Key Vault」へマスターキーを保存することで管理する仕組みとした。BYOKによって、「TDE Protector」の透明性と管理性の向上、HSM(Hardware Security Module)でサポートする外部サービスのセキュリティ強化、そして、キー管理とデータ管理の分離が可能になるとMicrosoftは述べている。

Azure SQL DatabaseとAzure SQL Data Warehouseでは、TDEを有効にすると、格納データがデータベースに保存された対称のキーで暗号化される。これまでこのデータ暗号化キー(DEK)を保護するには「Azure SQL Service」が管理する証明書を使うしかなかったが、今回のBYOKサポートによって、DEKをAzure Key Vaultに保存した非対称キーで保護できるようになる。Azure Key Vaultでキーの集中管理を行うことで、例えば、「FIPS 140-2(連邦情報処理規格140-2)」のレベル2に準拠していることが検証されているHSMの利用を可能にし、キー管理とデータ管理の分離によるセキュリティレベルの向上を実現できるとしている。

TDEでのBYOK機能は、Azureポータル、Windows PowerShellあるいはREST API(REpresentational State Transfer-Application Programming Interface)を使って有効にできる。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

データベース暗号化が必要な「理由」と「3大方式」を理解する

データベース暗号化が必要な「理由」と「3大方式」を理解する

本連載では、データベースセキュリティの「考え方」と「必要な対策」をおさらいし、Oracle Databaseを軸にした「具体的な実装方法」や「Tips」を紹介していきます。今回は、「なぜ、データベースを暗号化しなければならないのか」について解説します。 Amazon RDS for Microsoft SQL Server、透過的データ暗号化に対応

Amazon RDS for Microsoft SQL Server、透過的データ暗号化に対応

米Amazon Web Servicesは、「Amazon Relational Database Service(RDS)for Microsoft SQL Server」で、新たにデータベース暗号化機能の「透過的データ暗号化」(TDE)を利用できるようにしたと発表した。 マイクロソフト、Azure CLI 2.0の新しい対話型シェル「Azure CLI Shell」をリリース

マイクロソフト、Azure CLI 2.0の新しい対話型シェル「Azure CLI Shell」をリリース

マイクロソフトは、「Azure Command Line 2.0」(Azure CLI 2.0)の新しい対話型シェル「Azure CLI Shell」のプレビュー版をリリース。併せて、4つの新たなコマンドモジュールを公開した。 「データベース暗号化」の必要性と注意すべきポイント

「データベース暗号化」の必要性と注意すべきポイント

“SI視点”に立って、システム担当者が考慮すべきセキュリティについて、身近な例を参考に解説する本連載。第2回のテーマは、前回に引き続き「データベースセキュリティ」です。特に、重要なデータを保護するために欠かせない「暗号化」について解説します。