本番さながらの演習「サイバークエスト」を支える「レッドチーム」の正体とは?:@ITセキュリティセミナー2018.6-7

@ITは、2018年6月22日、東京で「@ITセキュリティセミナー」を開催した。本稿では、カーディフ生命保険、カブドットコム証券、ジャパンネット銀行、シティグループ証券、みずほフィナンシャルグループ、金融ISACによる特別講演「サイバークエスト 昼は銀行員、夜は――攻撃者チームが手口を語る」の内容をお伝えする。

@ITは、2018年6月22日、東京で「@ITセキュリティセミナー」を開催した。本稿では、特別講演「サイバークエスト 昼は銀行員、夜は――攻撃者チームが手口を語る」の内容をお伝えする。

あらためて「サイバークエスト」とは

架空の金融機関「タカスギ銀行」の担当者として、現実さながらのサイバー攻撃からシステムを守り、情報を収集して意思決定を下し、被害を最小化させるプロセスを1泊2日の合宿形式で体験する演習が「サイバークエスト」だ。

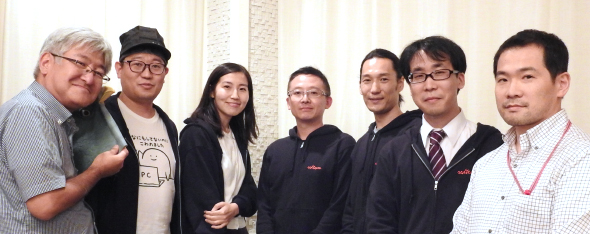

講演では、演習シナリオ作成から環境構築、オペレーションと種明かしに至るまで、一連の運営を担っている「レッドチーム」のメンバーがおそろいのパーカを着用して登場し、攻撃者側の裏話を紹介した。

左から

カーディフ生命保険 セキュリティ統括部 シニアセキュリティオフィサー 森岡聡一郎氏

カブドットコム証券 システムリスク管理室 スペシャリスト 伊藤公樹氏

金融ISAC レッドチーム 奏美鳴氏

ジャパンネット銀行 IT統括部 サイバーセキュリティ対策室 部長代理 小澤一仁氏

シティグループ証券 シティバンク、エヌ・エイ東京支店 事務システム企画部 情報セキュリティ管理室 アシスタントバイスプレジデント 田中智樹氏

みずほフィナンシャルグループ データマネジメント部 サイバーセキュリティチーム 調査役 宮内雄太氏

金融ISAC 専務理事/CTO 鎌田敬介氏

仕掛け人である鎌田敬介氏(金融ISAC)によると、サイバークエストは「実際に金融機関で発生しそうなインシデントを疑似的に体験し、人材育成につなげること」を目的とした演習だ。内容に改良を重ね、規模を拡大しながら過去3回開催されてきた。

詳しくは過去の記事や動画などで紹介されているが、「技術チーム」と「管理チーム」に分かれ、レッドチームが仕掛けてくるWeb改ざんやDDoS(Distributed Denial of Service)攻撃といったサイバー攻撃への対応に始まり、CISO(Chief Information Security Officer:最高情報セキュリティ責任者)への報告や疑似的な記者会見など、本当のインシデント対応さながらに一連のプロセスを経験できる。この緊迫感にあふれた演習を通じて、何ができるか、あるいは何ができなかったかを持ち帰り、自社での対応に役立ててもらう。

レッドチームが大事にしていることとは?

企画に当たって大事にしているのは「単発の攻撃で終わらせるのではなく、偵察や調査妨害も組み合わせ、現実の攻撃の流れに即したシナリオを組み立てていること」と、レッドチームの宮内雄太氏(みずほフィナンシャルグループ)は言う。さらに、「できるだけ負荷をかけ、限界を超えてもらうこともコンセプト」(鎌田氏)だ。「今どうなっているの?」と問い合わせてプレッシャーをかけたり、当日の「思いつき」から始まるシナリオを追加したりすることもあるそうだ。

現実に即したインシデント対応を体験するのだから、本物のオンラインバンキングサイトさながらにAPIなども実装した公開サーバと社内サーバを用意し、レッドチームによる攻撃が成功するよう脆弱(ぜいじゃく)性を組み入れた形で構築する。そして演習当日に向け、実際のシステムと同じようにひたすらテストを行っていく。内線電話システムの疎通も夜中まで確認するほどだ。当日も「せっかく温泉付きの宿に泊まっているのに、入る暇もないどころか、寝る時間もなかった」と、田中智樹氏(シティグループ証券)は苦笑混じりに振り返った。

レッドチームに参加するには?

そんなレッドチームに、自ら手を上げて加わってきた頼もしいメンバーもいる。その一人である奏美鳴氏(金融ISAC)は「第2回のサイバークエストに参加し、『こんなことができるんだ』と強い印象を受けた」ことがきっかけになったそうだ。

ただ、志願すれば誰でも加われるわけではなく、「厳しい試験を用意している」(鎌田氏)という。そもそもサイバークエストもレッドチームも、通常業務とは関係なく、仕事の後――いわば“放課後“に自主的に集まったり、チャットで連絡を取ったりしながら準備を進めている。余暇を削ってでも、「楽しい」「好き」をどれだけ突き詰めていけるかが一番大事な資質だ。中には、サイバークエストに割く時間を捻出するために転職したメンバーもいるとか。

それだけ真剣に作り込んでいるからこそ「雰囲気も含め、意図した通りにシナリオが進むと本当に楽しい」と小澤一仁氏(ジャパンネット銀行)は述べ、宮内氏は「1年に一度の文化祭のようなもの」という。「守るには、システムを理解し、攻撃者側の立場に立って考えることが大切といわれる。それを本物に近い環境で実践できるのはレッドチームの醍醐味(だいごみ)」と田中氏も述べている。

レッドチームが注目している脆弱性や攻撃手法とは?

では、次回も見据え、レッドチームの面々は今どういった脆弱性や攻撃手法に注目しているのだろうか。

小澤氏は「標的型攻撃やリモートコントロールを行うマルウェア」、田中氏は「いかにもありそうなシステムの設定上のエラーを作り込むか」だと述べた。鎌田氏は「情報漏えいは被害を特定しにくい。Heartbleedのように脆弱性を突かれてもログに残りにくいもの、痕跡の残らないものは対処が難しいのではないか」という。また伊藤公樹氏(カブドットコム証券)は、「ソーシャルエンジニアリングのような、人をだます巧妙な手法を取り入れていければ」とした。

興味深いのは小澤氏のコメントだ。「英語ができないとだめかなと思って勉強を始めた。犯行予告を英語で書いてみたけれど、けっこう手直しされたので……」という。事実、前回のサイバークエストでは海外からの見学者に依頼し、『金銭を支払わないとDDoS攻撃を行う』旨の脅迫電話を英語でかけてもらったが、それを受けた参加者が「誰か英語できる人、いない?」と周囲を見渡し、おろおろする場面もあったという。

サイバークエストに参加する利点とは?

さまざまなアイデア、さまざまな情報を取り入れて企画されているサイバークエストだが、「いろんな金融機関、いろんな業務の人が集まっているので、自分の知らない話を聞ける。準備することによって、参加者よりも多く学べるかも」と田中氏は言う。また森岡聡一郎氏(カーディフ生命保険)は「体験することがとても大事だ。経験して初めて自分に何が不足しているか分かるし、レッドチーム側も主体性を持って取り組んで初めてレベルアップできる」とした。そしてこれからも、「金融ISACという横のつながりを通して、互いに高め合っていきたい」(鎌田氏)という。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

金融ISAC、みずほFGが語る「サイバークエスト」とは何か――金融庁や県警、JPCERT/CCなど81社、110人が参加

金融ISAC、みずほFGが語る「サイバークエスト」とは何か――金融庁や県警、JPCERT/CCなど81社、110人が参加

@ITは、2018年2月7日、東京で「@ITセキュリティセミナー」を開催した。本稿では、基調講演「サイバークエスト 〜金融史上最大の情報漏えい事件 緊迫の一部始終と教訓〜」の内容をお伝えする。 脆弱性にまみれた世界で戦う人たち――バグハンター、CSIRT、レッドチーム

脆弱性にまみれた世界で戦う人たち――バグハンター、CSIRT、レッドチーム

ランサムウェア「WannaCry」のインパクトが記憶に新しい中、ウクライナやロシアを中心に感染を広げた「NotPetya」が登場した直後の開催となった、2017年6月の@ITセキュリティセミナー。レポートシリーズ第2回は、脆弱(ぜいじゃく)性に関する講演を中心に紹介する。 中部電力、GEデジタルなどはIoT、制御システムのセキュリティ対策にどう取り組んでいるのか

中部電力、GEデジタルなどはIoT、制御システムのセキュリティ対策にどう取り組んでいるのか

ランサムウェア「WannaCry」のインパクトが記憶に新しい中、ウクライナやロシアを中心に感染を広げた「NotPetya」が登場した直後の開催となった、2017年6月の@ITセキュリティセミナー。レポートシリーズ最終回は、IoT、制御システム向けセキュリティの講演を中心に紹介する。