あのマルウェアの悪夢が再び? Windows XPに3回目のセキュリティパッチが緊急公開:山市良のうぃんどうず日記(153)

既にサポートが終了したWindows XPとWindows Server 2003/2003 R2に対し、異例のセキュリティパッチが提供されました。古いバージョンの「リモートデスクトップサービス」に存在するリモートコード実行の脆弱性を修正するもので、この脆弱(ぜいじゃく)性はマルウェアの感染拡大に悪用される危険性があります。

緊急性の高いリモートデスクトップサービスの脆弱性

2019年5月15日(日本時間)は、毎月第2火曜日(米国時間)の「Windows Update」の定例更新日です。この日、数年前にサポートが終了したWindows XP(2014年4月にサポート終了)とWindows Server 2003/2003 R2(2015年7月にサポート終了)向けに、緊急のセキュリティパッチが公開されました。

通常、サポートが終了した製品に対してはセキュリティ更新プログラムが提供されなくなるため、今回の措置は特例です。

- Customer guidance for CVE-2019-0708 | Remote Desktop Services Remote Code Execution Vulnerability: May 14, 2019[英語](Windows Security support)

- Prevent a worm by updating Remote Desktop Services(CVE-2019-0708)[英語](Microsoft TechNet:MSRC)

今回のセキュリティパッチは、古いバージョンの「リモートデスクトップサービス(旧称、ターミナルサービス)」の脆弱(ぜいじゃく)性への対策です。リモートデスクトッププロトコル(RDP)の脆弱性ではありません。

リモートデスクトップサービスの脆弱性の詳細については明らかになっていませんが、ユーザー認証前にユーザーの介入を必要とせずに悪用できるもので、悪用された場合、2017年に「WannaCry(Wanna Cryptor、WannaCrypt、Wcryなどとも呼ばれました)」が世界中に感染を広げたときと同じように、脆弱性を持つPCから別の脆弱性を持つPCに増殖する可能性があるということです。

幸い、まだこの脆弱性を悪用したマルウェアは確認されていないようですが、影響を受けるPCがインターネットや社内LANに接続されているなら、できるだけ早くセキュリティパッチを適用してください。影響を受けるPCがグローバルIPアドレスで、インターネットに直接接続していないから大丈夫ということはありません。USBメモリや改ざんされたアプリ、電子メールといった昔ながらの方法で脆弱性のあるPCに取り込まれ、さまざまな手法で社内の他の脆弱性のあるPCに感染を広げるかもしれません。

脆弱性の影響を受けるのは、Windows XP、Windows 7、Windows Server 2003/2003 R2、Windows Server 2008/2008 R2で、Windows 8およびWindows Server 2012以降は影響を受けません。Windows Vistaについての言及はありませんが、同じビルドベースのWindows Server 2008が影響を受けることから、論理的に考えれば、間違いなく影響を受けるはずです。ただし、Windows Vista(2012年4月にサポート終了)に対してセキュリティパッチの提供は現時点(2019年5月21日)でありません。

サポート終了OS向けのセキュリティパッチはMicrosoft Updateカタログで提供

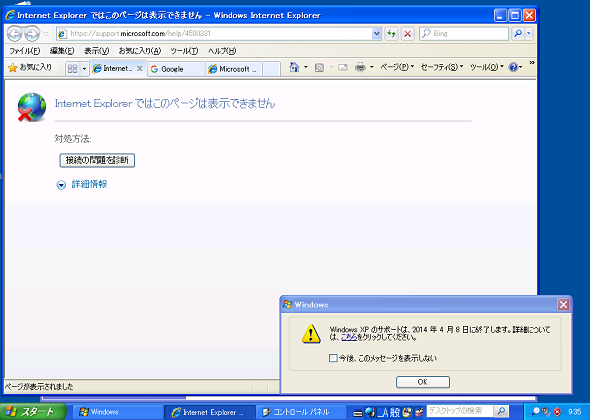

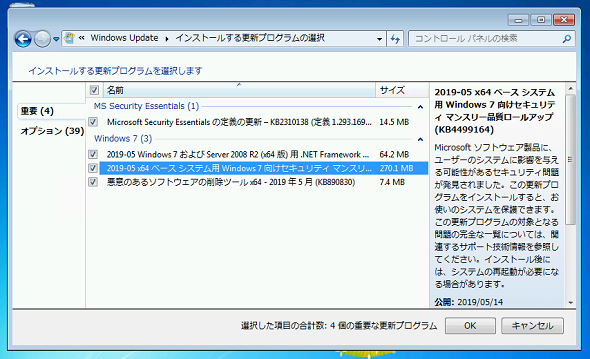

サポート対象のOSに対しては、通常の更新チャネルであるWindows Update、「Microsoft Updateカタログ」「Windows Server Update Services(WSUS)」を通じて、2019年5月の「マンスリーセキュリティ品質ロールアップ」(または「セキュリティのみの更新プログラム」)に含まれる形で修正が提供されています。できるだけ速やかに最新の状態に更新してください(画面1)。この脆弱性を修正するためだけの個別のセキュリティパッチの提供はありません。

画面1 Windows 7とWindows Server 2008/2008 R2に対する修正は、2019年5月のマンスリーセキュリティ品質ロールアップ(またはセキュリティのみの更新プログラム)に含まれる

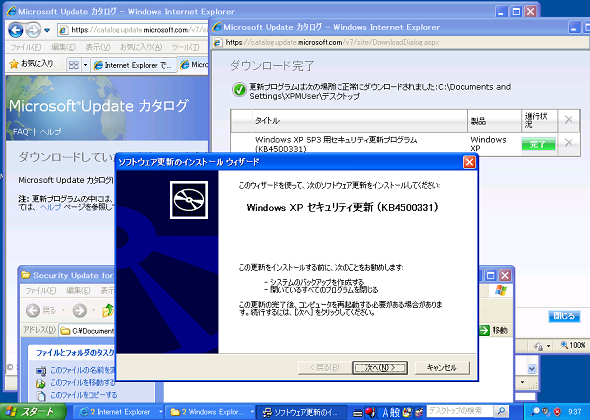

Windows XPとWindows Server 2003/2003 R2に対しては、この脆弱性を修正するためだけの個別の小さなセキュリティパッチ(数百キロバイト)がMicrosoft Updateカタログのみで提供されます。Windows Updateを実行してもインストールされることはないことに注意してください。

Windows XPはWindows SP Service Pack 3(SP3)またはWindows XP Embedded SP3(Windows Embedded Standard 2009やWindows Embedded POSReady 2009を含む)が前提となり、「%Windir%\System32\Drivers\Termdd.sys」を修正版に置き換えます。Windows Server 2003向けはWindows Server 2003 SP2が前提となり、「Termdd.sys」に加えて「%Windir%\System32\Updspapi.dll」を修正版に置き換えます。Windows Server 2003 R2はWindows Server 2003 SP2ベースなので、同じパッチを使用してください。

上記の「Customer guidance」(お客さまガイダンス)サイトまたはMSRCのアナウンスに記されているダウンロードリンクからMicrosoft Updateカタログにアクセスし、該当する更新プログラムをダウンロードしてインストールします。

ただし、これらのOSの「Internet Explorer」からは、Microsoftのほとんどのサイトは参照できないため、たどり着くまでに苦労するでしょう(おそらくセキュリティプロトコルの関係で)。Microsoft Updateカタログへのアクセスとセキュリティパッチのダウンロードは可能です(画面2、画面3)。

そもそも、これらのOSを実行するPCは、インターネットや社内LANに極力接続すべきではありません。別のPCでダウンロードした更新プログラムをUSBメモリなどでコピーして、インストールするのが簡単ですし、安全です。

Windows XPへのサポート終了後の緊急パッチ提供は今回で3回目

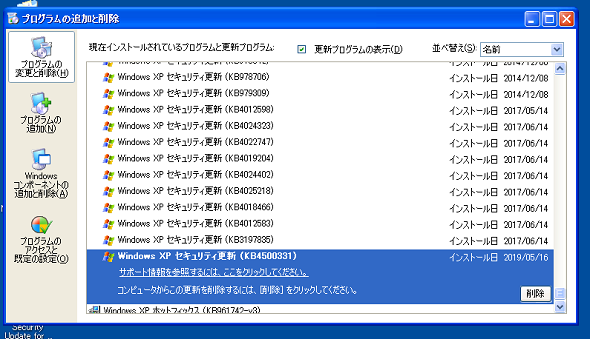

Windows XPに対するサポート終了後のセキュリティパッチ提供は、2017年5月、2017年6月に続き、今回で3回目になります(画面4)。

画面4 Windows XPに対するセキュリティパッチの特例公開は、2017年5月、2017年6月、2019年5月の3回。これはWindows XPユーザーのためではなく、マルウェア感染拡大防止のため

2017年、世界的に猛威を振るったWannaCryは、サポート対象のOSでは2017年3月に修正された「SMB v1の脆弱性(MS17-010、CVE-2017-0145)」で早い段階で対策済みでしたが、2カ月後の2017年5月にはWindows XPを含むサポート終了OSに対してもセキュリティパッチが特例で提供されました。パッチの提供がもう少し早ければ、爆発的な感染拡大は防げたのかもしれません。

- ランサムウェアWannaCrypt攻撃に関するお客様ガイダンス(Microsoft TechNet:日本のセキュリティチーム)

- ランサムウェア「Wanna Cryptor」に対し、異例のセキュリティパッチをWindows XPに提供する意味(本連載 第94回)

翌月の2017年6月にも、Windows XPを含むサポート終了OSに対して複数のセキュリティパッチが特例で提供されました。これは、当時ニュースになった米国家安全保障局(NSA)との関連が指摘されたハッカー集団からハッキングツールが流出した事件への対応措置と筆者は考えています。以下のMSRCのブログでは直接的には言及していませんが、「exploitation due to past nation-state activity and disclosures」と書いてあります。

- マイクロソフトセキュリティアドバイザリ4025685:古いプラットフォームのガイダンス:2017年6月14日(Windowsのサポート)

- June 2017 security update release[英語](Microsoft TechNet:MSRC)

Microsoftがサポート終了OSに対してセキュリティパッチを特例で提供するのは、サポート終了OSをいまだに使用しているユーザーを親切にも保護するためではありません。WannaCryのようなマルウェアの感染活動を事前に予防し、世界規模の爆発的な感染拡大の可能性を軽減するのが狙いです。

もし、Windows XPやその他のサポート終了OSをまだ使っているのなら、今回のセキュリティパッチだけでなく、上記のセキュリティパッチも忘れずにインストールしておきましょう。もちろん、サポート終了OSを撤去するのが最善です。

それができないのなら、ネットワークからの切断も考えてください。サポート終了OSを使い続ける理由はさまざまあると思いますが、ネットワークに接続しなければマルウェアに感染する機会は減りますし、ネットワークを通じたマルウェアの感染活動に巻き込まれることもありません。Windows XPには、情報が公開されることも、セキュリティパッチが提供されることもない、放置された脆弱性が5年分は蓄積されているはずですから。

今回、セキュリティパッチが提供されなかったWindows Vistaは、Microsoftにさえその存在を忘れられていたりして……。

最新情報(2019年5月31日追記)

2019年5月24日、Windows Server 2008 SP2向けの「KB4499180」のサポート情報に、Windows Vista SP2も対象にしていることが追記されました。

- May 14, 2019−KB4499180 (Security-only update)[英語](Microsoft Support)

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(2018/7/1)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『ITプロフェッショナル向けWindowsトラブル解決 コマンド&テクニック集』(日経BP社)。

Copyright © ITmedia, Inc. All Rights Reserved.