サプライチェーン攻撃とは何か:特集:サプライチェーンセキュリティ(1)

サイバー攻撃の深化はとどまるところを知らない。2019年は企業に対する「サプライチェーン攻撃」が話題となっている。サプライチェーン攻撃とは何か、何が狙われるのか、どのような対策が考えられるのだろうか。

サプライチェーン攻撃とは何か

サイバー攻撃の一種である「サプライチェーン攻撃」への関心が高まっている。

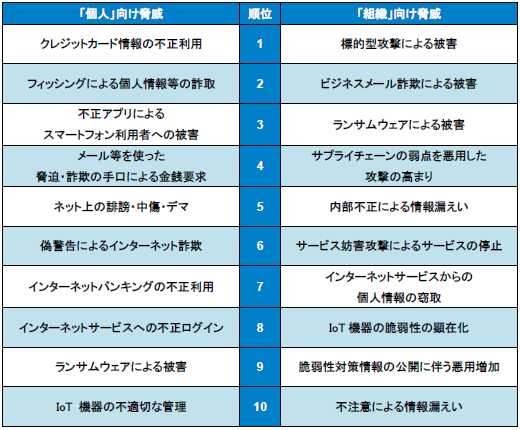

きっかけは、情報処理推進機構(IPA)が、2019年版の「情報セキュリティ10大脅威」の中で、組織向け脅威の4位に「サプライチェーンの弱点を悪用した攻撃の高まり」を取り上げ、対策を呼び掛けたことだ。過去5年間の「10大脅威」ではサプライチェーン攻撃を取り上げていなかったため、話題となった。

サプライチェーンとは「供給連鎖」、つまり、企業において他社との取引で行う原材料の購買や部品調達、製造、物流、販売、業務委託などの一連の商流を指す用語だ。国内では防衛産業や自動車産業などがいち早くサプライチェーン攻撃への対応を進めている。

IT分野ではビジネスに欠かせないサーバやPC、ネットワーク機器、そしてその内部で稼働するソフトウェアなどがサプライチェーン攻撃の対象になり得る。IPAはITサプライチェーンとして「システム・サービスを構成するソフトウェア、ハードウェア、サービスのライフサイクル全般(設計・開発・流通・運用・廃棄)」の保護を呼び掛けている。

攻撃は2種類に分かれる

従来のセキュリティ対策では自社の防御をしっかりとすればサイバーリスクを避けられるという意見が少なくなかった。だが、サプライチェーン攻撃では、別の側面が重要になる。

さまざまな企業との取引において脆弱(ぜいじゃく)な組織や企業が攻撃され、そこから自社に対する攻撃が発生する場合があるからだ。いわば企業間の信頼の環を悪用して攻撃が進む。場合によっては、製品やサービスの利用者である顧客にも被害が及ぶことがある。

サプライチェーン攻撃の手法は多岐にわたる。大きく2つに分類すると、不正な部品やファームウェアが組み込まれたハードウェアを利用するものと、ソフトウェアの脆弱性などを利用したものに分かれる。

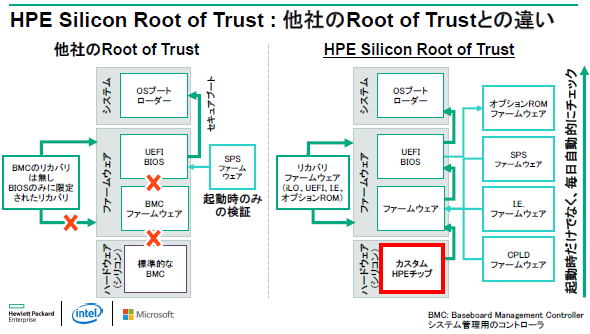

それぞれの対策はかなり異なる。まずハードウェアについてはチップレベルからの対策が必要だと考えられている。

既にベンダー各社が対策に乗り出している。例えば、2019年6月にユーザー企業向けのセミナーで登壇したHewlett Packard Enterprise(HPE)のサーバーソフトウェアおよび製品セキュリティ担当ディレクターであるボブ・ムーア氏は、コンピュータを対象としたサプライチェーン攻撃を念頭に、「コンピュータの設計、開発段階から防御を意識する必要がある」と強調した。「シリコンレベルの信頼性を築き、正当性を常に確認することが重要だ」

ムーア氏によると、HPEではこの考えに基づき独自の「HPE iLO/BMCシリコン」を自社で開発。サーバの起動時だけではなく、稼働中もサーバのファームウェアを監視し、仮に改ざんなどが見つかればサーバを自動で復旧する。マルウェアなどによってファームウェアを勝手にダウングレードさせない機能や、サーバの構成を記録し、不正な構成変更がされないように防御する機能などがある。

この他、媒体のサニタイズ(消去)に関する米国国立標準技術研究所(NIST)のガイドラインである「NIST 800-88, Revision 1」に準拠し、サーバの廃棄時にSSDの内容を工場出荷時に戻して、データの悪意ある復元を防止する「One-buttonセキュア消去」機能も搭載している。

ボブ・ムーア氏によるとHPEはFBIとも協力し、最新のセキュリティ脅威やその防止策について協議をしているという。

さらに調達したハードウェアに対して個別に対策を進めるだけでなく、システムを俯瞰(ふかん)した対応に特徴があることを強調した。

ソフトウェア開発のサプライチェーン、自社のサプライチェーンにまで、脆弱性対策の拡大が必須に

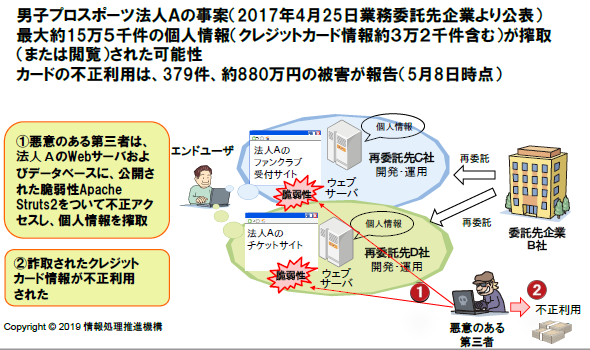

サプライチェーン攻撃の対象は、ハードウェアにとどまらない。ソフトウェアの開発過程で不正なプログラムを仕込んだり、バッチプログラムやアップデートプログラムをマルウェアに感染させたりといったケースがあり、製品の開発過程から配慮する必要がある。また、サプライチェーンを構成しているある企業が攻撃を受け、その結果、自社の情報が抜き取られるといった形態もある。

IPAが公開している事例では業務委託先が不正アクセスの被害に遭い、情報が漏えいしたり、侵入された企業のメールアドレスでビジネスメール詐欺が仕掛けられて自社が被害に遭ったりするといったものがあった。

ソフトウェアを用いたサプライチェーン攻撃に対応するには脆弱性対策の環を広げる形が考えられる。

従来の脆弱性対策では、自社が利用しているソフトウェアをリストアップし、最新の脆弱性情報を定期的に取得。ビジネスへの影響度などに応じて、ソフトウェアを計画的に更新している。社内で利用しているソフトウェアの脆弱性を自ら調査し、共有している企業もある。

サプライチェーン攻撃への対策では、このような共有の取り組みを広げていくことが有効だ。自社内のソフトウェアの脆弱性管理を、サプライチェーンにも広げることで、チェーンのどの部分が弱いのかが可視化でき、対策を立てやすくなる。

ただし現状はこのような理想からはかなり手前の位置にとどまっている。IPAは「直接管理できるのは委託先、再委託先以降の管理は委託先任せ」だと指摘。「(2019年5月の発表時点では)サプライチェーン全体を可視化できる企業はインタビューした企業にはほぼいない」とした。

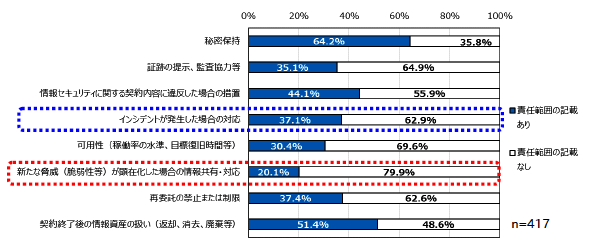

サプライチェーン全体を可視化する前に責任分担モデルの構築も必要だ。IPAの調査によれば、委託元が委託先と交わす契約の中で「新たな脅威が顕在化した際の対応」について責任範囲の明記がない割合は約8割に上ることが分かっている。

第2回以降では、国内での攻撃の状況や、委託元と委託先が交わす契約の実態など、より詳細なサプライチェーンセキュリティについて紹介する。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

IPAが「情報セキュリティ10大脅威 2019」を発表、利用者をだます脅威が台頭

IPAが「情報セキュリティ10大脅威 2019」を発表、利用者をだます脅威が台頭

IPAが2019年1月30日に発表した「情報セキュリティ10大脅威 2019」には、利用者をだまして金銭や情報を詐取する脅威が多くランクインした。セキュリティ上の脅威には、必ずしもウイルスなどのマルウェアが関係しているのではないことが分かる。 君のコンパイラや開発環境は侵害されていないか?――開発者が「サプライチェーン攻撃」に加担しないためにすべきこと

君のコンパイラや開発環境は侵害されていないか?――開発者が「サプライチェーン攻撃」に加担しないためにすべきこと

セキュアな開発やコードスキャンに取り組むだけでは防ぎ切れないリスクとして「サプライチェーン攻撃」がある。Kaspersky Labは、2019年4月9〜10日に開催した「Security Analyst Summit 2019」で、その実態を紹介した。 サプライチェーンを守るには、信頼し過ぎない、甘えないセキュリティ対策が必要――KCCS

サプライチェーンを守るには、信頼し過ぎない、甘えないセキュリティ対策が必要――KCCS

@ITは、2018年6月22日、東京で「@ITセキュリティセミナー」を開催した。本稿では、京セラコミュニケーションシステム(KCCS)の講演「新ガイドラインに見るサプライチェーンセキュリティのあるべき姿〜セキュリティ最新事情をご紹介〜」の内容をお伝えする。