今の境界防御セキュリティは古くて無駄になる?――テレワークをきっかけに始めるゼロトラスト導入、3つのポイント:特集:境界防御からゼロトラストネットワークへ、今求められる理由と対応方法(2)

アイティメディアは2020年9月7日にオンラインで「ITmedia Security Week 秋」を開催した。本稿では、ラックの仲上竜太氏の特別講演「ニューノーマル時代のゼロトラストセキュリティのはじめ方」を要約してお伝えする。

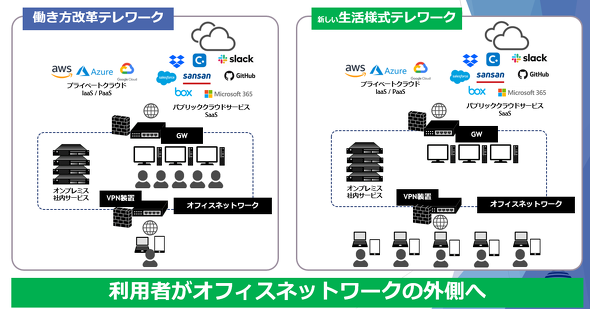

新型コロナウイルス感染症(COVID-19)の感染拡大をきっかけに急速に浸透したテレワーク。以前は多様な働き方を実現する手段としての側面が強かったものの、感染拡大以降は、「新しい生活様式」を実現する手段として会社全体で常態的にテレワーク導入を決めた企業も多い。新たな日常として定着しつつあるテレワークだが、全ての利用者が自宅などからオフィスネットワークに接続する利用形態が主流になるにつれ、気になるのがセキュリティだ。

2020年9月7日にオンラインで開催された「ITmedia Security Week 秋」において、ラックでセキュリティプロフェッショナルサービス統括部 デジタルペンテストサービス部長を務める仲上竜太氏は「ニューノーマル時代のゼロトラストセキュリティのはじめ方」と題した特別講演の場で、テレワーク常態化時代において、解決すべき「3つの『混』」が存在すると語った。

混雑、混在、混入――解決すべき「3つの『混』」

「1つ目は『ネットワークの混雑』。社内ネットワークに接続するため、VPN装置にアクセスが集中してしまい、トラフィックが輻輳(ふくそう)してしまう。2つ目は『オンプレミス/クラウドサービスの混在』。企業でもクラウドサービスの利用が進み、クラウドサービスにアクセスしつつ、従来のオンプレミスの社内サービスにアクセスすることで、双方にデータが分散してしまう。3つ目は『機密データと私用データの混入』。BYOD(Bring Your Own Device)であっても在宅で使用するネットワークは社員が用意する。ネットワークレベルで私物データと機密データの混入が起こってしまう」(仲上氏)

特に3つ目の「機密データと私用データの混入」では、仲上氏は「意外とネットワーク環境が見落とされがち」と指摘。PCは支給しても個人宅のネットワーク機器や回線までは用意できないことによる脆弱(ぜいじゃく)性の存在に課題感を示した。

例えば安価なWi-Fiルーターが使用されているケースではSSIDとデフォルトパスワードが共通となっていたり、管理画面のパスワードに共通のものが使われていたりするため、個人宅のネットワークに誰でも接続できてしまうという。

個人宅のネットワーク機器や回線までを企業が管理することは事実上不可能といえる状況下で、一体どうすればセキュリティを保証しつつ新しい生活様式に準拠したテレワークを実施できるのか。

仲上氏は「5GやIPv6といった新たなネットワークテクノロジーを使っていくに当たって、さまざまな観点で考えるべき課題が見えてきている。今回訪れたテレワークの常態化をきっかけにしてゼロトラストセキュリティ導入の取り組みを進めるのはどうか」と語り、ゼロトラストセキュリティによるセキュリティアプローチを紹介した。

ゼロトラストとは一体何か?

では一体、ゼロトラストとは何なのか。仲上氏はまず、これまでのセキュリティアプローチは社内/社外といった、ゾーンによる静的なアクセスコントロールによって「過去の認証を信用する」という観点で組み立てられるものだとした。

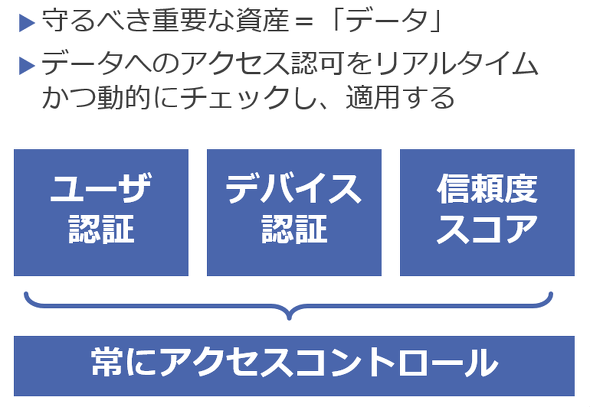

一方でゼロトラストによるアプローチは、ユーザー認証、デバイス認証、信頼度(信頼スコア)によるアクセスを動的にコントロールし、常に「過去の認証を信用しない」ものだという。

「ゼロトラストの前提として、ネットワークの外側だけではなく内側を信用しないことが挙げられる。以前アクセスできたとしても、次回アクセスした場合にそのユーザーが本当に正規ユーザーなのかどうか、正規のアカウントでログインしても、それが攻撃者かどうか、1分1秒単位で認証する」(仲上氏)

ゼロトラストが信用するのは、「登録された端末かどうか」「OSやアプリケーション、アンチウイルスソフトのパターンが最新かどうか」「端末が感染していないかどうか」「許可されていないアプリケーションが導入されていないかどうか」などだという。ゼロトラストはこれらをリアルタイムに検証し続けて常にアクセスコントロールする。

仲上氏は、次のようにゼロトラストを整理した。

- 暗黙のゾーンを信用しない

- 常に最新のポリシーで信頼度を検証する

- 全てのリソースへのアクセスを検証する

ゼロトラストは、境界型防御の否定ではなく、暗黙的な信頼を極限まで最小化し、動的に認証するものとして、仲上氏は次のように語った。

「ネットワークの内側/外側といった考え方や、内側に接続するためのVPN接続などの概念を取り払うことによってインターネットの良いところを最大限に活用できる。いろいろな働き方に応じてさまざまなネットワーク環境から安全にアクセスできるようになる」

ゼロトラストセキュリティは、どう始めればよいのか?

ではゼロトラストセキュリティの導入は、どのように取り組めばよいのか。仲上氏は、「根本的には、暗黙的な信頼を最小化し、境界防御への依存を改め、常に検証する方式への転換に向けた長いロードマップを作っていくことがゼロトラストでは求められている」と語り、「ネットワークアーキテクチャ全体の更新を見据えて、セキュリティ施策のアップデートからまず始めてみてはどうか」と提案した。3つの取り組むべきポイントを仲上氏は次のように挙げた。

- ID管理の統合

- オンプレミスサービスのゼロトラスト化

- エンドポイントセキュリティの導入

ID管理の統合

「ID管理において、SaaSのサービスログイン、オンプレミス、VPNのアカウントなどがばらばらにIDとパスワードの管理体系を持つケースが多い」と仲上氏は指摘する。管理の手間の煩雑さや、それぞれのサービスでパスワードの使い回しによる脆弱性が危惧されることが現在のID管理における課題といえる。

IdP(Identity Provider)と呼ばれるような管理基盤を統合し、シングルサインオンを使用する。さらに、多要素認証を使った認証を許可する。「こうすることで、さまざまなサービスを一気に認証でき、セキュリティレベルを上げられる。ID管理の統合についてはゼロトラストを導入するという目的ではなくても取り組みたい部分だ」(仲上氏)

オンプレミスサービスのゼロトラスト化

オンプレミスサービスはテレワーク時、個人宅などからVPN接続を介してアクセスすることが一般的だが、仲上氏は「インターネット経由でアクセスできれば、効率的に使用できる」と述べ、Googleが提供する「Google BeyondCorp Remote Access」、Akamaiが提供する「Enterprise Application Access」など、ベンダーが提供する、ゼロトラストアーキテクチャを実装したリモートアクセスを可能にする「ゼロトラストネットワークアクセス」の利用を提案した。

エンドポイントセキュリティの導入

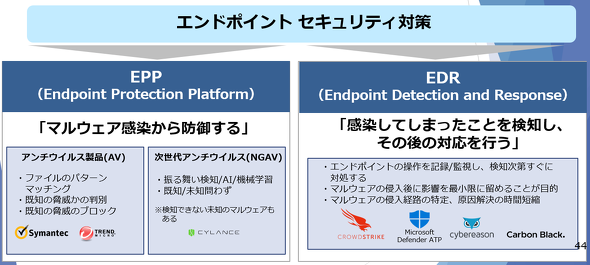

仲上氏によると、ゼロトラストアーキテクチャでも、エンドポイントセキュリティ対策は信頼度スコアのソースとして重要視されているという。

「エンドポイントセキュリティ対策として、EPP(Endpoint Protection Platform)、いわゆる次世代アンチウイルスや、最近注目されているEDR(Endpoint Detection and Response)を取り入れることが、ゼロトラストに結び付く道筋としても有効であると考えている」(仲上氏)

最後に仲上氏は「今のセキュリティ対策は無駄?」「境界型セキュリティソリューションはもう古いのでは?」といった誤解を解いて講演を締めくくった。

「今のセキュリティ対策は無駄?」という問いには、「ゼロトラストは暗黙の信頼を否定するもので、従来のセキュリティ対策手法を否定するものではない」とし、「境界型セキュリティソリューションはもう古いのでは?」に対しては「ゼロトラストの実装においては、CASB(Cloud Access Security Broker)、次世代ファイアウォール、WAF(Web Application Firewall)、DLP(Data Loss Prevention)、EDRなど従来のセキュリティ対策手法の組み合わせによって実現できる側面もあるため、既存のアプローチの延長線上に存在する」と述べた。

特集:境界防御からゼロトラストネットワークへ、今求められる理由と対応方法

社内ネットワーク内部であれば安全だ、いったん認証されたユーザーやデバイスは安全だと判断するのではなく、アクセスごとにセキュリティを確認するのが、ゼロトラストネットワークの考え方だ。外部だけではなく、内部にも脅威が存在することを前提としている。つまり、従来の境界防御とは異なる考え方だ。ゼロトラスト「ネットワーク」と呼ぶものの、IPとポートを監視するのではなく、ユーザーとアプリケーションを対象にセキュリティを維持する。これによってクラウドもセキュリティの対象となる。ゼロトラストネットワークを実現する手法は複数あり、外向き、内向きの通信を全てモニターする次世代ファイアウォールを置く、ネットワークを分割して同心円状に最も重要な情報を保護するといった取り組みが進んでいる。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「ゼロトラストとは」で検索してもよく分からない?――米国政府による定義「SP 800-207」を読み解く

「ゼロトラストとは」で検索してもよく分からない?――米国政府による定義「SP 800-207」を読み解く

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、米国政府が考えるゼロトラストの定義と実践の姿について。 「ゼロトラスト」を理由に閉域網を捨てるのは間違い

「ゼロトラスト」を理由に閉域網を捨てるのは間違い

コロナ禍で在宅勤務が急増した結果、ゼロトラストへの関心が高まっている。ゼロトラストを採用した企業ではテレワークが急増しても「VPN渋滞」にならなかった、などとニュースなどで紹介されている。ゼロトラストでは「企業ネットワーク=閉域網」の在り方はどうなるのだろう? 当社のゼロトラストはどこまで進んでいる? Microsoftが「ゼロトラストアセスメントツール」をリリース

当社のゼロトラストはどこまで進んでいる? Microsoftが「ゼロトラストアセスメントツール」をリリース

Microsoftは2020年4月2日(米国時間)、ゼロトラストセキュリティ対策状況の評価を支援する「ゼロトラストアセスメントツール」を開発したと発表した。ゼロトラストセキュリティフレームワークに基づくセキュリティ対策の取り組みが、どのような段階にあるかを、企業が判断するのに役立つという。