AppleやGoogleが対応を進める「パスキー」とは? FIDOアライアンスが仕組みを解説:「言葉」から「鍵」へ、パスワードに依存しない世界

AppleやGoogleも一気に対応を進めつつある「パスキー」。具体的にどのような仕組みなのか? パスワードレスの技術として広まってきた従来のFIDO認証とは何が違うのか? Interop Tokyo 2023でFIDOアライアンスの土屋敦裕氏が解説した。

現時点でユーザーの認証手段として最も広く用いられている「パスワード」。だが、そのパスワードはさまざまな課題を抱えている。

日々利用するさまざまなWebサービスへログインするたびに、IDとパスワードの入力を求められて思い出せずにいらいらしたり、ついつい他のサービスと同じパスワードを使い回してしまったりする人は多いのではないだろうか。また、フィッシングメールの横行によってパスワードを盗み取られ、なりすまして不正ログインされる恐れも高まっている。

そんな中、「Simpler, Stronger Authentication」を掲げ、パスワードレスな世界の実現に向けて10年以上にわたってグローバルに活動を展開してきた業界団体がFIDOアライアンスだ。2023年6月に開催された「Interop Tokyo 2023」で同アライアンスの日本担当プログラムマネジャーである土屋敦裕氏が、パスキーの概要と今後の展開を紹介した。

10年かけて「パスワードのない世界」に向けて歩みを進めてきたFIDOアライアンス

FIDOアライアンスは、パスワード依存からの脱却を目指している国際的な標準化団体だ。FIDO UAF(Fast Identity Online Universal Authentication Framework)やU2F(Universal Second Factor)、FIDO2といったFIDO認証に関する技術仕様の策定や、その仕様に基づいた製品の認定といった活動を通して、「世界からパスワードをなくす」ことに取り組んできた。

同アライアンスには、Googleをはじめ250を越える企業や政府機関などが参加している。また日本企業も積極的に貢献しており、NTTドコモ、ヤフージャパン、LINEの3社がボードメンバーとして活動している他、「ジャパンワーキンググループ」には63もの企業、組織が参加している。

FIDOアライアンスが設立された背景には、パスワードがもたらすさまざまな課題がある。中でも深刻なのが、本物そっくりのメールやWebサイトを用意してユーザーをだまし、パスワード情報を入力させてだまし取るフィッシングの横行だ。土屋氏は、「コロナ禍以降フィッシングが非常に増加しています。フィッシング対策協議会の最近のデータによれば、国内でも毎月9万件を超えるフィッシングが報告されており、大きな懸念材料となっています」と説明した。

パスワードは基本的に人の「記憶」に頼る仕組みだ。フィッシングによってパスワード情報を盗み取られてしまえば、そのままなりすましが可能となってしまう。

これに対しFIDOでは、公開鍵暗号技術と、多くのユーザーが所有するスマートフォンやセキュリティキーといったデバイスを活用し、「所持」を伴う多要素認証をシングルジェスチャーで実現することで、セキュリティを確保しながら使い勝手の良い認証の実現を目指していると土屋氏は説明した。

従来の認証モデルは、ユーザーとサービス(サーバ)の間で、ネットワークを通じてパスワードそのもの、つまり「シェアードシークレット」(秘密の情報)が共有される。このため、中間者攻撃を受けてパスワードを抜き取られる恐れがあるという抜本的な課題があった。

FIDO認証は、ユーザーとサービスの間に「Authenticator」(認証器)と呼ばれるハードウェアを経由し、二段階に分けて認証を実現することが大きなポイントだ。まず認証器側で本人確認を実現し、その結果がOKならば、認証器とサービスの間でチャレンジ&レスポンス方式による通信を実施。秘密の情報そのものがネットワーク上を流れることはないため、中間者攻撃のようなリスクがそもそもなくなり、強力なフィッシング対策となる。

なおFIDOの認証器にはさまざまな種類がある。スマートフォンやPCといったデバイスに組み込まれ、顔認証、指紋認証などを用いる認証器(プラットフォーム認証器)の他、BluetoothやUSBなどを用いた「ローミング認証器」などがリリースされている。

では、FIDO認証はどの程度有効なのだろうか。FIDOアライアンスのメンバー企業でもあるヤフージャパンが行った認証手段ごとの認証速度に関する調査結果によると、FIDOベースの生体認証では88%が10秒以内に認証を完了できたという結果が出ている。「SMS認証でもパスワード認証にしても、非常にばらつきがあり、時間がかかるケースも多々あります。一方、FIDOベースの生体認証ではばらつきもなく、非常に速い速度で認証結果が出ています」(土屋氏)

老若男女が利用し、リテラシーもさまざまというヤフージャパンのサービスだが、それでもこれだけの結果が出たことを踏まえ、土屋氏は「結果のばらつきが少ないことが特徴であり、そういった意味でFIDOはセキュリティだけでなくユーザビリティも高いことを示す検証結果の一つだといえるでしょう」とした。

こうした特徴を踏まえ、FIDOアライアンス設立からの約10年で、多くのサービスでFIDO認証が採用されている。特に日本では世界に先駆けての導入が目立ち、2015年にNTTドコモが大規模にFIDO UAFを商用展開したのを皮切りに、2018年にはヤフージャパンが世界で初めてFIDO2を導入。携帯キャリアやWebサービスはもちろん、金融系サービスでも広く採用されている。また最近では城西大学のように、学生証に指紋センサーを埋め込んでFIDO認証器として利用するといったユニークな事例も生まれている。

「日本は非常に急速に多くのFIDO導入事例が展開されているユニークな地域です。その結果、いち早く浮き彫りになった課題をグローバルに展開し、仕様に反映させていくという好循環なサイクルができています」(土屋氏)

アカウントリカバリーという共通課題を解決する「パスキー」

次に土屋氏は、FIDOアライアンス発足以来の取り組みを主に3つのフェーズに分けて振り返った。

2013年に始まったフェーズ1では、その前年からiPhoneやGalaxyといったスマートフォンに生体認証が搭載されるようになったことを背景に、まずUAFとU2Fという2つの仕様をリリース。さらに認定プログラムを開始し、FIDOとしてのエコシステムを構築し始めた時期に当たる。2016年には、同じくグローバルな標準化団体であるW3C(World Wide Web Consortium)と共同で、Webサインイン用の「WebAuthn」とデバイス間連携仕様である「CTAP」という2つの仕様からなるFIDO2をリリースした。

2019年以降はフェーズ2となる。まず2019年にAndroidとWindowsがFIDO2認定を取得し、翌2020年にはAppleがFIDOアライアンスに加盟。これにより「急速にさまざまな物事が進みました」と土屋氏は述べた。また、技術的な仕様に加え、2021年6月にはアライアンスとして初の「FIDOユーザーエクスペリエンスガイドライン」などを公表している。

このように着実に領域を広げてきたFIDOアライアンスだが、2022年以降のフェーズ3では、パスキーという大きなマイルストーンを発表するに至った。

パスキー登場の背景には、FIDO認証が普及するにつれて浮上してきた新たな課題があった。「共通的な課題がアカウントリカバリーでした。認証器には、登録時に作られる秘密鍵と公開鍵のペアのうち秘密鍵が『FIDOクレデンシャル』という形で保存されます。しかし、認証器を紛失したり、スマートフォンを機種変更したりするたびに、仮に100回登録している人は、再び100回、FIDO認証を登録し直さなければならないという課題がありました」(土屋氏)

FIDOアライアンスでも議論を重ねており「認証器を複数所有する」あるいは「オプションとしてパスワードを残し続ける」といった対策が提案されてきた。しかし「このような対策では、いつまでたってもパスワードをなくすことができず、ここが一つの大きな課題でした」と土屋氏は振り返った。

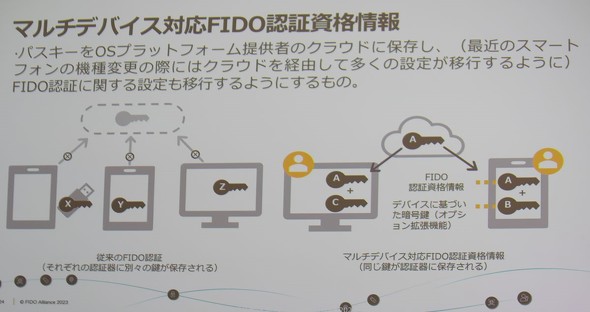

こうした課題に対する抜本的な解決策として、2022年3月にFIDOアライアンスがホワイトペーパーで発表したのが「マルチデバイス対応FIDO認証資格情報」だ。秘密鍵を含むFIDOクレデンシャルを、クレデンシャルOSプラットフォームと呼ばれる「iCloud」や「Google Cloud」といったクラウド上にバックアップし、日々利用する複数のデバイスに対してキーを同期する仕組みとなっている。AppleやGoogleが対応を進めるパスキーの原型でもある。

「アカウントリカバリーがスムーズにできるようになり、バックアップ手段としてパスワードを残しておく必要が減りました。完全なパスワードレス化への第一歩が整う非常に重要なニュースと言えます」(土屋氏)

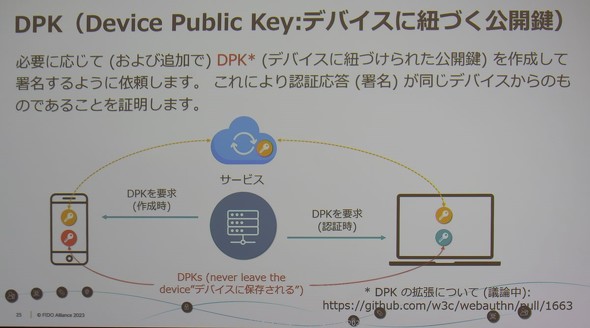

ただ、それでも完全な課題解決には至っていない。金融機関のように非常に高いセキュリティを要求する利用シーンでは、ハードウェアデバイスとFIDOクレデンシャルがひも付いている方が望ましく、法規制、ガイドライン上、デバイスとのひも付けが求められる場合もある。そこでFIDOアライアンスでは、署名検証で同一のデバイスからの認証要求であることを確認できるようにする「Device Public Key」(DPK)と呼ばれる仕組みの検討も進めているという。

こうした流れを経てFIDOアライアンスは2022年5月に、パスワードレス認証のサポート拡大に関してApple、Google、Microsoftと共同発表した。そして2022年6月、Appleがマルチデバイス対応FIDO認証資格情報への対応を「パスキー」として発表。他のメンバー企業もパスキーという名称を採用し、2022年12月にはGoogleがChromeおよびAndroidにおけるパスキー対応を発表した。

「従来のFIDO認証は『パスワードレス認証』や『パスワード無効化』などと呼ばれていました。これに対してパスキーは、『言葉』から『鍵』に変化することが直感的に理解できる非常に分かりやすい言葉で、グローバルでも注目を集めています」(土屋氏)。消費者にとっても分かりやすいことから、FIDO技術を用いた認証一般を指し示す言葉として「パスキー」が使われるようになっている。

セキュリティとユーザビリティの向上を通し、利用者と事業者の双方に利点をもたらすパスキー

パスキーを採用した認証の仕組みでは、指紋認証や顔認証、パスコードといった日々当たり前に利用しているジェスチャーを用いてユーザーがローカル認証すると、新たな公開鍵と秘密鍵のペアが作成される。秘密鍵はローカル認証を行ったデバイスに安全に保存される一方、公開鍵はサーバに送られ、保存される。パスキーは、iCloudやGoogle Cloudといったクラウド上にセキュアにバックアップされるため、同一OSプラットフォームにおける同一アカウントなら複数のデバイスでパスキーを利用できることになる。

「パスキーの導入で、複数の端末を利用する際に登録し直さなくても問題ない点がユーザーにとって最大の利点です。サービス事業者にとっても、機種変更時にユーザーがサービスから離れるリスクを減らせる利点がある上に、アカウントリカバリーに備えてパスワードを残す必要がなくなるため真の意味でのパスワードレスが実現でき、セキュリティとユーザビリティのさらなる向上を図れる可能性が出てきました」(土屋氏)。パスキーを持つ端末をローミング認証器として利用することで、FIDOに対応していない端末にもカバレッジを拡大できるというメリットも生まれている。

すでにNTTドコモをはじめ、KDDI、ヤフージャパン、メルカリといった企業がパスキー対応を表明し、新たな認証手段として活用し始めている。また、「1Password」のようなパスワードマネジャーでもパスキーをサポートし始めた。

土屋氏が指摘した通り、金融など高いセキュリティを求められるシーンに関しては、引き続き議論が必要であり、FIDOアライアンスでもDPKやアテステーションといった機能の検討が続いている。

「パスキー、FIDO認証は大きくユーザビリティを向上させるものです。これまではパスワードでログインしていましたが、これからはパスキーということで、ぜひ積極的に採用、導入を進めていただければと思います」(土屋氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

個人のGoogleアカウントで「パスキー」が利用可能に パスワードより強力な理由とは?

個人のGoogleアカウントで「パスキー」が利用可能に パスワードより強力な理由とは?

Googleは個人のGoogleアカウント向けにパスキーを作成、使用できる機能の提供を開始した。パスキーを作成して利用する場合、ログイン時にパスワードや2段階認証は不要になる。 AndroidだけでGoogleの2段階認証を有効化する

AndroidだけでGoogleの2段階認証を有効化する

フィッシングや乗っ取りなどの対策のため、Googleアカウントでは2段階認証が推奨されている。ただ、何となく面倒な気がするので後回しにしていたりしないだろうか? Androidスマートフォンだけで2段階認証の有効化も2段階目の認証も完結できる、なるべく簡単な手順を紹介する。 パスワードマネジャーはどれを選ぶべき? 押さえておきたい10の機能とは ESET

パスワードマネジャーはどれを選ぶべき? 押さえておきたい10の機能とは ESET

ESETは、強いパスワードが重要な理由と、パスワードマネジャーを選択する上で押さえておきたい10個の機能を解説した。