いまさら聞けないActive Directoryの仕組みと運用:今だからこそ学び直すActive Directory基礎のキソ(1)

Microsoftの「Active Directory」は、オンプレミスにおけるID管理システムとしてリリースされてから20年以上経過しました。その間、Active Directoryの構築や運用に携わってきたメンバーは去り、社内にノウハウもないまま引き継がなければならなくなったメンバーも多いと聞きます。そこで本連載では、あらためてActive Directoryを学び直していきます。

Active Directoryを利用するメリットとは

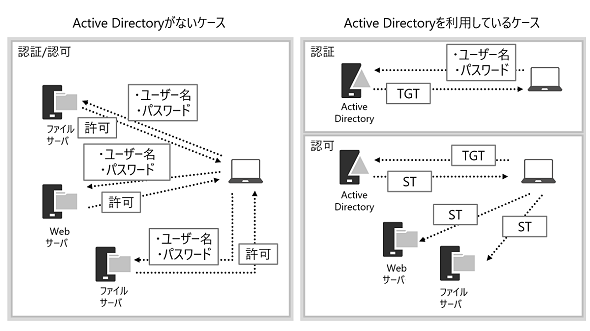

Microsoftの「Active Directory」は、「Windows Server」に付属する“機能(サービス)”であり、オンプレミス環境のシステムに対するID管理サービスを提供します。「ID管理サービスとは何か」を分かりやすくするため、以下の図1を使って確認しましょう。

オンプレミスのサーバにアクセスする際には、サーバへの「アクセス権」がチェックされます(この機能を「認可」と呼びます)。このチェックでは「あなたは誰か?」を特定します(この機能を「認証」と呼びます)。こうしたサーバにアクセスするために必要な「認証」と「認可」の機能を提供するのがActive Directoryの役目になります。

図1の左側にはActive Directoryがありません。このようなケースでは、それぞれのサーバにアクセスするたびに「ユーザー名」と「パスワード」を入力して、認証と認可を行わなければなければなりません。

一方、図1の右側ではActive Directoryを利用しています。このケースでは、Active Directoryに対して「ユーザー名」と「パスワード」を入力して認証することで、「認証をもう済ませましたよ」ということを表す「TGTチケット」と呼ばれるデータを受け取ります。

それぞれのサーバにアクセスする際には、Active DirectoryにTGTチケットを提示することでアクセス許可だけがチェック(=認可)されます(認可が完了すると「ST」と呼ばれるチケットを受け取り、アクセスが可能になります)。つまり、ユーザーからしてみれば、それぞれのサーバにアクセスするたびに「ユーザー名」と「パスワード」を入力する(=認証を行う)必要がなくなるということです。

Active Directoryを構成する要素

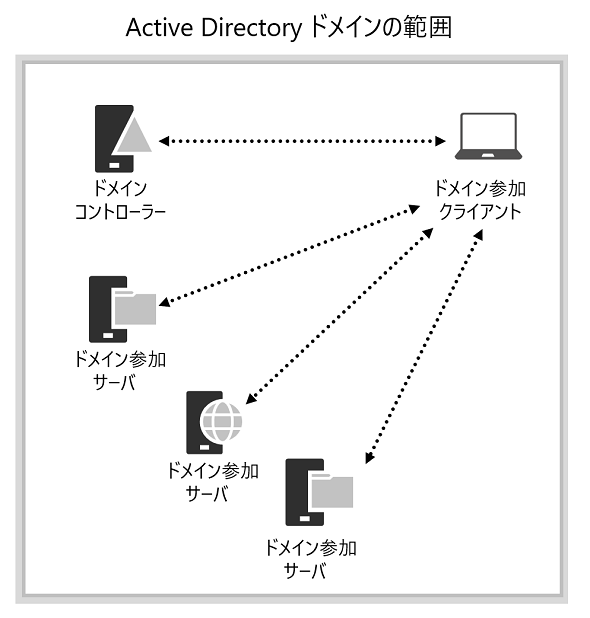

Active Directoryでは、認証と認可の機能をまとめて管理することを解説しました。Active Directoryでは、1回の認証でアクセスできる範囲を「ドメイン」と呼びます。Active Directoryを利用する場合、基本的にクライアントコンピュータもサーバも「ドメイン参加」と呼ばれる設定が必要になります。このドメイン参加しているコンピュータの集合体が「ドメインの範囲」と呼ぶこともできます。

ドメイン内でユーザー名に対するパスワードが正しいことをチェックするサーバ(TGTチケットやSTチケットを発行するサーバ)を「ドメインコントローラー」と呼びます(図2)。ドメインとドメインコントローラーの管理については、第2回で詳しく解説する予定です。

column:狭義のActive Directoryと広義のActive Directory

実は、Active Directoryには「Active Directoryドメインサービス」の他、「Active Directory証明書サービス」「Active Directoryフェデレーションサービス」といったサービスがあります。一般的には、ID管理サービスであるActive DirectoryドメインサービスをそのままActive Directoryと呼ぶことが多いです。

Active Directoryで認証と認可を始めるステップ

簡単にActive Directoryの構成要素について確認したところで、ここからは具体的にActive Directoryを利用するためのステップを確認していきます。

Active Directoryを利用するには、以下の5つのステップを踏みます。

(1)Active Directoryのインストール

(2)コンピュータをドメインに参加させる

(3)Active Directoryを利用するユーザーを登録する

(4)Active Directoryを利用するグループを登録する

(5)(2)で登録したサーバでアクセス許可を設定する

ステップ(1)については構成(インストール)オプションが複数あるため、次回以降で詳しく説明します。今回はステップ(2)〜(5)を中心にActive Directoryの管理について解説します。

ステップ(2):コンピュータをドメインに参加させる

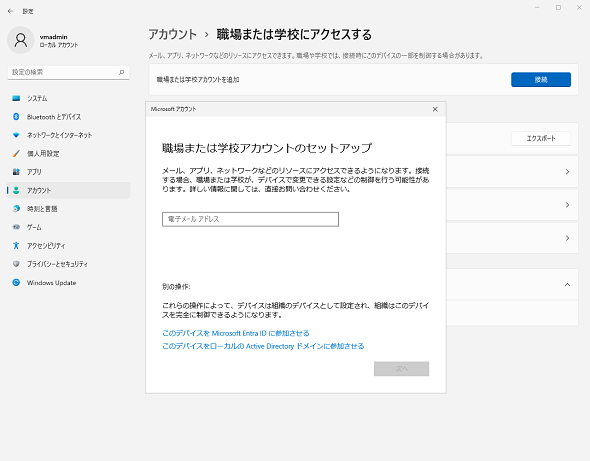

Active Directoryを利用するサーバやクライアントコンピュータは「ドメイン参加」と呼ばれる設定が必要です。これらの設定は、各サーバまたはクライアントから操作します。

ドメイン参加設定は、「Windows 10」「Windows 11」でもWindows Serverでも同じです。「スタートメニュー」から「設定」を開き、「アカウント」→「職場または学校アカウントに接続する」→「接続」の順にクリックしてActive Directoryに登録します(画面1)。

Active Directoryに登録する際は「ドメイン名」の他、Active Directoryに事前に作成されているユーザーの「ユーザー名」と「パスワード」を入力します。このとき、登録可能なコンピュータの台数は10台までとなります(管理者ユーザーの場合は無制限に登録可能)。

登録が完了したコンピュータは、再起動後の「Windowsサインイン」画面でActive Directoryに登録された「ユーザー名」と「パスワード」を入力してサインインします。ここでのサインインはActive Directoryでの認証になるので、サインインが完了するとActive Directoryの認証も完了します。そのため、サインイン後に各サーバにアクセスする場合でも、あらためてユーザー名やパスワードを入力する必要はありません。

ステップ(3):Active Directoryを利用するユーザーを登録する

Active Directoryの認証機能を利用するためには、利用を許可するユーザーを事前作成しておく必要があります。ユーザーはアクセス許可を設定したり、ログを参照(=誰がどのような操作をしたかを追跡する目的)したりするのに使うため、従業員ごとに個別に作成することが望ましいです。さらに言えば、従業員の入社、異動、退職のイベントに連動してユーザーも作成、設定変更、削除することが望ましいです。

Active Directoryのユーザーを管理する際には、こうしたことを意識した運用ができるように運用手順を設計していくことが重要になります。

ユーザーの作成には「Active Directoryユーザーとコンピューター」と呼ばれる管理ツールを起動してGUI(グラフィカルユーザーインタフェース)画面から作成する方法の他、ユーザーの一覧情報が記載されたCSV(Comma Separated Values)ファイルを用意して「Windows PowerShell」からまとめて作成する方法などがあります。

- 【参考記事】Active Directoryの導入後の作業(連載:管理者のためのActive Directory入門)

- 【参考記事】ユーザー管理再入門[Part2]〜複数のユーザーを一括作成する方法〜(連載:基礎から分かるActive Directory再入門)

具体的なユーザーの作成方法については既に別の記事で解説されているので、そちらを参考にしてください。ここでは“ユーザー作成時に考えておきたい3つのポイント”を紹介します。

●ポイント1:ユーザー名とユーザープリンシパル名、2つのユーザー名

Active Directoryには2種類のユーザー名があります。1つは、単純にユーザーの名前だけを設定した「ユーザー名」です。もう1つは、“ユーザー名@ドメイン名”で表現される「ユーザープリンシパル名」(以下、UPN)と呼ばれる名前です。

Active Directoryにサインインする際には、ユーザー名、UPNのどちらも利用できるようになっています。ユーザー名でサインインする場合は、「ドメイン名¥ユーザー名」(この場合のドメイン名は1番左の名前だけを入力します。例えば、contoso.comドメインであれば「contoso\username」)を入力します。

UPNでサインインする場合は、「ユーザー名@ドメイン名」(この場合のドメイン名はFQDN《完全修飾ドメイン名》形式で入力します。例えば、contoso.comドメインであれば「username@contoso.com」)を入力します。

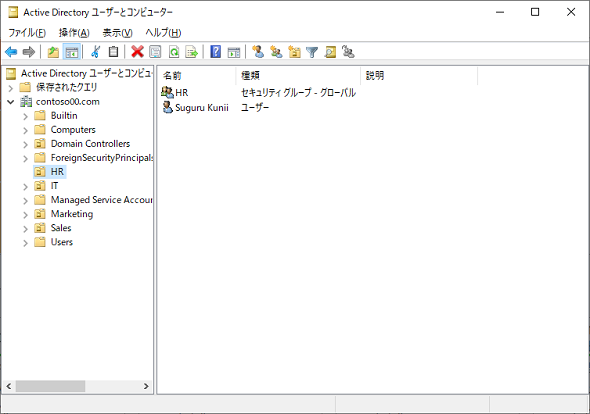

●ポイント2:ユーザーを作成する「OU」はどこにする?

「OU」はOrganizational Unit(組織単位)の略で、Active Directory内にユーザーを作成する際の“入れ物”に相当します。ドメイン直下に直接ユーザーを作成することも可能ですが、一般的にはフォルダのようにOUを作成し、そのOU内にユーザーを作成した方が管理しやすくなります。

「OUはどのような単位で作成すればよいですか?」という質問をいただくことがよくありますが、OUは“部分的にユーザー管理の権限を設定する”場合に利用します(「グループポリシー」を割り当てる単位としても利用します。グループポリシーについては後続の回で解説します)。

例えば、OUを事業所単位で分けておくと、それぞれの事業所で従業員を新規採用することになった場合でも、本社のActive Directory管理者にユーザー作成を依頼するのではなく、その事業所のOU管理者がユーザーを新規作成できるようになります(画面2)。

OUは部署単位や事業所単位で分割、作成することがありますが、その目的は“ユーザー作成管理を分割するため”ということを覚えておいてください。

●ポイント3:ユーザーに設定可能な「属性」とは?

Active Directoryに作成するユーザーには「属性」を設定できます。ユーザーの属性としては「部署名」や「役職」「電話番号」など、従業員の情報を設定できますが、残念ながらあまり活用されていないのが現状です。その理由としては、部署や役職といった人事情報はActive Directoryではなく、別の人事システムなどを活用するからです。

しかし、属性を設定しておくことで「営業部のユーザーだけを『Sales』グループのメンバーに登録する」や「定年退職者のアカウントを無効にする」など、のちのち属性を活用して運用管理できることも覚えておいてください。

ステップ(4):Active Directoryを利用するグループを登録する

「グループ」は、ユーザーをまとめる入れ物として利用します。“入れ物”という言葉はOUでも登場し、管理者が“ユーザーを管理する単位”として利用することを解説しました。

グループは“アクセス許可を割り当てる単位”として利用します。アクセス許可はユーザー単位で割り当てることも可能です。しかし、ユーザー数が100人、1000人、1万人……と増えていくと、アクセス許可の割り当て作業はとても複雑なものになります。そのため、ユーザーをあらかじめグループにまとめて、そのグループに対してアクセス許可を割り当てるようにすれば、作業は大幅に簡略化できます。

- 【参考記事】Active Directoryの導入後の作業(連載:管理者のためのActive Directory入門)

グループの作成方法についても既に別の記事で紹介しているので、そちらを参考にしてください。ここでは“グループ作成時に考えておきたいポイント”を紹介します。

●ポイント:グループの種類と範囲はどうする?

Active Directoryではグループの「種類」と「範囲」を設定できます。それぞれの特徴については前述の参考記事「Active Directoryの導入後の作業」で取り上げているので、そちらを参考にしてください。ここではグループの実際の利用方法について触れておきます。

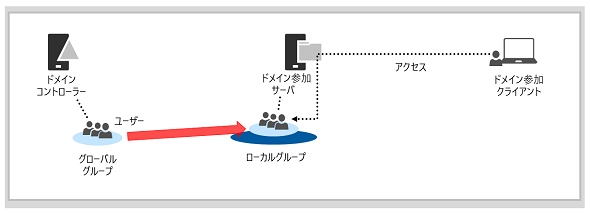

グループの利用方法は複数ありますが、Microsoftでは図3のようなグループ作成方法を推奨しています。

「ドメイン参加サーバ」として動作するファイルサーバに対してアクセス許可を割り当てる場合、まずドメインコントローラーで「グローバルグループ」を作成します。その後、アクセス許可を設定したいサーバでローカルグループ(ドメイン参加サーバで作成できる、ドメインローカルグループの代わりになるグループ)を作成し、グループのメンバーとしてグローバルグループを追加します。そして、最後にローカルグループに対してファイルサーバへのアクセス許可を割り当てます。

2つに分けてグループを構成することで、ユーザーをまとめるための「グローバルグループ」とアクセス許可を割り当てるための「ローカルグループ」というように、それぞれの目的を明確に分けて運用できるようになります。

ステップ(5):アクセス許可を設定する

ユーザーとグループの登録が完了したら、いよいよユーザーとグループを利用してアクセス許可を割り当てます。ここではアクセス許可を割り当てる対象がドメイン参加のサーバに作られた共有フォルダ(つまりファイルサーバ)としましょう。

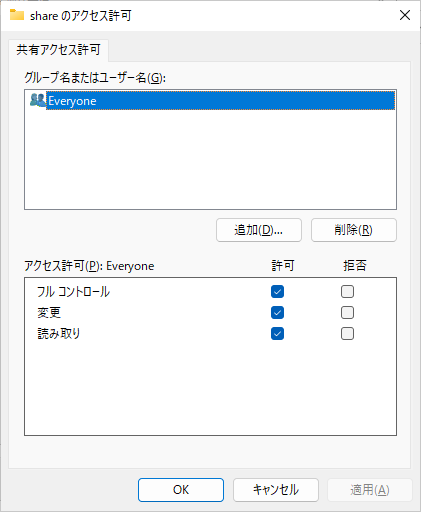

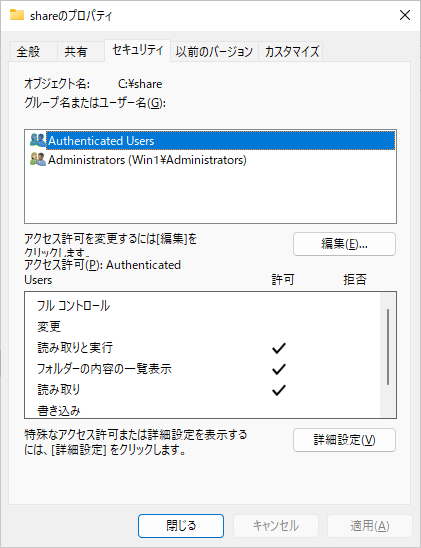

ファイルサーバの共有フォルダに割り当てるアクセス許可には、「共有アクセス許可」と「NTFSアクセス許可」の2種類があります。フォルダの「プロパティ」にある「共有」タブでは共有アクセス許可、「セキュリティ」タブではNTFSアクセス許可を設定できます。

この2つのアクセス許可を合算して最終的なアクセス許可が決まるため、運用を簡単にしたい場合には共有アクセス許可で「全てのユーザー」に対する「フルコントロール」のアクセス許可を割り当てておき、NTFSアクセス許可で最終的に設定したいアクセス許可を割り当てるとよいでしょう(画面3、4)。

筆者紹介

国井 傑(くにい すぐる)

株式会社エストディアン代表取締役。1997年からマイクロソフト認定トレーナーとして、Azure Active DirectoryやMicrosoft 365 Defenderなど、クラウドセキュリティを中心としたトレーニングを提供している。2007年からMicrosoft MVP for Enterprise Mobilityを連続して受賞。なお、テストで作成するユーザーアカウントには必ずサッカー選手の名前が登場するほどのサッカー好き。

Copyright © ITmedia, Inc. All Rights Reserved.