サイバー脅威の見積もり、できてるつもり? 辻氏、piyokango氏、根岸氏が3つのトピックで問い掛ける:ITmedia Security Week 2024 春

2024年5月29日、アイティメディア主催セミナー「ITmedia Security Week 2024 春」で、ポッドキャスト「セキュリティのアレ」を主催する、インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、「piyolog」を運営するpiyokango氏ら3人が「脅威の見積もり できてるつもり?」と題して講演した。「攻撃手順、手法の変化」「脆弱性の悪用傾向」「ありふれた不正アクセス事例で共通していた、ある“暗黙の了解”」という3つのトピックを取り上げ、サイバー脅威に対して正しい見積もりができている“つもり”状態を解消するためのヒントを探るパネルディスカッションとなった。

ITmedia Security Weekでもおなじみの3人は、これまでも繰り返し「変化を捉えよう」「足元の基本を固めていこう」とアピールし続けてきた。この延長線上で、今回のテーマを「脅威の見積もりができているか?」と設定する。見積もりができていると思っている人こそ、足をすくわれ、無駄な行動が増えてしまう可能性がある。適切な見積もりのヒントを、3人それぞれが注目することで浮かび上がらせようというのが今回の趣旨だ。本稿では、講演内容を要約する。

過信せずに攻撃手順、手法の変化を自らキャッチアップする必要性

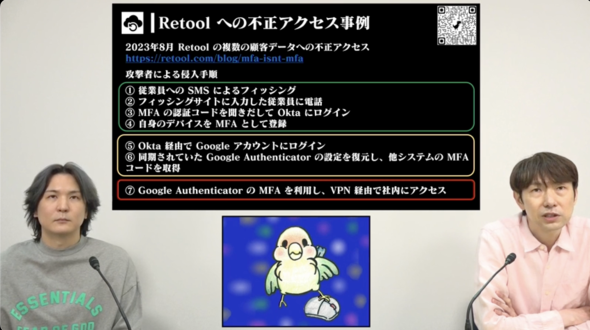

まずは根岸氏が注目していた、ローコード開発ツールを提供するRetoolへの不正アクセス事例が取り上げられた。

2023年8月に明らかになった、Retoolのインシデントでは大きく3つのステップで攻撃者に侵入されている。

まずは従業員に対してSMS(ショートメッセージサービス)によるフィッシングが行われ、だまされてフィッシングサイトにIDを入力してしまった1人の従業員に対し、“電話”がかけられる。この電話によって2要素認証(MFA)のコードを聞き出し、Retoolが利用していたアイデンティティー管理サービスの「Okta」にログインできる状態にされた。ここまでがステップ1だ。

次のステップでは、Oktaを通じてGoogleアカウントにログインされる。そこで「Google Authenticator」アプリの“設定を復元”された。

最後のステップでは、復元した設定を元に、VPNを使って社内にアクセスされる。その際、MFAで要求されるワンタイムパスワードは、攻撃者の手元にある“設定が復元されたGoogle Authenticator”が使われている。

この流れは一見、よくある攻撃にも見えるだろう。しかし最終的には「地獄絵図」だ。

根岸氏は「このシンプルな手法の中にも、シンプルではない部分がある」と言う。ステップ1では従業員に電話がかけられている。「SMSを送る」という時点で既に従業員、特にIT部門に実在する従業員が持つ電話番号が攻撃者に渡っているだけでなく、本件ではその電話に、実在する従業員の声を元にした、ディープフェイク製の偽の話声が使われていたという。

「ディープフェイク系フィッシングは音声だけでなくビデオ通話の画像も使われている事例があり、珍しくなくなってきた。そういった“だまし”のテクニックに耐性があるかないか。課題がたくさんある」(根岸氏)

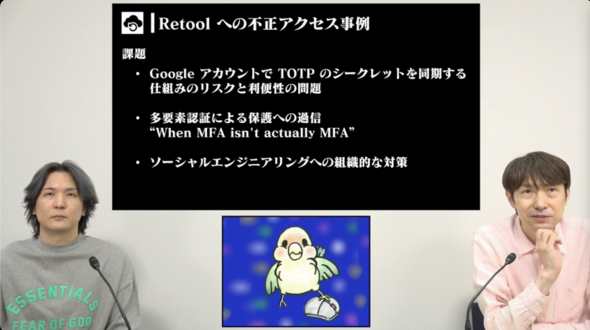

根岸氏は本件の要点を3つにまとめる。

1つ目は「ある日突然追加された便利な機能」だ。ステップ2で悪用されたのは、TOTP(Time-based One-time Password)のシークレットをサーバ上に同期するGoogle Authenticatorアプリの機能だ。これは機種変更などで、今まで使っていた2要素認証のTOTPをそのまま移行できる便利な機能だ。だが、TOTPは攻撃者にとっても便利なものであり、悪用されることが想定されていない点が課題となっている。この機能はGoogle Authenticatorアプリのリリース当初には存在していないものなので、利用者が気付いていない場合も多いだろう。加えて、この機能をオフにするといった統合管理のオプションもないように見える。

「ツールに守られていると思っていたら、ツールの機能が一番の穴になってしまった。これはGoogleのようなツール提供側の問題ともいえる」(根岸氏)

2つ目は「2要素認証への過信があったのではないか」という点だ。パスワードのみに頼る認証はもはや過去のものになっているが、2要素認証が万能なものだという空気感がある。しかし、もはや2要素認証にも攻撃手法が確立されつつあり、今回の事例では電話に加えてディープフェイクも悪用して聞き出すテクニックが使われている。「そういう攻撃手法を想定していただろうか。『多要素認証を導入しているから』と安心している状態こそが危ない」と根岸氏は警鐘を鳴らす。

3つ目は、「巧みなソーシャルエンジニアリングが用いられ、標的を定めた攻撃者によって自社組織が調べ尽くされている。情報が既に漏れている」という前提で、攻撃への備えができているかどうかという点だ。ディープフェイクの声を使った攻撃も想定しなければならない。新しい落とし穴が次々と生まれている状況で、古い攻撃手法だけでなく新しい手法も使われる。

この現状を“人ごと”とせず、「自組織でも、これが起きる」と考え、「対策ができていそうでできていない部分を見直そう」と根岸氏は述べる。

また、Google Authenticatorアプリのような便利なツールにもセキュアな部分、そしてリスクも存在する。「例えば、最近注目されているパスキーも、同様にクラウドで同期されている。導入する際にはリスクと利便性のバランスを取ることを考えねばならないと改めて感じさせるインシデントだ」(根岸氏)

「悪用されている脆弱性か、まだなのか」ではなく、悪用傾向から考える対処方針の決め方

辻氏は「脆弱(ぜいじゃく)性の悪用傾向を考えた」というテーマでディスカッションを始めた。

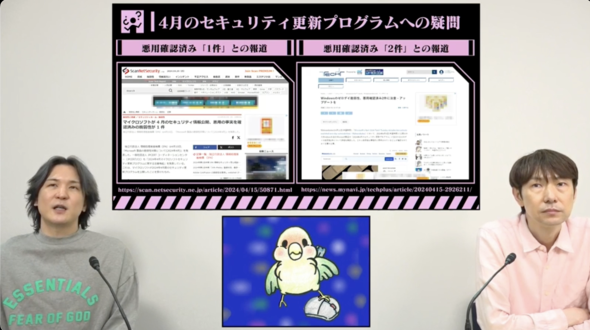

きっかけとなったのは、Microsoftの2024年4月の月例パッチに関する、2つの記事だ。「ScanNetSecurity」による記事では「マイクロソフトが 4 月のセキュリティ情報公開、悪用の事実を確認済みの脆弱性が1件」とあるが、「TECH+」による記事では「Windowsのゼロデイ脆弱性、悪用確認済み2件に注意 - アップデートを」とあり、同じ情報に関して“悪用の事実を確認済み”の件数が異なっている。これはどういうことだったのか。

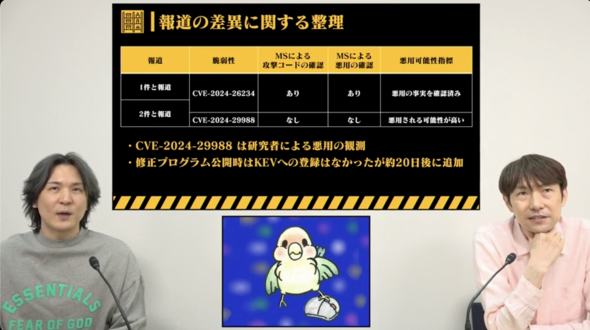

「1つの記事だけを読んでいるとなかなか気が付かない点だ」と辻氏は話しつつ、その内容を深掘りする。どちらも悪用の事実が確認できているとする脆弱性は、CVE-2024-26234「プロキシ ドライバ スプーフィングの脆弱性」で、一方の記事が指摘するもう1つの脆弱性はCVE-2024-29988「SmartScreen プロンプトのセキュリティ機能バイパスの脆弱性」だ。さらに調べると、後者のCVE-2024-29988について、Microsoft自身は悪用を確認しておらず、研究者が悪用を既に確認しているという状況にあることが分かった。

では結局、CVE-2024-29988は悪用されたのだろうか。Microsoftによる発表の20日後、米国のCISA(サイバーセキュリティ・社会基盤安全保障庁)が公開している「Known Exploited Vulnerabilities Catalog」に掲載されることになる。結果的には、2件とも悪用が確認された。

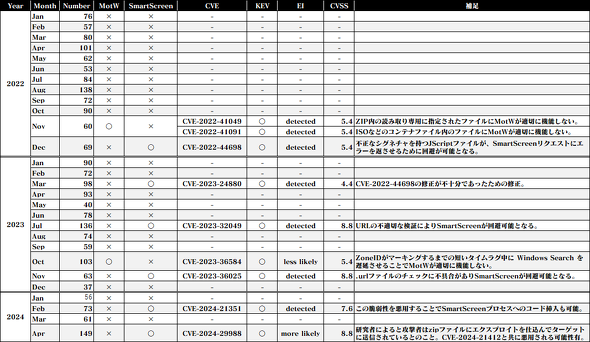

辻氏はさらに、今回課題となっているCVE-2024-29988を掘り下げる。気になっている脆弱性のタイプがあり、その“経路”がよく悪用されやすいのではないかと考えていたという。そのタイプとは“回避系”、つまり「MotWフラグやSmartScreenといったセキュリティ機構を回避する」ような脆弱性ということだ。

MotWは「Mark of the Web」の略称だ。インターネットから発信されたファイルにこのフラグが付けられ、安全ではない可能性があるものとしてマークされる。「MotWフラグが付いているファイルではマクロを実行させない」と設定しておけば、危険性が大きく下がる。SmartScreenも、悪意があると考えられるファイルのダウンロードを防ぐためのものだ。OSに搭載されたこの機構は有効に機能しており、攻撃者にとっては“邪魔”なものだ。

辻氏は、最近発表されている、攻撃者から「邪魔だ」と思われている機能に関して、回避できるような脆弱性が発表されていたかどうか、Known Exploited Vulnerabilities(KEV)Catalogに掲載されていたかどうかなどをまとめた表を紹介する。

これまでは「悪用が確認できている脆弱性を優先的に対処せよ」とされていたが、辻氏は「回避系の脆弱性は、悪用される可能性が100%に近い。そのため、悪用が確認されていようがいまいが、先回りして対処するための指針として使えるのではないか」と指摘する。

根岸氏も、回避系の脆弱性は「突破すれば悪用しやすい、狙い目のものだ」と話す。対処の優先度を決めるために参考にしているKEV Catalogでも、今回は登録まで20日かかっている点に関して、「どうしてもタイムラグが生まれてしまい、そこを突かれると被害につながってしまう。正直に言えば(悪用の事実を確認済みという)見解を統一してほしいが、『回避系の脆弱性ならば修正を適用する』と決めてしまう方が、シンプルで混乱がないのではないか」と指摘する。

ありふれた7つの不正アクセス事例、その裏にある「暗黙の了解」とは

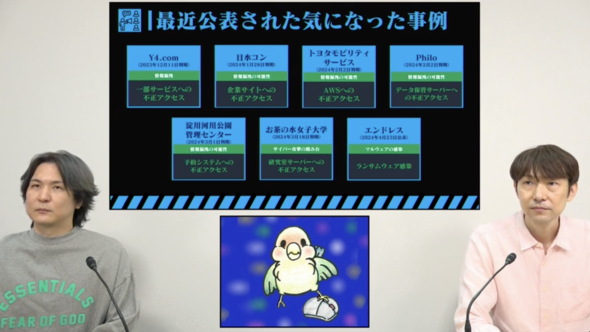

3つ目のトピックは、piyokango氏からだ。piyokango氏はこれまでも国内外さまざまなインシデントに注目してきたが、今回は、ありふれた7つの事例を取り上げる。その事例は、事象としては全く異なるものに見える。

- 一部サービスへの不正アクセス

- 企業サイトへの不正アクセス

- Amazon Web Services(AWS)への不正アクセス

- データ保管サーバへの不正アクセス

- 予約システムへの不正アクセス

- 研究室サーバへの不正アクセス

- ランサムウェア感染

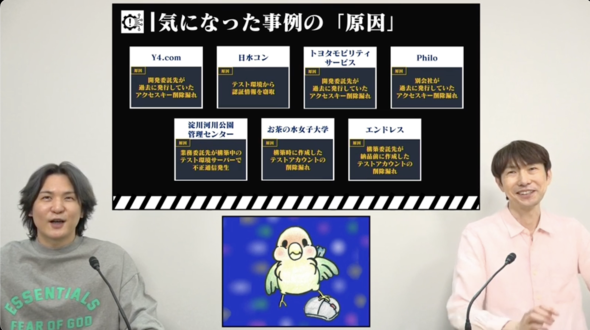

piyokango氏は7つの事例の「原因」をまとめたスライドを表示する。この瞬間、辻氏も根岸氏もニヤリとする。それぞれの原因を挙げると、全てが過去に使われていたシステムやテスト環境、テストアカウントをきっかけとした不正アクセスが原因なのだ。

「こういった原因の事例が、ここ半年ほど増えているように思える。ありがちな手法で、足をすくわれてしまっているのではないだろうか」とpiyokango氏は現状を整理する。

過去に使っていたアクセスキーが漏えいしたり、一時的に利用していたテスト環境がそのまま放置されたりすると、そこから侵入されることになる。また、テストアカウントのパスワードは、もしかしたらポリシーに反して容易に推測可能なものが使われていたのかもしれない。これらが、情報漏えいのきっかけとなってしまっているのだ。

しかも、このようなインシデントが近年はありふれたものになってしまい、もはや報道もほとんどされないレベルのものだ。話題にもならないので、他の組織でも気が付いていないのではないだろうか。

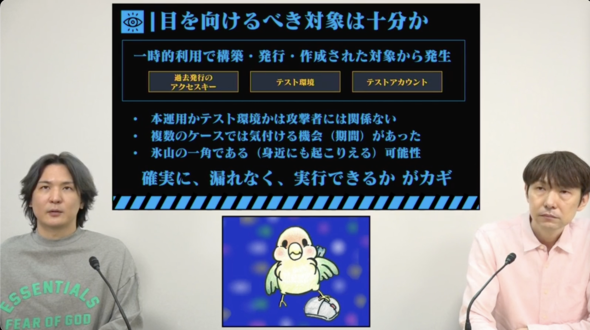

果たして、目を向けるべき対象に十分目を向けられていただろうか。特に一時的利用で構築、発効、作成されたものへのケアが十分でなければ、インシデントは続いてしまう。

攻撃者の視点では、本番環境かテスト環境かは分からない。少なくとも「テスト環境だから攻撃を止める」という考え方には至らないはずだ。これらの事例を掘り下げると、1年以上前に構築された(テスト)環境に攻撃があったなど、ある程度の期間が空いていることも分かる。それまでの期間、どこかで攻撃に気が付けた可能性はなかったのだろうか。

「恐らく、これは氷山の一角。身近にこういう事例が起こり得る可能性があふれている。あらためて見直すに当たり、確実に、漏れなく実行できるかどうかが鍵になる」(piyokango氏)

根岸氏も「『テスト環境だから、テストアカウントだから適当でもいい』という暗黙の了解があるのではないか。そのリスク評価が正しいのだろうか。サイバー攻撃は区別なく行われているので、守る側も、テスト環境かどうかなど区別なく守る必要があるかもしれない」と話す。とはいえ、守るべきものが増える点に関しては、リソースの問題もあることから「『言うはやすく行うは難し』といえる問題だと思う」(piyokango氏)

辻氏はここに「攻撃者の目線でチェックする。ポートスキャンだけでもいい」と提案する。根岸氏は「定期的なスキャンや、アタックサーフェス管理的な仕組みが必要。システム、ネットワークにつながっているものが攻撃者からも見えていないかどうか監視し続けることが重要だ」と付け加えた。

加えて、「受け入れテストと棚卸しの重要性」も指摘する。アクセスキーの漏れやテストアカウントの削除/変更などについては、システムの受け入れ側つまり、発注元が主体性を持って棚卸しする必要があるという点はこれまでも指摘されていた。「開発者任せだとチェックが漏れてしまう。顧客のデータ侵害に発展する可能性があるので、発注元の責任として、これらを管理していく必要がある」(根岸氏)

今回ピックアップした3つのトピックは昔から存在したサイバー脅威が、形を変えて“味変”しているというのが共通した特徴だ。これらに対処できる準備ができているかどうか、新しいアプローチがあるかどうかを3人は問い掛けている。

最後に辻氏は「見落としがちなポイントも、自分ごととして、漏れなく“見積もり”する機会になればと、身近な話ばかりを取り上げた。アーカイブ配信やレポート記事もあるので、ぜひ3回くらい見てほしい(笑)」とまとめて講演を締めくくった。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

辻氏、piyokango氏、根岸氏はセキュリティレポートをどの“断面”で切り取るのか

辻氏、piyokango氏、根岸氏はセキュリティレポートをどの“断面”で切り取るのか

2023年11月29日、アイティメディアが主催するセミナー「ITmedia Security Week 2023 冬」の「実践・クラウドセキュリティ」ゾーンで、SBテクノロジー 辻伸弘氏、piyokango氏、インターネットイニシアティブ 根岸征史氏が「断面、光を当てて」と題するパネルディスカッションに登壇した。 「変わらない」と思い込んでるセキュリティの常識、実は変わってきてない? 根岸氏、辻氏、piyokango氏が問う

「変わらない」と思い込んでるセキュリティの常識、実は変わってきてない? 根岸氏、辻氏、piyokango氏が問う

2023年8月に開催された「ITmedia Security Week 2023 秋」において、セキュリティリサーチャーであり、そしてポッドキャスト「セキュリティのアレ」で活躍する、インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、そしてpiyolog主宰のpiyokango氏の3人が集い、「脅威と人の変化と不変」と題してパネルディスカッションを行った。 「セキュリティのアレ」のリサーチャー3人が振り返る、「侵入されて当たり前」は本当に当たり前か?

「セキュリティのアレ」のリサーチャー3人が振り返る、「侵入されて当たり前」は本当に当たり前か?

ITmedia Security Week 2022夏のDay2「未来へつながるセキュリティ」ゾーンの基調講演で、セキュリティリサーチャー3人によるパネルディスカッション「未来のための地固めを ここはもう令和なので」が行われた。インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、「piyolog」を運営するpiyokango氏が集まり、“セキュリティの最新動向”とは少々異なるベクトルでの会話が繰り広げられた。