【Event Report.Part3】

「IP Network Meeting II Workshop」

「IP-VPNを支える技術とサービスの活用法」

〜エクストラネットとVoIPを実現する

MPLS・BGPのルーティング設計〜

鈴木淳也

2003/1/10

|

| 講師:NTTコミュニケーションズ データサービス事業部 データテクノロジー部 VPN担当 藤本 潤氏 |

高価格/低速が当たり前といわれていた企業の拠点間接続、通称WANの世界にも、5〜6年に一度というくらいの大きな変革の波がやってき来ている。ほんの数年前には、本社のバックボーンでさえ1M〜1.5Mbps、支店/営業所クラスともなると128kbpsという、ADSLが広く普及しつつある現在とは比較できないくらいの貧弱な環境が一般的だった。ところが、キャリア各社がIP-VPNサービスを展開するようになると状況は一変、大企業を中心にMbpsクラスの拠点間接続が採用されるようになってきた。

そんなIP-VPNも、初登場から2年以上が経過し、徐々にこなれたサービスとなりつつある。企業のシステム担当者の関心も、IP-VPNそのものより、むしろIP-VPNを利用してどのようなアプリケーションが利用できるようになるのか、あるいはIP-VPN導入の際のコツのようなものを知りたい、という点に移りつつあるのではないだろうか。

セッションは、IP-VPNの概要、それを支える技術であるMPLSの解説から始まり、実際の導入におけるポイントまで幅広くカバーしていた。だが、MPLS自体の技術解説などは、すでにフォーラムのほかの記事で何度かフォローされているのでここでは割愛した。本記事では特にセッション後半のIP-VPNの導入と活用の部分にフォーカスしていくことにする*1

*1 本記事は、2002年10月29日に開催された「IP Network Meeting II」内のセッション「S-1 IP-VPNを支える技術とサービスの活用法」の概要をまとめたものです

■IP-VPNサービスの特徴を理解する

まずは、IP-VPNの特徴を押さえ、どのようなことが実現できるのかに着目していきたい。セッションでは、IP-VPNの特徴を解説する際に、NTTコミュニケーションズが提供する「Arcstar IP-VPN」を例に挙げていた。だが実際には、キャリア網内のパケット転送にMPLS、経路情報交換にBGPを用いる、「BGP/MPLS-VPN」と呼ばれるIP-VPN全般に対して共通する内容であったので、読者がもしほかのサービスを検討している場合であっても、適宜用語などを読み替えていただければ理解できるだろう。

講演者の藤本氏がリストアップした、Arcstar IP-VPNの主な特徴は下記のとおりである。

-

・各拠点への振り分け(ルーティング)はIP-VPN網が実施

・各拠点ごとに異なるアクセス・ラインを選択可能

・BGPに対応し、バックアップなどの冗長構成が可能

・豊富なオプション・サービスの提供

まずIP-VPNの大きな特徴としては、キャリア網側がルーティング(フォワーディング)などの処理を担当しており、ユーザー側の運用の負担が少ない点が挙げられる。また、従来のフレーム・リレーのようなパスの概念がなく、基本的にフルメッシュの構成となっているため、「つなげばすぐにネットワークが機能する」という導入の容易さもポイントだろう。ただし、本特集のパネル・ディスカッションでも述べられていたように、フルメッシュであるが故に、予想もしないトラフィックが発生する可能性には注意する必要がある「イベントレポート(1)IP-VPN/広域イーサネット導入の課題とは?」参照。

IP-VPNでは、レイヤ3プロトコルがIPに限られてしまうという特徴(デメリット?)こそあるものの、逆にレイヤ2のプロトコルを自由に選択できるというメリットがある。これはすなわち、光ファイバからADSL、ダイヤルアップまで、幅広いアクセス・ラインを選択できることを意味する。広帯域で高い信頼性を要求される本社ネットワークには光ファイバを、各拠点にはADSL、在宅や外回りの営業にはダイヤルアップ回線、といった感じでかなり自由度が高い。

そのほか、網でIPを終端しているため、豊富なオプション・サービスの提供が可能になるというメリットもある。次の項目で解説する、バックアップ回線などの冗長構成を取らない限り、導入/運用ともにIP-VPN以外の既存のネットワーク・サービスよりも取り組みやすいことが分かるだろう。

■BGPを利用した、アクセス回線の冗長化

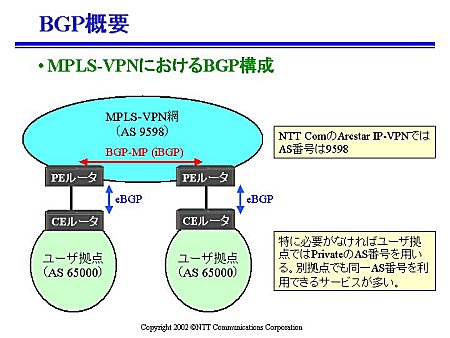

BGP(Border Gateway Protocol)とは、AS(Autonomous System:「自立システム」と呼ばれ、1つのポリシーの管理下に置かれたネットワークの集合体)間で経路情報をやりとりするのに用いられるルーティング・プロトコルだ。インターネットの世界では、ISP≒ASと考えるとよい。MPLS-VPNにおいては、キャリア網が1つのASであり、各ユーザー拠点も1つのASとなっている。

BGPには、AS間を中継するeBGP(exterior BGP)とAS内を中継するiBGP(interior BGP)の2種類があり、それぞれ動作が異なる。MPLS-VPNにおいては、キャリア網内の通信にはiBGPが、キャリア網のPEルータとユーザー拠点のCEルータ間の通信にはeBGPが用いられる。AS同士の識別には、AS番号という2bytes(0〜65535)の数字を利用する。Arcstar IP-VPNの場合、キャリア網は9598で固定、ユーザー拠点にはプライベートAS番号(64512〜65535)*2を割り当てることになっている(図1)。

|

| 図1 MPLS-VPNにおけるBGP構成(画像をクリックすると拡大表示します) |

*2 IPアドレスと同様、AS番号にも「グローバル」と「プライベート」の2種類がある。プライベートはユーザーが内部で自由に利用して構わないが、グローバルAS番号(0〜64511)の利用は、NICなどへの申請が必要となる

さて、問題は実際のルーティングの設計である。1つの方法としてスタティックな考え方があるが、これはユーザー拠点のCEルータはデフォルト・ルートを利用した簡素な設定にしておき、ルーティングはキャリア網側に任せるというものだ。経路は常に一定であり、う回は考えない、主に拠点向きのルーティング手法である。

だが、社内ネットワーク・システムが基幹インフラとなっている今日、障害が発生するたびに手動で経路を設定しているようでは、ダウンタイムの増加にもつながり、ビジネスに支障を来しかねない。そこで、本社やデータセンターなどの基幹部分は、BGPによる回線の冗長化を行った方がいいだろう。具体的には、キャリア網への接続回線の二重化を行い、障害時にはバックアップ回線への切り替えを行うことにする(図2)。

|

| 図2 BGPによる冗長化(画像をクリックすると拡大表示します) |

上図は、センター側の障害におけるバックアップの例だが、実際には、拠点側のアクセス回線に障害が出ている可能性もあるだろう。その場合、センター側で障害を検出し、バックアップへの切り替えを行うことになる。下の例では、BGPである拠点に障害が発生したことを検出し、ISDNによるバックアップ回線に切り替えている(図3)。

|

| 図3 ISDNによる拠点のアクセス回線のバックアップ(画像をクリックすると拡大表示します) |

■アクセス回線の負荷分散

回線の冗長化のメリットの1つに、トラフィックの分散が挙げられる。ここまではアクセス回線のバックアップを考慮したものだが、今度はトラフィックの分散について考えてみよう。

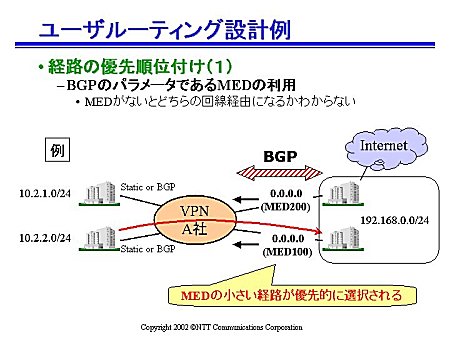

前述のように、センター側の回線は二重化が行われている。例えば、拠点側からセンターに向けてパケットを送出した場合、いったいどちらの回線が選択されるのだろうか? BGPのパラメータの1つであるMED(Multi-Exit Descriminator)を用いることで、明示的に回線を選択することができる。この場合、MEDの低い方が優先的に選択されることになる(図4)。

|

| 図4 MEDを利用した経路の優先制御(画像をクリックすると拡大表示します) |

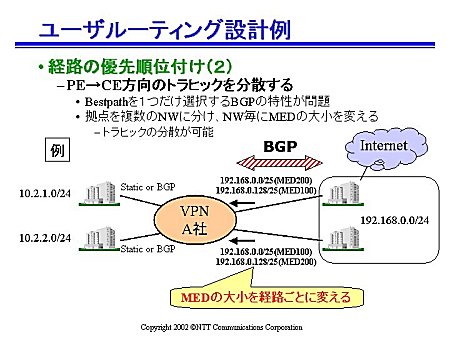

では実際に、PE→CEルータ方向のトラフィックを考えてみよう。BGPを利用している場合、最適の経路を1つだけ選択するというBGPの特性が問題となる。つまり、一度MEDを指定してしまうと、以後はその経路が選択され続けることになるのだ。そこで、拠点(センター)内のネットワークを分割して、経路ごとに異なるMEDを設定することにより、明示的にトラフィックの分散が可能になる(図5)。また同セッションにおいては、ネットマスクの工夫により、スタティック時においても同様の負荷分散を実現する方法を紹介している(図6)。

|

| 図5 MEDの大小を経路ごとに変えることで負荷分散を実現(画像をクリックすると拡大表示します) |

|

| 図6 ネットマスクの工夫による負荷分散(画像をクリックすると拡大表示します) |

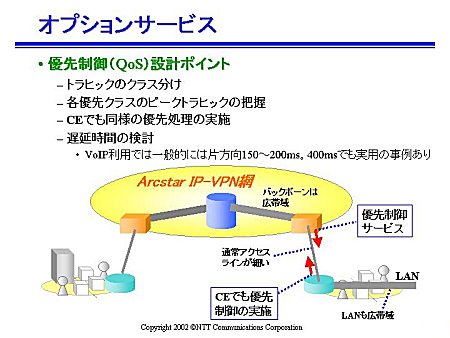

■QoSとオプション・サービスの利用

QoS(Quality of Service)とは、End-to-Endでパケットの品質保証を行うサービスのことである。例えば、音声パケットやERPといった基幹業務のパケットなどを送る場合、ほかのパケットに対して優先的に処理することで、遅延や廃棄の少ない高品質な通信が実現できるようになる。Arcstar IP-VPNでは、3段階の優先順位付けが可能となっており、ユーザー側でIPヘッダのIP Precedence bitを利用することで指定できる。

多くの場合、キャリア網は広帯域となっているため、パケットの遅延や廃棄は少ない。ところが、PEルータを経てユーザー側に到達する段階になるとアクセス回線が細くなり、優先制御サービスが生きてくるようになる(CEルータ側からのトラフィックも同様)。PEルータにより、アクセス回線の帯域をオーバーするトラフィックは廃棄されるが、その際にQoSが適用されることになる。VoIP利用時では一般的には片方向で150〜200ms。400msでも実用の事例があるという(図7)。

|

| 図7 QoSにおけるVoIPの遅延時間の検討(画像をクリックすると拡大表示します) |

IP-VPNにおけるQoSは、比較的よく利用される機能だが、本セッションではそれ以外にも幾つかのオプション項目を紹介している。

●インターネット接続

IP-VPN経由でインターネットへの接続サービスを提供するオプションである。IP-VPNを利用するユーザー企業のインターネット接続方法として、「各拠点ごとに接続環境を用意」「センター側の1カ所だけに接続環境を設置」という2つが考えられるが、前者は管理上とコストの問題が、後者はセンター側にトラフィックが集中するという問題を抱えている。そこで考えられるのが、キャリア側がIP-VPN経由でインターネット接続のためのゲートウェイを提供するというものだ。ファイアウォールやDMZの管理をネットワークのプロであるキャリアが管理するということで、セキュリティ上もコストの面からもメリットは大きい。このサービスにメリットを感じるかどうかは、ユーザー企業側のスキルとポリシー次第だといえるだろう。

●エクストラネット

ご想像できた方もおられるかもしれないが、VPNをまたがっての通信を実現するオプションである。フィルタリング機能のほか、(プライベートIPアドレスを用いているため)重複する可能性もあるIPアドレスの変換機能などが提供される。

●ボイスモード

VoIPによるIP-VPN上の内線通話に加え、VoIPゲートウェイを介することで公衆電話網との接続を実現するサービスである。内線番号とIPアドレスの変換は、キャリア網内にある管理サーバで実施される。

このほか、本セッションではIP-VPNの最新情報や今後の標準化動向についても解説されたが、導入と運用にフォーカスする内容であるので割愛させていただく。

IP-VPN自体は導入が容易なサービスである。正直なところ、拠点同士をつなぐだけなら、導入に際しての問題はほとんどないだろう。だが、それを実際に使えるサービスとして検討し始めたとき、冗長化やトラフィック特性など、いろいろ考えなければいけないことも多い。特に、VoIPをはじめ、IP-VPN導入を機に、新しいアプリケーションの導入にチャレンジしてみようと考えている方も多いのではないだろうか?

IP-VPNは開発途上のサービスだ。今後もいろいろな導入事例が登場し、構築に関するノウハウもどんどん蓄積されてくることだろう。もし導入を考えられている方がいたら、今後も情報収集に努めてほしい。

| 関連リンク | |

| IP Network MeetingIIのページ | |

| IP Network Technology & Solution Meetingのページ | |

| Index | |

| 「IP Network Meeting II」 〜イベント・レポート総合インデックス |

|

| オープニング・ディスカッションレポート(Part1) D-1〜「IP-VPN/広域イーサネット導入の課題とは?」 General Session概要 |

|

| Workshopレポート(Part2) T-3〜「エンタープライズネットワークの最新構築トレンド」 IPv6デュアル・スタック対応などの導入事例 |

|

| Workshopレポート(Part3) S-1〜「IP-VPNを支える技術とサービスの活用法」 エクストラネットとVoIPを実現するMPLS・BGPのルーティング設計 |

|

| 「Master of IP Network総合インデックス」 |

- 完全HTTPS化のメリットと極意を大規模Webサービス――ピクシブ、クックパッド、ヤフーの事例から探る (2017/7/13)

2017年6月21日、ピクシブのオフィスで、同社主催の「大規模HTTPS導入Night」が開催された。大規模Webサービスで完全HTTPS化を行うに当たっての技術的、および非技術的な悩みや成果をテーマに、ヤフー、クックパッド、ピクシブの3社が、それぞれの事例について語り合った - ソラコムは、あなたの気が付かないうちに、少しずつ「次」へ進んでいる (2017/7/6)

ソラコムは、「トランスポート技術への非依存」度を高めている。当初はIoT用格安SIMというイメージもあったが、徐々に脱皮しようとしている。パブリッククラウドと同様、付加サービスでユーザーをつかんでいるからだ - Cisco SystemsのIntent-based Networkingは、どうネットワークエンジニアの仕事を変えるか (2017/7/4)

Cisco Systemsは2017年6月、同社イベントCisco Live 2017で、「THE NETWORK. INTUITIVE.」あるいは「Intent-based Networking」といった言葉を使い、ネットワークの構築・運用、そしてネットワークエンジニアの仕事を変えていくと説明した。これはどういうことなのだろうか - ifconfig 〜(IP)ネットワーク環境の確認/設定を行う (2017/7/3)

ifconfigは、LinuxやmacOSなど、主にUNIX系OSで用いるネットワーク環境の状態確認、設定のためのコマンドだ。IPアドレスやサブネットマスク、ブロードキャストアドレスなどの基本的な設定ができる他、イーサネットフレームの最大転送サイズ(MTU)の変更や、VLAN疑似デバイスの作成も可能だ。

|

|