| Security Tips | ||

|

添付ファイルの自動実行を抑止する たかはしもとのぶ |

||

Windows XP以降のOSでは、「ソフトウェア制限のポリシー」を使用して、さまざまな条件を設定することで、管理者がプログラムの実行を禁止できる。このポリシーは、グループポリシーオブジェクト(GPO)として設定することも、ローカルポリシーとして設定することも可能だ。

このポリシーを使用して、メールなどの添付ファイルやWebサイト上にある実行プログラムを、ユーザーが不注意に「実行」してしまっても、プログラムが実行されないようにしてみよう。なお、一般的に、こうした設定は、ドメイ ンの管理者がGPOを用いてクライアントマシンに一括適用するケースが多いと思われるが、今回は説明を簡単にするため、ローカルポリシーを用いて、特定のマシンに設定を行う例を紹介する。

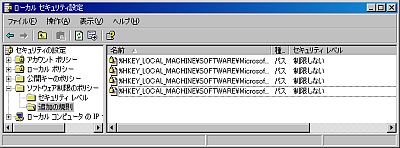

ローカルポリシーによる設定は、[コントロールパネル]−[管理ツール]−[ローカル セキュリティ ポリシー]を順に開くと現れる図1の画面[追加の規則]フォルダに設定を追加することによって行う。

|

| 図1 ローカルセキュリティポリシー画面。デフォルトで、既に4つの規則が設定されている |

ここで、[追加の規則]フォルダを右クリックする。図2の画面が表示され、4種類の規則が選択できる。おのおのの規則の意味は表1のようになっている。

|

| 図2 [追加の規則]フォルダを右クリックすると現れるメニュー |

|

||||||||||

| 表1 規則の種類と意味 |

ここでは[パスの規則]を使用する。

Outlook Expressで添付ファイルを直接実行しようとした場合や、Internet Explorerで実行形式のファイルをダウンロードせず、そのまま実行しようとした場合、ファイルは一度以下のフォルダにダウンロードされたうえで、実行される。

%HOMEDRIVE%%HOMEPATH%\Local

Settings\Temporary Internet Files |

なお、%HOMEDRIVE%や%HOMEPATH%は、あらかじめOSによって定義される環境変数だ。%HOMEDRIVE%は、ホームディレクトリのあるドライブ名に置き換えられ、通常「C:」となる。%HOMEPATH%は、同じくホームディレクトリに置き換えられ、通常「\Document and Settings\<ユーザー名>」となる。

先ほどの図2の画面から、「新しいパスの規則」を選択すると現れる図3の画面で上記のパスを入力して「OK」ボタンを押す。「説明」欄には規則の説明を適宜入力する。

|

| 図3 新しいパスの規則 |

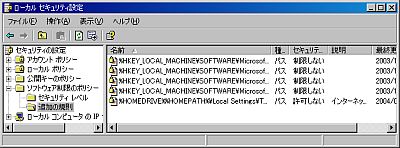

これで新しい規則が追加され、図4のように一覧にも表示される。

|

| 図4 規則の一覧 |

ここでgpupdateコマンドを実行して、ローカルポリシーの設定を反映させることにより、確実に規則が適用される。実際にOutlook Expressから添付ファイルを直接実行しようとすると、図5のようなメッセージが表示されて実行できない。

|

| 図5 ファイルの実行が抑止された際に出力されるウィンドウ |

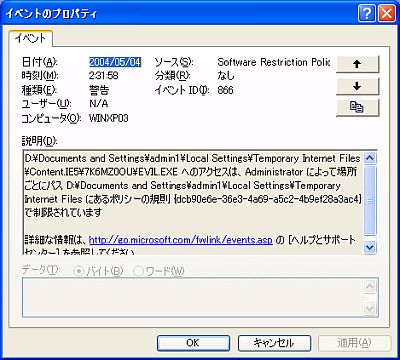

また、このときイベントログのシステムログには、図6のようなメッセージが出力される。

|

| 図6 イベントログへの出力 |

なお「ソフトウェア制限のポリシー」では、このほかにもさまざまな設定が可能だ。例えば、ユーザーの誤操作による管理者が意図しないソフトの実行を禁止することができる。だが、ユーザーがファイルの作成を自由にできる環境にあれば、この設定を単独で行っても悪意があるユーザーには簡単に回避されてしまう。

もし、悪意があるユーザーのソフト実行を防ぐ手段として「ソフトウェア制限のポリシー」を用いる場合は、かなり厳格にコンピュータの環境を管理する必要がある。

| Security Tips Index |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|