最終回 Heartbeat+独自ドメインでセキュアな世界のその先へ

面 和毅

サイオステクノロジー株式会社

OSSテクノロジーセンター

開発支援グループ

グループマネージャー

2008/7/16

第8回、第9回に続き、SELinuxを用いたクラスタリング環境を強固なものにする方法を解説しましょう。今回は、Heartbeatに独自ドメインを設定し、よりSELinuxを有効に活用してセキュリティを高めたシステムにしていきます。

|

| 図1 クラスタリングを実現するための検証環境 |

引き続き、検証環境として図1のような環境を想定しています。

- プライマリ :CentOS 5.1

- セカンダリ :CentOS 5.1

の2台のマシンが、アクティブ/スタンバイのクラスタリングを構成し、

- 仮想IPアドレス(クライアントPCからApacheに接続する際のIPアドレス)

- 共有ディスク(Apacheのコンテンツファイルを格納)

- Apache(仮想IP上で動作)

を提供しています。

Heartbeat用の独自ドメインの設定

Heartbeat用の独自ドメインの設定

Heartbeat用の独自ドメインとして、heartbeat_tドメインを追加します。第6回「GUIでカスタマイズも簡単! SELinux on CentOS 5.1」で紹介した、GUIを使用する方法でカスタマイズを行います。

Heartbeat用のひな型の作成

Heartbeat用のひな型の作成

まずは、Heartbeatのポリシーを定義するためのひな型を作りましょう。

- system-config-selinuxから「Policy Module」で「NEW」を選択し、「SELinux Policy Generation Druid」を起動します。

図2 SELinux Policy Generation Druid

- heartbeat_tドメインを作成しますので、「Name」は「heartbeat」とします。

「Executable」には、Heartbeatの実行ファイルである「/usr/lib/heartbeat/heartbeat」を選択します。

図3 /usr/lib/heartbeat/heartbeatを選択

- /etc/init.dから起動しますので、アプリケーションのタイプとして「Standard Init Daemon」を選択します。

図4 Standard Init Daemonを選択

- Incoming Port/Outgoing Portには、何も選択せず、後で必要なポートを追加するようにします。

図5 Incoming Portはそのまま

図6 Outgoing Portもここでは入力しない

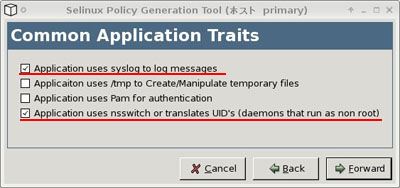

- syslogにログを出力しますので、「Application uses syslog to log messages」にチェックをします。また、Heartbeat用のユーザーでデーモンを起動しますので、「Application uses nsswitch or translates UID」を選択します。

図7 2つのチェックボックスを選択

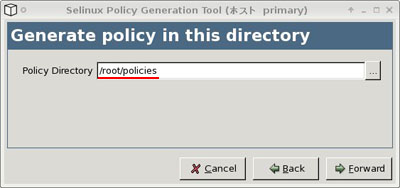

- ポリシーの出力先は「/root/policies」を選択します。

図8 /root/policiesを入力する

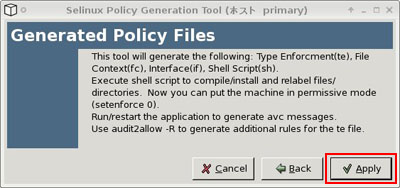

- ポリシーの生成で「Apply」を選択します。

図9 Applyを押す

- これで、/root/policies以下に

・heartbeat.te

・heartbeat.if

・heartbeat.fc

・heartbeat.sh

の4つのファイルが生成されます。audit2allowを用いて、heartbeat.teファイルに必要なルールを追記していきます。

|

1/3 |

|

| Index | |

| Heartbeat+独自ドメインでセキュアな世界のその先へ | |

| Page1 Heartbeat用の独自ドメインの設定 Heartbeat用のひな型の作成 |

|

| Page2 自動生成されたポリシーを調整する 子プロセスを各ドメインへ遷移させるには |

|

| Page3 ドメイン遷移の設定 業務アプリケーションでもスイッチ・オンは怖くない! |

|

| スイッチ・オン! SELinux 連載インデックス |

Security&Trust フォーラム 新着記事

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|