Microsoft Defender ATP による脆弱性管理と Microsoft 365 E5 との連携により一層広がる活用の幅をご紹介:EDRだけじゃない、Microsoft Defender ATP を使い倒すための近道

本稿では、インシデントレスポンスに必要な機能の一つである「Endpoint Detection and Response(EDR)」の機能を統合的に管理、運用できる「Microsoft Defender Advanced Threat Protection(Microsoft Defender ATP)」による脆弱性管理と「Microsoft 365 E5」との連携による活用方法を紹介します。

前回の記事では、「Windows Defender ウイルス対策」の有効性とインシデントレスポンスの統合基盤としての「Microsoft Defender Advanced Threat Protection(Microsoft Defender ATP)」の基本機能をご紹介しました。高度化するサイバー攻撃に対する認識が高まってきており、エンドンポイントセキュリティ対策の重要性や Windows Defender ウイルス対策の有効性、Endpoint Detection and Response(EDR)の一面を持つ Microsoft Defender ATP のインシデントレスポンスにおける実効性については徐々に認知されつつあることと思います。

一方で、EDR製品を検討されている企業が増えてきている中、「EDR製品があればエンドポイント対策は十分」といった幻想を盲信している点はありませんでしょうか。当たり前の話ですが、そもそもセキュリティ対策は「被害を未然に防ぐこと」「被害の発生可能性を最小限にすること」、そして「発生した被害による影響を最低限にすること」を実現するための手段であり、EDRは「被害に直結しうる攻撃にいち早く気付くことのできる仕組み」の一つです。

もちろん、サイバー攻撃を早い段階で検知できることは非常に重要な要素ではありますが、さまざまなセキュリティ対策を検討/導入する前に、「そもそも攻撃を受けにくくする」というアプローチについて考えてみたことはありますでしょうか。

本稿では、「そもそも被害を受けにくくする」ために必要なポイントについて、「脆弱(ぜいじゃく)性管理」と「シャドーITの把握」の2つの観点から、Microsoft Defender ATP をどのように活用できるかについてお伝えします。

そもそも Microsoft が脆弱性対策の市場にも進出する理由は

Microsoft が脆弱性対策の市場にも進出する理由は明確です。それは、エンドポイントのセキュリティ対策を検討する際、アンチウイルスや Next-Generation アンチウイルス、EDR といった対策だけでは不十分だからです。

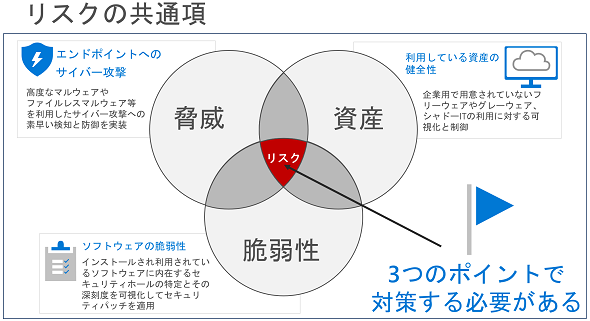

エンドポイントのセキュリティを考える際には「脅威」「脆弱性」「資産」の3つの観点でそれぞれに内在するリスクを認識し、バランスよくそれぞれの対策をする必要があります。ここで押さえていただきたいポイントは、アンチウイルスで行うパターンファイルによる既知マルウェアの駆除といった「脅威」への対応はできていても、「脆弱性」や「資産」の観点で攻撃される可能性がある、ということです。

例えば、バッファオーバーフローや権限昇格などの動作を意図せずに実現させる「脆弱性」や、健全性が検証されていないフリーウェアやグレーウェア、クラウドサービスが利用されているPCなどの「資産」といった観点でリスクが残存している場合、たとえ「脅威」の観点で重点的にセキュリティ対策を実施できていたとしても、セキュリティインシデントの発生可能性やエンドポイントにおけるリスクを下げることはできません。

「脅威」や「資産」への対策は、EDRや資産管理ツールなどで既に実施されている企業も多いと思います。特に資産管理ツールでソフトウェアインベントリや操作ログを取得されているケースはよく目にします。しかし、「脆弱性」への対策についてはいかがでしょうか? 日々の情報収集と併せて、取得したソフトウェアインベントリ情報を活用し、実態に即した脆弱性対策を実施、運用されている企業はまだまだ少ないのが現状かと思います。

ソフトウェアの脆弱性対応の難しさについて

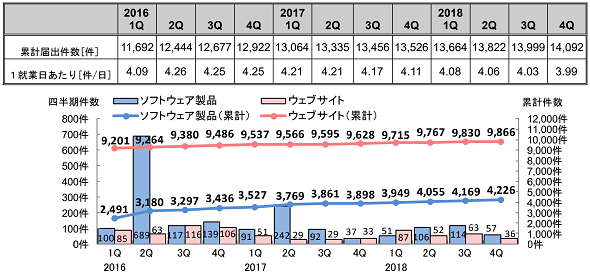

昨今、サイバー攻撃による被害に関するニュースが後を絶ちません。そのニュースの中で「ソフトウェアの脆弱性を突かれたことにより」という文言を目にするケースも非常に多いと思います。事実、独立行政法人 情報処理推進機構(IPA)の「情報システム等の脆弱性情報の取扱いに関する研究会 2018年度報告書」によると、届け出がなされている既知の脆弱性件数だけでも増加傾向にあることが分かるため、情報システムに潜む脆弱性の数は、事態よりも多いことは容易に想像できます。

この「ソフトウェアの脆弱性」とは、ソフトウェアにおける不具合や設計上のミスに起因して起こるセキュリティ上の欠陥のことですが、脆弱性は「CVE(Common Vulnerabilities and Exposures:共通脆弱性識別子)」という形で、米国政府の支援を受けた非営利団体であるMITRE社によって、一つ一つユニークに採番され管理されています。また、CVEには「CVSSv3(Common Vulnerability Scoring System:共通脆弱性評価システム)」という、0.0〜10.0の値で悪用リスクを示す評価手法があり、この情報を軸の一つとして、対応すべき脆弱性の優先度付けをすることができると思います。

しかしながら、ソフトウェアベンダーによる脆弱性に関する通知やMITRE社、IPAなどが掲載する情報を都度見て、自身で優先度を付けて対応していくことは、日々の業務もある中では非常に困難なことです。特に、脆弱性対応は、更新プログラムやパッチ適応による既存業務への影響を考慮する必要があるため、事前検証も欠かせません。そうなるとなおのこと、後回しにしがちな業務になるかと思います。読者の皆さまは、日々、どのようにして脆弱性情報を収集し、優先度付けして都度対応を実施しているのでしょうか?

Threat & Vulnerability Management(TVM)による、対応すべき脆弱性の自動的な優先度付け

前述した「脆弱性を突いたサイバー攻撃」への「脆弱性対策」とは、脆弱性の深刻度(例えば、CVSSv3のスコアが高いもの)などに基づいた優先度付けと、それに応じた対応(例えば、セキュリティパッチの適応)のことです。この対応の指針を、ソフトウェアインベントリ情報という事実に基づいて自動的に表示できる機能があると、前述したような運用をしなくて済むため、脆弱性対策の運用の手助けになります。

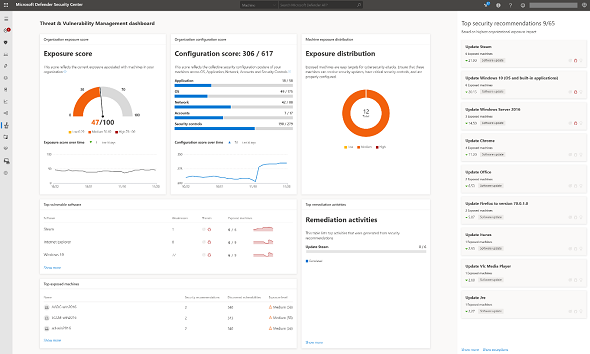

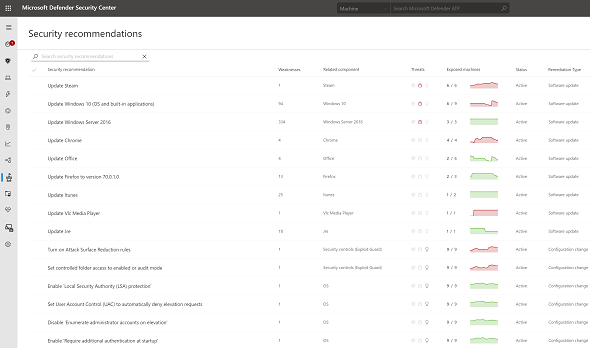

その機能が、Microsoft Defender ATP における「Threat & Vulnerability Management」(以下、TVM)の機能になります。TVMのダッシュボードには、Microsoft Defender ATP が有効になっている端末の脆弱性スコアを100点満点で表示する「Exposure score」や、脆弱性への対応状況をアプリケーション、OS、ネットワークなどの観点でそれぞれスコアリングする「Configuration score」、ソフトウェアインベントリ情報に基づいた最も脆弱性が潜んでいるアプリケーション一覧を表示する「Top vulnerable software」などが表示されるため、脆弱性への対応状況を定量的に把握することが可能です。

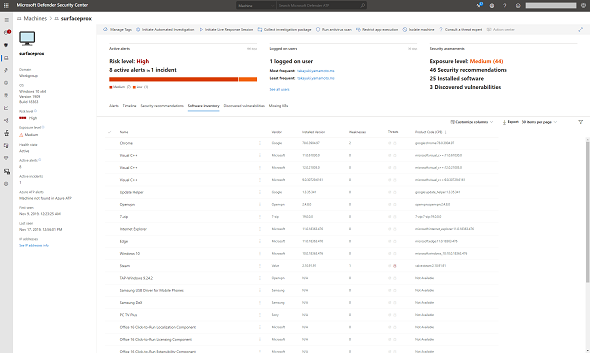

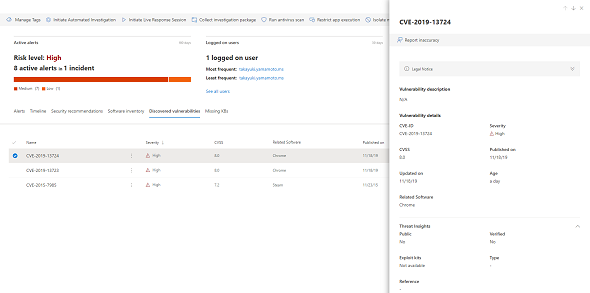

また、端末の詳細ページでは、インストールされているソフトウェアインベントリ情報一覧に加え、適応されていないセキュリティホールの件数がソフトウェアごとに表示されるため、対処すべき脆弱性もすぐに特定できます。

ここで注目いただきたいのは、Microsoft のソフトウェア以外もインベントリ情報の収集対象であることです。世の中にはさまざまなソフトウェアがあり、Microsoft のソフトウェアにだけ脆弱性対策を実施しても不十分になること必至です。Microsoft Defender ATP では、サードパーティーを含むあらゆるソフトウェアを対象としてインベントリ情報を収集可能にしています。

また、存在している脆弱性のCVEおよびCVSSの情報も表示することが可能です。これにより、さまざまな情報ソースから脆弱性情報を収集して自身で優先度付けする必要がなく、容易に対処すべき内容が分かります。

なお、こちらのブログでは、Windows Server OS でも本機能を利用できるようになったことを発表しています。本機能を通じて、より現実に即した形で、脆弱性管理を実施いただけるものと思います。

Microsoft Intune との連携により、脆弱性への対処方法の提示が可能

●TVMによる推奨対処事項

TVM により、脆弱性情報について表示できることを説明してきましたが、ここでは情報表示だけでなく、対処についてもインサイトを得ることが可能です。TVM における「Security recommendations」では、内在する脆弱性の影響度に応じて優先順位付けされた推奨対応について一覧で表示することが可能です。特に、Threat行の「赤色の虫マーク」は、既に攻撃コードやエクスプロイトが一般公開済みで容易に攻撃が可能な脆弱性が含まれており、当脆弱性が含まれている端末があることを示しているため、速やかにセキュリティパッチを適用することが求められます。

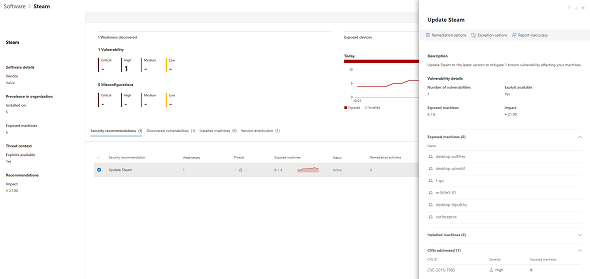

例えば、この中の“Steam”のソフトウェアページを開くと、該当する脆弱なバージョンのSteamがインストールされている端末一覧や、該当する脆弱性のCVEの情報について詳細を表示することが可能です。

●脆弱性に対処しづらい要因 −企業内における部門間の壁−

上記により、脆弱性管理ができるイメージは持っていただけたものと思いますが、一方で、対処の面で、実際に情報セキュリティ担当部門で利用するとなった場合はまだ課題もあるかと思います。特に企業規模が大きいほど、情報システムにおける担当分担も細分化されやすく、一貫した情報システムにおけるセキュリティの運用に課題を持たれているケースが多いのではないでしょうか。

例えば、ユーザーアカウント管理やデバイス管理は情報システム部門の担当だが、脆弱性やセキュリティインシデント対応については情報セキュリティ部門や外部委託業者が担当しており、担当チームが分かれていることが原因でスムーズなコミュニケーションやセキュリティの一貫した運用がしづらい、もしくはできない、といった経験や課題は、数多くの企業で抱えているものと思います。

●Microsoft Intune との連携により部門間の壁を低くできる

Microsoft Defender ATP は、このような運用課題も想定してデザインされており、実態に基づいた脆弱性を発見して対処すべき項目の優先順位を付けるだけでなく、その修正に関する情報について抜け漏れなく迅速に情報システム担当部門に共有して対処できる機能も備えています。

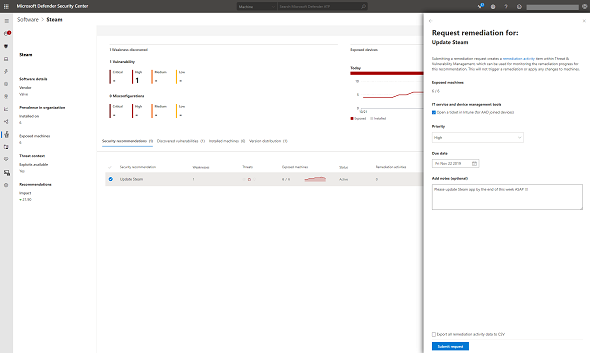

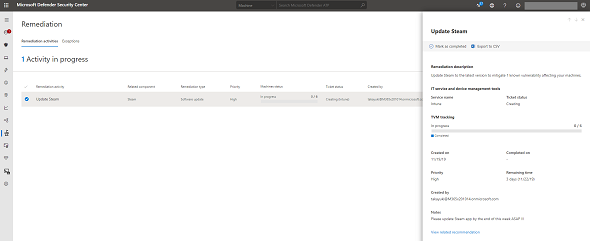

それが、Microsoft Defender ATP と「Microsoft Intune」の連携で実現でき、以下のように「Remediation option(修復方法)」を選択することで、「いつまでに当該脆弱性を修復する」というタスク(TODO)を Microsoft Intune 側に作成することが可能になります。

ここでは、優先度を「高」に設定し、「特定の日時までにアップデートしてください」というコメントを付けて、「Steamのソフトウェアをアップデートする」というタスク(TODO)を作成しました。

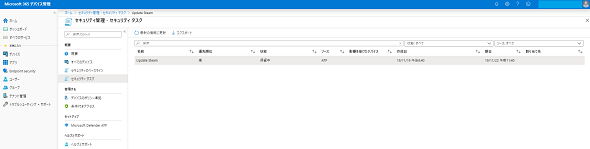

今度は、Microsoft Intune 側の管理コンソールを見てみると、先ほど Microsoft Defender ATP の管理コンソール上で作成したセキュリティタスクが表示されており、この状態が「保留中」になっていることが分かります。

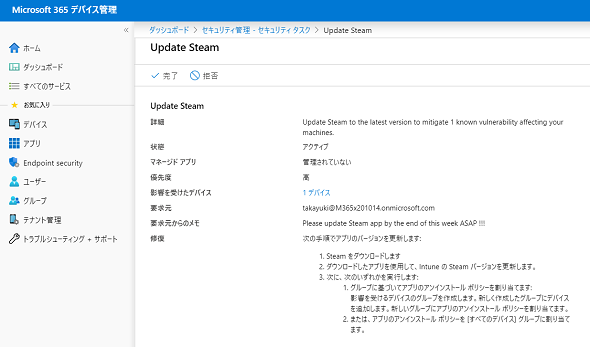

この詳細を見ていくと、ソフトウェアをアップデートする手順についてのメモが表示され、このセキュリティタスクを許可するか、拒否するかの画面に遷移します。

これを「許可」することで、セキュリティタスクの状態が「アクティブ」になり、管理者が現環境に適した形でソフトウェアをアップデートするタスク(TODO)の作成が完了します。

column:自動的にソフトウェアアップデートを配布するリスク

当然、このタスクを作成せずに、Microsoft Intune によってアプリケーションを配布することも可能です。ここまではセキュリティの観点で、ソフトウェアをアップデートした方が安全、という話を進めてきましたが、現実的には、現行で利用しているアプリケーションとの互換性や相性の問題が発生する可能性を考慮し、事前に検証するケースが多いのではないでしょうか。

そのため、本連携により作成したセキュリティタスクは、「優先度付けして期日を設定したソフトウェアの検証TO DO」として認識いただくと、本番環境での運用イメージも沸く、有用な機能であることをご理解いただけることと思います。

以上、ここまでは、「そもそも被害を受けにくくする対策」の一つとして、「脆弱性管理」の観点から、Microsoft Defender ATP の TVM の機能と Microsoft Intune による連携機能をご紹介してきました。スムーズな情報システム運用を阻む“部門間の壁”を越えるための補助ツールとして、本機能をご理解いただけますと幸いです。

次項では2つ目の観点として、「シャドーITの管理」について説明します。

シャドーITの把握の重要性

「シャドーIT」という言葉をご存じでしょうか。「シャドーIT」とは、情報システム部門が社内で使用を許可していない外部サービスや、社員が個人で所有しているデバイスを業務で無断使用することを指す言葉ですが、企業がビジネスを進めていく上で正式に許可していないクラウドサービスやデバイスを利用することは、意図的な内部犯による情報漏えいや、意図しない第三者への情報流出といったリスクにつながる可能性があります。

特に昨今は、便利なクラウドサービスの普及に伴い、情報システム部門が企業用途で利用するクラウドサービスの検討をしている間に、現場部門でクラウドサービスをビジネスに利用しているケースがほとんどではないでしょうか。

そういった状況を可視化して、企業として統制(ガバナンス)を効かせていくことが求められていますが、それを実現できるソリューション群として、Gartner社は「Cloud Access Security Brokers(CASB)」という分野を提唱しています。

そして、「Microsoft Cloud App Security」は、そのGartner社の「Magic Quadrant for Cloud Access Security Brokers(CASB)」という総合評価でリーダーのポジションを受賞している先進的なソリューションです。

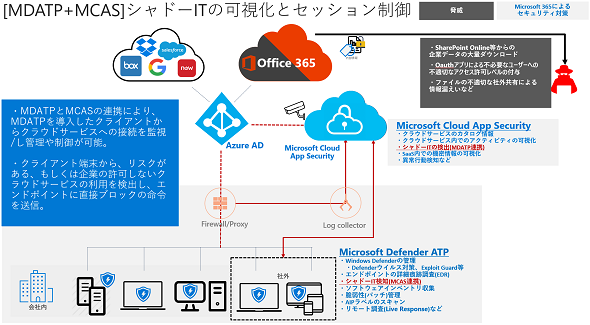

Microsoft Defender ATP と Microsoft Cloud App Security によるシャドーITの可視化と制御

Microsoft Defender ATP は、Microsoft Cloud App Security と連携することで、Microsoft Defender ATP が有効化されているクライアント端末が社内にいても社外にいても関係なく、その端末が利用するクラウドサービスを可視化することが可能になります。

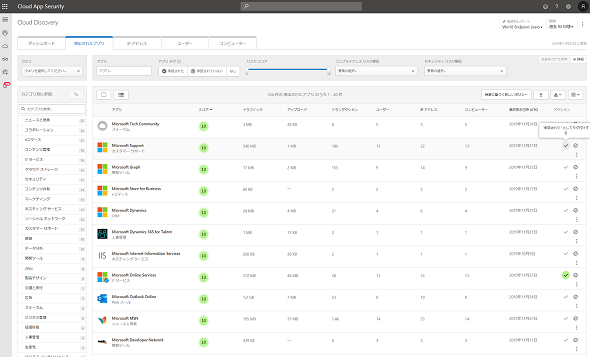

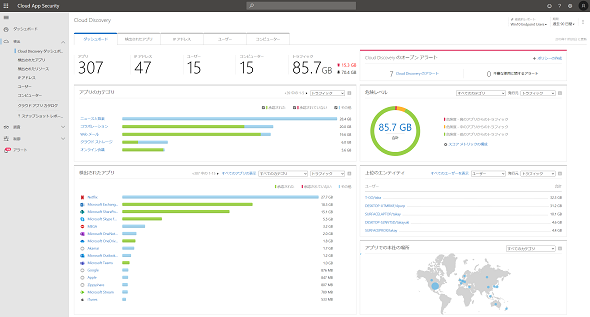

Microsoft Defender ATP が Microsoft Cloud App Security のエージェントとして稼働することで、以下のようにクライアント端末のクラウドサービスの利用状況を可視化することができるだけでなく、「誰」の「どの端末」が、「どこ」から「どのクラウドサービス」を利用しているかに関する統計情報を知ることが可能になり、企業全体でのクラウドサービスの利用状況に対する視認性を高めることができます。

図:Microsoft Defender ATP により収集されたクラウドサービスの利用状況を示す Microsoft Cloud App Security の「Cloud Discovery」ダッシュボード画面《クリックで拡大します》

図:Microsoft Defender ATP により収集されたクラウドサービスの利用状況を示す Microsoft Cloud App Security の「Cloud Discovery」ダッシュボード画面《クリックで拡大します》このダッシュボードを通じて、利用されていることが判明したクラウドサービスを「承認されたクラウドサービス」もしくは「承認されていないクラウドサービス」としてタグ付けし、監視することが可能です。

この仕組みを実装することで、シャドーITの利用により発生しうるセキュリティリスクを事前に把握し、対策を検討できるだけでなく、有事の際の原因究明にも役立つことをご理解いただけたかと思います。

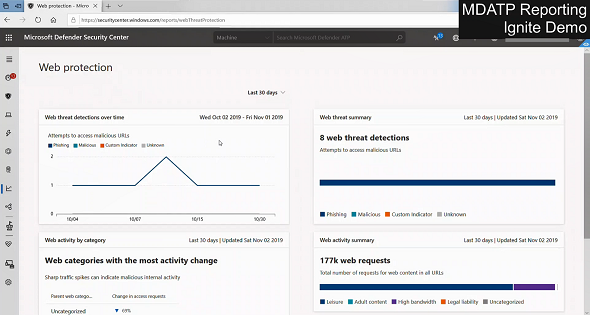

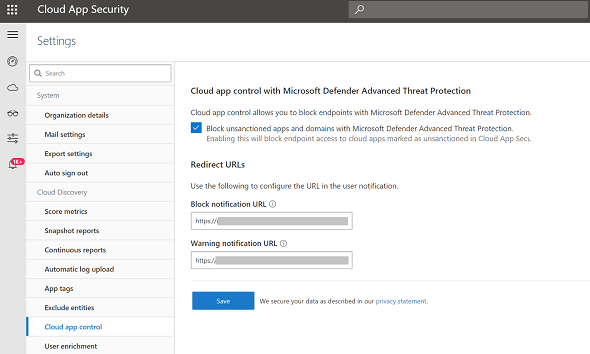

また、先日行われた「Microsoft Ignite」では、Microsoft Cloud App Security で設定可能な「承認されていないクラウドサービス」を、Microsoft Defender ATP によって利用させないようにするアクセス制御機能や、不審なWebサイトへのアクセス制御が可能な「Web Threat Protection」、およびWebサイトのカテゴリー別にアクセスを制御する「Web Content Filtering」といった機能もアナウンスされており、今後、ますますの進化が期待できます。

図:Microsoft Cloud App Security と連携した Microsoft Defender ATP によるアクセス制御の設定画面《クリックで拡大します》(※紹介動画はこちら[英語])

図:Microsoft Cloud App Security と連携した Microsoft Defender ATP によるアクセス制御の設定画面《クリックで拡大します》(※紹介動画はこちら[英語])まとめ

本稿では、「脆弱性管理」と「シャドーITの把握」の観点から、セキュリティインシデントの被害を受けにくくするために有効な Microsoft Defender ATP の機能を紹介しました。

前半の脆弱性管理については、いまだ多くの企業が抱えている課題であり、対応すべき優先順位付けと対応手順について、企業のIT環境の現実に即した形で示すことのできる機能である TVM は、その課題に対する有効な解決の手だてになり得る機能であることをご納得いただけたものと思います。

また、後半のシャドーITの把握と対策については、働き方改革に伴い、会社内でのみ仕事をするスタイルから、どこからでも同じように働くことのできる環境を用意していく上で、避けては通れない検討事項かと思います。特に企業のIT環境を支える情報システム部門の皆さまにとっては、セキュリティインシデント発生の火種となりやすいユーザーのシャドーITの利用を把握できていないことは、それにより発生するセキュリティインシデントに対し、情報システム部門としての責務を果たせないことにもなりかねません。

Microsoft Defender ATP と Microsoft Cloud App Security の連携により、クラウド上でのユーザーやファイル単位でのアクティビティーを可視化し制御できるだけでなく、ユーザーの社内外でのあらゆるクラウドサービスの利用状況を可視化し、時にはその利用を制限できることで、シャドーITの利用により発生しうるセキュリティリスクを低減することができることを、無料試用版を通じてぜひ実感ください。

前稿と本稿を通じ、Microsoft Defender ATP が、企業の生産性や可用性を下げない形で適切なセキュリティ対策を実現していく上で、非常に有効なツールであることをご理解いただけましたら幸いです。

関連記事

- ラベルを使って一石三鳥の情報保護対策のすすめ[前編]

- Windows 10の「セキュリティ設定」を素早く構成しよう

- Windows Defender ウイルス対策の効果と Microsoft Defender ATP によるインシデントレスポンスの一次対処の自動化のご紹介

- ついにメール調査も自動化! Office 365 Advanced Threat Protection によるメールの自動インシデント対応

- Office 365 攻撃シミュレーターの使い方――インシデントに強い組織を作る

- Windows 10の基本設定を「Autopilot」で展開しよう

- ここで使える Azure Sentinel――クラウド時代のセキュリティ管理のハブに!

- Windows Information Protection を正しく知る 〜設定編〜

- Windows Information Protection を正しく知る

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を!

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本マイクロソフト株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2019年12月27日

関連記事

- ラベルを使って一石三鳥の情報保護対策のすすめ[前編]

- Windows 10の「セキュリティ設定」を素早く構成しよう

- Windows Defender ウイルス対策の効果と Microsoft Defender ATP によるインシデントレスポンスの一次対処の自動化のご紹介

- ついにメール調査も自動化! Office 365 Advanced Threat Protection によるメールの自動インシデント対応

- Office 365 攻撃シミュレーターの使い方――インシデントに強い組織を作る

- Windows 10の基本設定を「Autopilot」で展開しよう

- ここで使える Azure Sentinel――クラウド時代のセキュリティ管理のハブに!

- Windows Information Protection を正しく知る 〜設定編〜

- Windows Information Protection を正しく知る

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を!

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは