5分で分かる制御システムセキュリティ:ITエンジニアにも無縁ではないこれからの課題(4/6 ページ)

ITエンジニアの皆さんに向けて、制御システムセキュリティの現状、情報システムとの考え方の違い、対策の指針などについて解説します。

3分 - 情報システムとは異なる、制御システムの特殊な事情

制御システムには、ITエンジニアの方にとってなじみ深い情報システムとは異なる特質や要件が幾つかあります。その主なものを紹介しましょう。

制御システムにおけるセキュリティの優先順位

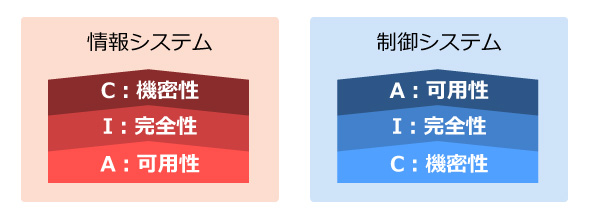

情報システムと制御システムの違いを示す例としてよく取り上げられるのが、セキュリティ要素における優先度の違いです。

セキュリティの3大要素といえば、「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」です。情報システムセキュリティでは通常、三者の優先度がC>I>Aの順ですが、制御システムセキュリティでは、A>I>Cの順になります(図2)。「1分」の項でも触れましたが、制御システムは「可用性」、つまり「現在動いているシステムを止めない」という点を最重要視するのです。

制御システムで「可用性」が最重要視される背景

制御システムは、原則として制御対象である設備や装置とともに導入され、それらが利用されている期間にわたり稼働し続けなければなりません。発電所やプラント、ビルなどの大型設備は耐用年数が数十年に及びます。コンピューターの耐用年数を超えてしまうため、制御システムは途中でリニューアルされますが、それでも十年間程度のライフサイクルが期待されています。このために、レガシーともいえる版のOSなどを含んだ制御システムがしばしば現役で使われ続けているのです。

大型の化学プラント用の制御システムなどでは、設備のスタートアップや停止に大きなコストが掛かるため、いったん運転を開始すると少なくとも半年間程度は停止させられないものもあり、制御システムもそれに見合った運用が求められるのです。従って、緊急にセキュリティパッチの適用を求められても、特別な工夫がない限り実施は容易でありません。

また、電力の需給バランスの微調整や半導体の製造など、高速に制御を行っているものの中には、通信パケットに対する複雑な暗号化処理やファイルシステムに対するウイルス検査のために生じる処理の遅延さえ許容できない場合があって、セキュリティ対策機能の導入にも配慮が必要です。

制御システムにおける課題

制御システムを導入し、維持管理に当たっている方々の大部分は、施設部や製造部といった部門に所属し、制御対象となっている設備や装置を専門としています。必ずしもコンピューター技術を専門としているわけではありません。サイバーセキュリティへの取り組みに当たっては、情報システム部門との連携や、業務範囲の見直しも必要でしょう。

制御システムのベンダーも、サイバー攻撃に対して製品を堅牢化する取り組みを始めていますが、これまでに出荷された製品が潜在的な脆弱性を抱えている可能性もあります。その製品で構成された制御システムを今後十年間近くにわたって、サイバー攻撃の火の粉から何とか守りつつ、稼働させていかなければならないのです。

これは、制御システム以外のITエンジニアにとっても、人ごとで済ますわけにはいかない課題になっていると思います。制御システムを他の情報システムと連携させるニーズが今後ますます高まっていくと考えられるからです。

Copyright © ITmedia, Inc. All Rights Reserved.