システム設計の基本が標的型攻撃対策の武器に:IPAに聞く最近の傾向とガイドのポイント(2/2 ページ)

標的型攻撃はますます巧妙化し、入口で食い止めるのは困難になりつつある。IPAはその事実を踏まえ、「『高度標的型攻撃』対策に向けたシステム設計ガイド」を通じて、内部での侵入拡大を検知、遮断しやすいシステム作りを提言している。

システム設計の基本を通して、侵害後の被害拡大を防止

同ガイドが特に中堅中小企業に取ってありがたいのは、手元のシステム設計やネットワーク機器の設定の変更で実施可能な対策が、具体的な設定例とともに紹介されていることだ。いずれも、仮にもシステム管理を業務とする人ならば当たり前の事柄ばかりかもしれないが、一部を紹介してみよう。

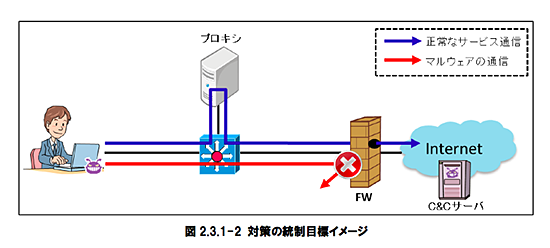

社内の端末からインターネットへのアクセスは、プロキシサーバー(可能であれば認証機能付き)を経由するよう設定する

TCP/80およびTCP/443ポートを利用するインターネット閲覧については、組織内のプロキシサーバー経由の通信のみを許可するよう、ファイアウォールのフィルタリングルールを設定する。この際、通信ログを定期的にチェックすることで、感染した可能性のある端末からのコネクトバック通信をあぶり出すことも可能だ。

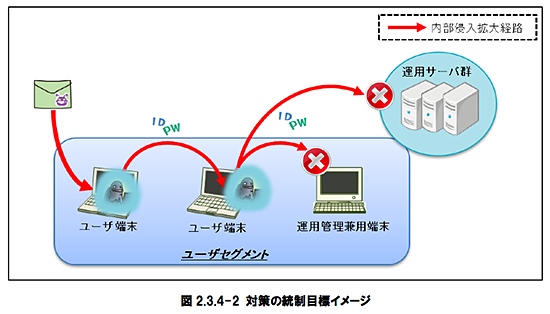

運用管理専用の端末を設置する

通常業務用のユーザー端末上でサーバーの運用管理業務も行っている場合、もし端末が不正侵入を受けると、サーバー管理用のアカウントも窃取され、侵害拡大につながってしまう。そうした事態を防ぐため、運用管理端末は専用のものを用意し、ネットワークセグメントも別に分ける。

レイヤー3スイッチの設定を適切に行い、業務ごとにネットワークセグメントを分離する

運用管理用セグメントはもちろん、業務内容(部署)や取り扱う情報の区分ごとにネットワークセグメントを分離し、セグメント間の通信を最小限のサービスに制限することで、内部侵害拡大を防止する。

ユーザー端末間のファイル共有の禁止と、おとりアカウントを用いたなりすましログイン試行の検知(中級)

業務上必須と言えない場合は、ユーザー端末のファイル共有機能を停止する。また、Active Directoryにおいて認証失敗ログを出力するよう設定し、加えて「clientadmin01」など、いかにも高い権限のありそうな「おとりアカウント」を用意しておく。もしこのおとりアカウントの利用を試みるようなアクセスがあれば、攻撃者によって何らかの内部侵入が行われている可能性が高いと判断できる。

紹介した対策のうち、「おとりアカウントを用いたなりすましログイン試行の検知」はやや特殊な手法といえるが、それを除けば、いずれもシステム設計の基本と思われる事柄ばかりだ。しかしその基本が徹底されていないことが、現状の被害拡大につながっている可能性は高い。いずれも多額のコストを掛けずに実行できる対策でもある。自社システムの運用方法と照らし合わせ、どの部分が適用可能か検討するのも有効だ。「できるところから取り組んでほしい」(土屋氏)。

また、もう1つ忘れてはならないことがある。「システムというものは、運用していくうちに変わっていく。最初はきれいに作ってあっても、運用していくうちに穴が開いたり、部門ごとのローカルルールが作られたりするものだ。また、管理者の引き継ぎ時に適切に情報が受け渡されないこともある。定期的に見直しを行い、継続的に改善のサイクルを回してほしい」と土屋氏は述べている。

常に多段での備えを

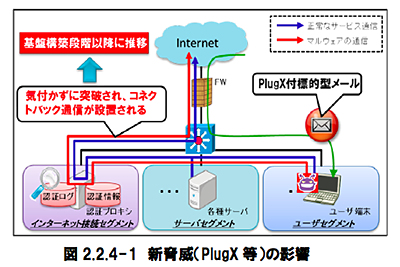

しかも、標的型攻撃の手法は日進月歩だ。例えば「PlugX」と呼ばれるマルウェア(Remote Access Tool:RAT)は、Internet Explorerへのインジェクションを行って認証情報を盗み取り、それを用いて認証プロキシを突破する機能を備えている。このため、上記の対策のうち、認証プロキシによるコネクトバック通信の監視を実施していても、検出できない可能性がある。

「PlugXは増える傾向にあり、対策は今後の課題だ。攻撃手法と対策は常にいたちごっこ。マルウェアは日々進化しており、対策を講じても、それをかいくぐろうとする新たな手法が現れる。IPAとしてはこうした動きにも注意喚起を行い、意識を高めてもらえるよう支援していきたい」(中西氏)。

IPAでは、今や標的型攻撃は国家のみならず、全ての組織に当てはまる脅威だととらえている。この脅威に対抗するには、多段で守りを固めることが重要だ。大前提として、「ウイルス対策ソフトを導入し、パッチを当てるという基本の対策は必ず実施してほしい。この2つだけでも、さまざまな悪意ある攻撃からのガードを実現できる。それでも標的型攻撃は対策を乗り越えてやってくるが、そうした時にこのガイドを参考にしてほしい」(土屋氏)という。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

5分で絶対に分かる標的型攻撃

5分で絶対に分かる標的型攻撃

なりすましメールやドライブバイダウンロード、ゼロデイ攻撃や脆弱性……企業の情報を得るために、ありとあらゆる手法を利用する「標的型攻撃」を解説します。