「WannaCryはまだ終わっていない」──キルスイッチで毎日1000台が救われている:Interop Tokyo 2017でJPCERT/CCが警告(2/2 ページ)

Interop Tokyo 2017において、JPCERT/CCの久保啓司氏が「WannaCryがおしえてくれたこと」と題して講演。「境界防御」という神話は崩壊したこと、いまだにキルスイッチへのアクセスが観測できることに触れ、あらためて最新パッチの適用を呼び掛けた。

キルスイッチには、今なお「多くのアクセス」がある 基本的な対策の徹底を

WannaCryについては2017年6月現在もさまざまな調査、解析が進んでいるが、久保氏によると「ワーム的な感染だけであれだけの被害が生じたのかには疑問が残る」という。一部の企業・組織だけで大規模な被害が生じた理由もいまだ不明だ。可能性としては、ネットワーク境界に設置されたサーバや持ち出しPC、リモートVPNなどが考えられるが、つまりは「境界防御が破綻していたと言わざるを得ない」と久保氏は述べている。

「これは境界防御のパラドックスといえるかもしれない。境界防御はWannaCryの拡散防止に大きな効果があった。その一方で、組織内のネットワークは守られているという過信のため、パッチ公開から2カ月も経過したのに対策されていなかった組織もあり、いったんマルウェアが持ち込まれると統制不可能になる。これは、『ネットワークセキュリティだけで守られている』という神話の終焉(しゅうえん)を示すものかもしれない」(久保氏)

ただし「神話は終わった」といっても、ネットワークセキュリティが不要という意味ではない。あくまで必須条件であり、「その上」で常に最新のパッチを適用していく体制が重要になるということだ。また同時に、境界防御がユーザー任せになっている部分がないかどうかを再確認し、ランサムウェアに備えたバックアップの取得も必須となり、さらに復旧手順の確認とテストも重要になるという。「サーバ系における想定外事象への対応を検討してほしい。ディスク障害からの復旧手順は用意している組織は多いだろうが、今回のような故意のデータ破壊に備えた手順も必要」と久保氏は提言した。

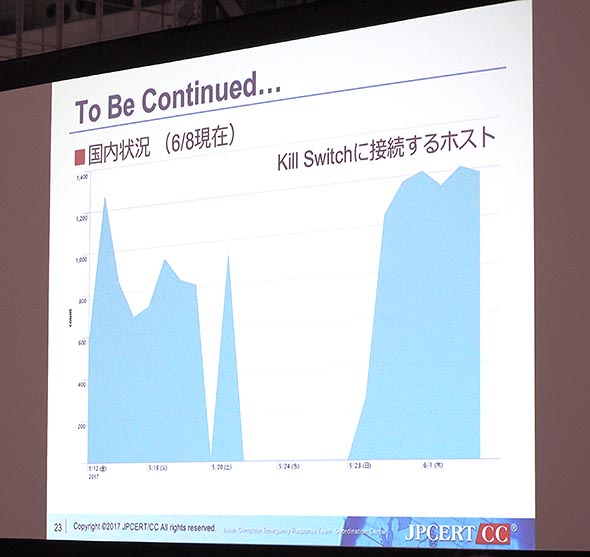

最後に久保氏は「これで終わればいいが……実際のところ、WannaCryの活動はまだ続いている。キルスイッチには今なお、毎日、日本国内からだけでも1000ホスト以上からのアクセスがあり、毎日1000台が救われている。中には研究者による解析目的のアクセスが含まれている可能性はあるが、国内にはまだまだ被害につながる恐れのあるホストが多数存在している」と警告した。

さらに「本来ならばインターネットに公開しなくていいはずのSMBで接続可能なホストも4万以上観測できる。境界型防御やアクセス制御がきちんとできていない組織が多いことを示している」という。DoublePulsarが接続可能なホストも200以上のIPで確認できるそうだ。

実際、Interop Tokyo 2017の開場で公開されていたデモンストレーションネットワーク「ShowNet」を監視する「NIRVANA改」や「ProtectWise Grid」の画面でも、WannaCryとおぼしきランサムウェアの感染を警告するアラートが発せられる場面が何度も見られた。こうした感染ホストの中には、業務アプリケーションへの影響を考えてパッチを適用しないPCだけでなく、組み込み機器など、パッチを適用したくてもその方法が分からない機器が含まれている可能性も否定できないという。

「攻撃されてしまったホストは潜在的にはまだある。パッチをきちんと適用してほしい」──。久保氏は、「WannaCryは終わりではない」と強調。他のランサムウェアやマルウェア対策としても、パッチ適用という基本の徹底を呼び掛けた。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

今すぐできるWannaCry対策

今すぐできるWannaCry対策

猛威を振るうランサムウェア「WannaCry」。必ずしも管理が行き届いていない企業内システムで、Windowsに対策パッチを急いで適用する方法は? 脆弱性の見つかったSMBv1を無効化する方法を追記。 WannaCry騒動、Struts 2脆弱性、リオ五輪、そのとき「彼ら」は何をしていたのか

WannaCry騒動、Struts 2脆弱性、リオ五輪、そのとき「彼ら」は何をしていたのか

サイバーセキュリティの重要性が増すにつれ、ネット上ではさまざまな脅威や脆弱性の情報があふれんばかりに増え続けている。そんな情報過多な状況から、有用な情報だけを選別し、正しく共有していくこともまた必要だ。WannaCry騒ぎ、Apache Struts 2脆弱性……そのとき「彼ら」は何をしていたのか。 ランサムウェア「WannaCry」対策で安心してはいけない――いま一度、見直すべきWindowsの脆弱性対策

ランサムウェア「WannaCry」対策で安心してはいけない――いま一度、見直すべきWindowsの脆弱性対策

ランサムウェア「WannaCry」の世界的な感染や、日本国内での感染報告を聞いて、慌ててWindows Updateを実行したユーザーやIT部門の方は多いのではないでしょうか。“セキュリティパッチを当てたからこれで安心”なんて思ってはいけませんよ。 世界中のITシステムが混乱 「Wanna Cryptor」の脅威から身を守るために今すぐできること

世界中のITシステムが混乱 「Wanna Cryptor」の脅威から身を守るために今すぐできること

暗号型ランサムウェア「Wanna Cryptor」を使ったサイバー攻撃が世界中で発生している。あらためて「Wanna Cryptor」とは何か、被害に遭わないようにするにはどう対策すればよいか。セキュリティ企業のESETが解説した。