「WannaCryはまだ終わっていない」──キルスイッチで毎日1000台が救われている:Interop Tokyo 2017でJPCERT/CCが警告(1/2 ページ)

Interop Tokyo 2017において、JPCERT/CCの久保啓司氏が「WannaCryがおしえてくれたこと」と題して講演。「境界防御」という神話は崩壊したこと、いまだにキルスイッチへのアクセスが観測できることに触れ、あらためて最新パッチの適用を呼び掛けた。

ランサムウェアとしては想定外のターゲットにも感染

2017年6月9日、「Interop Tokyo 2017」の展示会場内セミナー『WannaCryがおしえてくれたこと』で講演を行ったJPCERTコーディネーションセンター(JPCERT/CC)の久保啓司氏(インシデントレスポンスグループ マネージャー)は、「2017年6月8日現在も、WannaCryのキルスイッチに接続するホストは同年5月12日のピーク時と同程度国内に存在している。つまり、再び被害につながる恐れのあるホストはまだまだ国内に存在している」と述べ、あらためてパッチ適用という基本の対策を徹底してほしいと呼び掛けた。

2017年5月13日から感染を広げ、世界150カ国で数十万台に上る被害を与えたとされる「WannaCry(WannaCryptor、WannaCrypt、Wcrypt、Wcryなどとも呼ばれる)」は、報道によっては「史上最大の影響を与えたランサムウェア」とも表現されている。JPCERT/CCは2017年5月13日、メディア報道を通じて状況を認識。SANS InstituteのWebキャストの他、各国のNational CSIRTと連携して情報収集を進め、午後には国内600カ所、2000端末で被害を受けている可能性を把握するに至り、「大きな事案」と判断し、注意喚起に当たったという。

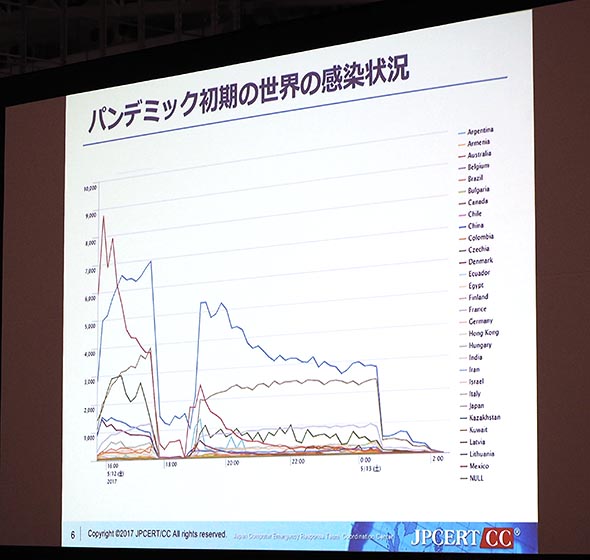

JPCERT/CCの観測網のデータによると、感染状況は2017年5月12日16時をピークに右肩下がりとなっている(一部データが取れていない時間帯もある)。国別に見ると、最初に最大のピークを迎えたのがロシアで、その後中国の感染数が増えたが、全体としてはおおむね収束に向かった形だ。日本の感染数はグラフの下の方にあり、それほど大きな被害があったわけではなかった。「ただしこれは研究者が見つけたキルスイッチが機能し始めてからのデータであり、それがなければもっと被害が広がった可能性もある」(久保氏)

既にさまざまな記事で説明されている通り、WannaCryは、Microsoft Windowsの脆弱(ぜいじゃく)性(MS17-010)を悪用して感染を広める。ハッキンググループ Shadow Brokersが公表した攻撃ツール「EternalBlue」がMS17-010の脆弱性を悪用し、管理者権限であらゆる操作が可能なバックドア「DoublePulsar」を送り込み、それを経由してWannaCryがPCに保存される仕組みだ。

「脆弱性を悪用してネットワーク経由で感染するため、Webサーバやメールサーバ、データベースサーバなど、ランサムウェアとしては想定外のところに感染し、想定されていなかった業務に影響が出た」(久保氏)。今なお、検索すると暗号化されてどうしようもなくなった状態のWebサーバを確認できる状況だという。

ただ、表現に語弊はあるが、WannaCryに関しては幾つかの幸運もあったという。1つは「キルスイッチ」の存在だ。「感染拡大防止に大きな効果があった。ただしプロキシサーバ下では動作しないため、それが特定の組織で被害を大きくした理由の1つかもしれない」(久保氏)。2つ目は、MS17-010の脆弱性への対策が存在したことだ。脆弱性を修正するパッチは2017年3月14日に公開済みだった上、WannaCryの登場直後に、サポートが既に終了しているをWindows XP向けのパッチを提供する「異例の対応」をMicrosoftが講じた。最後に、「ランサムウェアという、ユーザーが認知できる攻撃だったこと」だという。「これに感染して気付かないユーザーはいない」(久保氏)

今後、この脆弱性が標的型攻撃や情報窃取に使われる可能性は否定できない。その一方で、「パッチ公開から2カ月が経過したのに適用していなかった組織、対応が行き渡っていなかった組織にも、パッチ適用のきっかけになった」と、ケガの功名となった側面もあるとした。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

今すぐできるWannaCry対策

今すぐできるWannaCry対策

猛威を振るうランサムウェア「WannaCry」。必ずしも管理が行き届いていない企業内システムで、Windowsに対策パッチを急いで適用する方法は? 脆弱性の見つかったSMBv1を無効化する方法を追記。 WannaCry騒動、Struts 2脆弱性、リオ五輪、そのとき「彼ら」は何をしていたのか

WannaCry騒動、Struts 2脆弱性、リオ五輪、そのとき「彼ら」は何をしていたのか

サイバーセキュリティの重要性が増すにつれ、ネット上ではさまざまな脅威や脆弱性の情報があふれんばかりに増え続けている。そんな情報過多な状況から、有用な情報だけを選別し、正しく共有していくこともまた必要だ。WannaCry騒ぎ、Apache Struts 2脆弱性……そのとき「彼ら」は何をしていたのか。 ランサムウェア「WannaCry」対策で安心してはいけない――いま一度、見直すべきWindowsの脆弱性対策

ランサムウェア「WannaCry」対策で安心してはいけない――いま一度、見直すべきWindowsの脆弱性対策

ランサムウェア「WannaCry」の世界的な感染や、日本国内での感染報告を聞いて、慌ててWindows Updateを実行したユーザーやIT部門の方は多いのではないでしょうか。“セキュリティパッチを当てたからこれで安心”なんて思ってはいけませんよ。 世界中のITシステムが混乱 「Wanna Cryptor」の脅威から身を守るために今すぐできること

世界中のITシステムが混乱 「Wanna Cryptor」の脅威から身を守るために今すぐできること

暗号型ランサムウェア「Wanna Cryptor」を使ったサイバー攻撃が世界中で発生している。あらためて「Wanna Cryptor」とは何か、被害に遭わないようにするにはどう対策すればよいか。セキュリティ企業のESETが解説した。